misc刷题(杂七杂八)

[CISCN 2022 初赛]ez_usb

这道题已经提示是一道usb流量分析题

HID(Human Interface Device,人机接口设备)是USB设备中常用的设备类型,是直接与人交互的USB设备,例如键盘、鼠标与游戏杆等。在USB设备中,HID设备的成本较低。另外,HID设备并不一定要有人机交互功能,只要符合HID类别规范的设备都是HID设备。

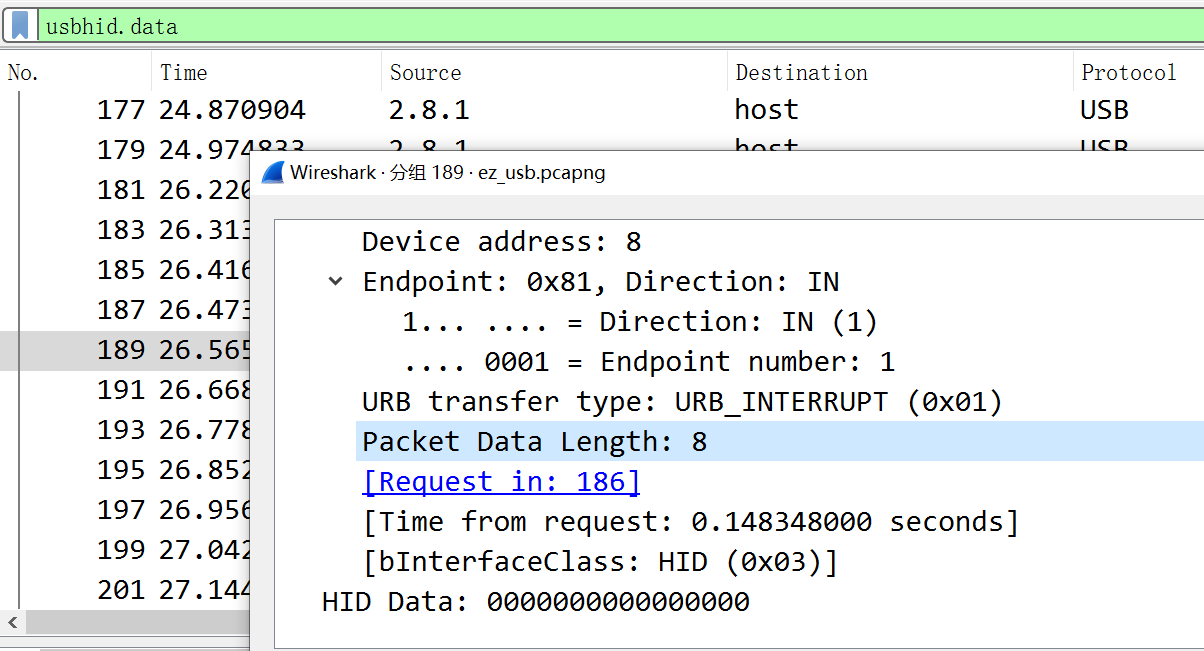

usbhid.data先筛选有hid的流量 一般来讲是键盘、鼠标、游戏杆

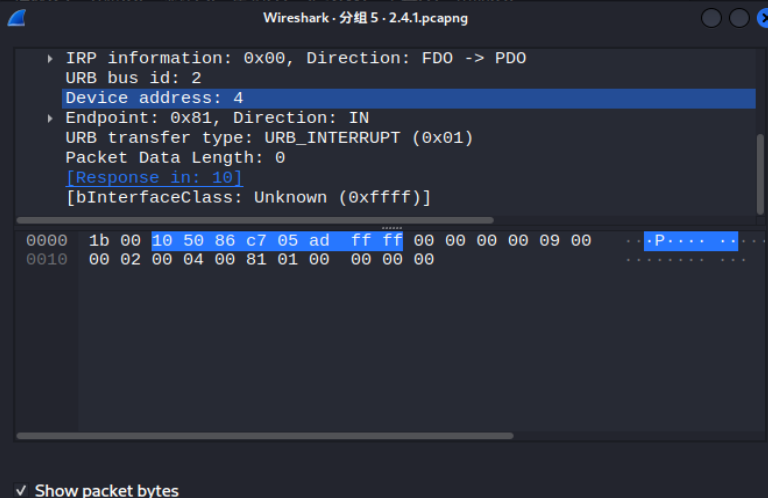

有三组2.8.1 ,2.4.1,2.10.1

分别把他们重组

2.4.1的流量包中包数据长度为0 应该是一个混淆包

一般usb流量隐写,要么键盘隐写,或者是鼠标隐写

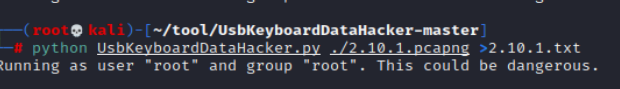

将其放入usb键盘鼠标流量脚本跑 此处使用的是

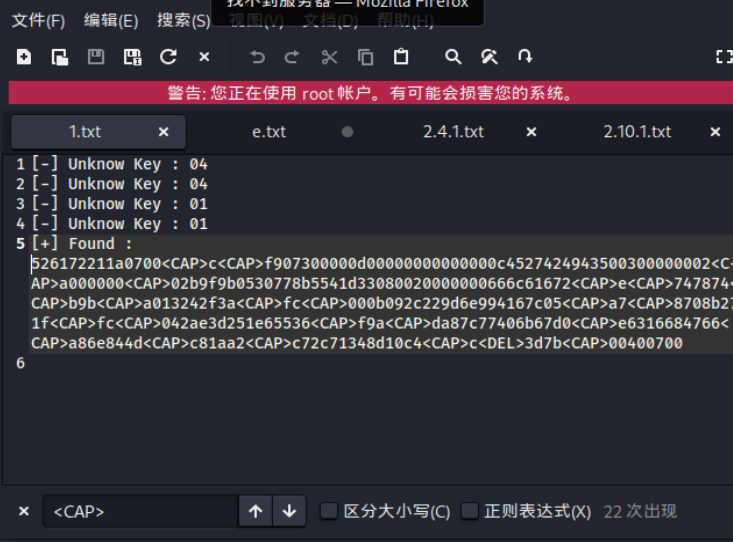

2.8.1

将其中的CAP和DEL删除

1 | |

文件头显示是rar文件,导入010editor 重新导出文件 (注意代码块十六进制需要ctrl+shift+v整段复制)

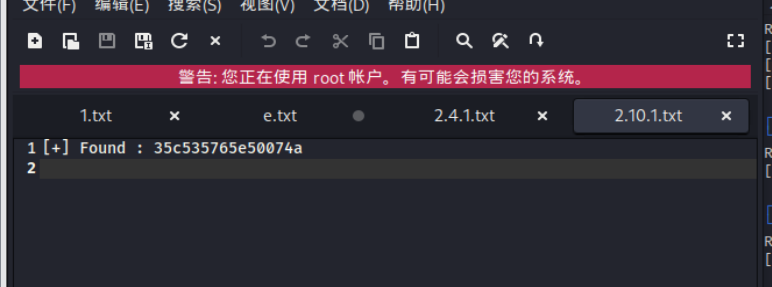

2.10.1

这个猜测是rar文件密码

[CISCN 2018]Picture

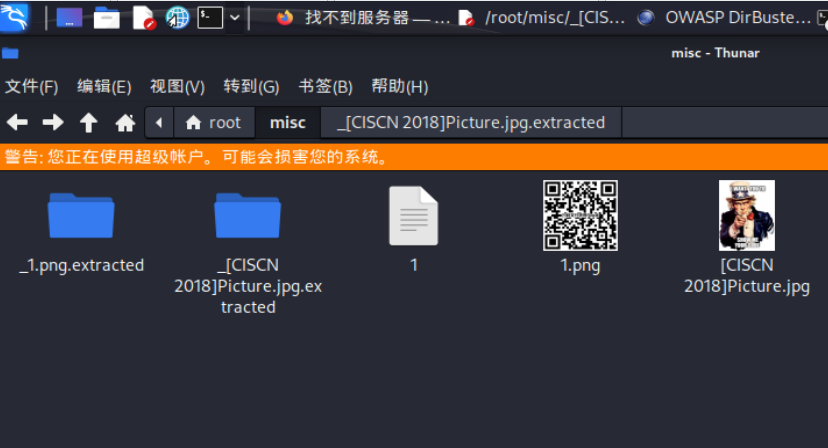

拿到题目首先想着binwalk分离文件

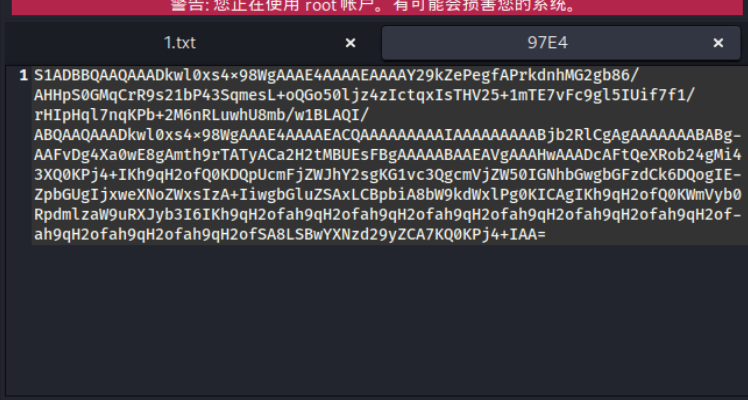

分离以后文件发现文件有base64编码可能

这边我先解了一遍

kp开头中间也有pk 考点是文件头混肴,但是这个没法直接换成十六进制

可以使用在线工具Base64 在线编码解码

直接换成十六进制导入010editor然后修改文件头导出zip文件

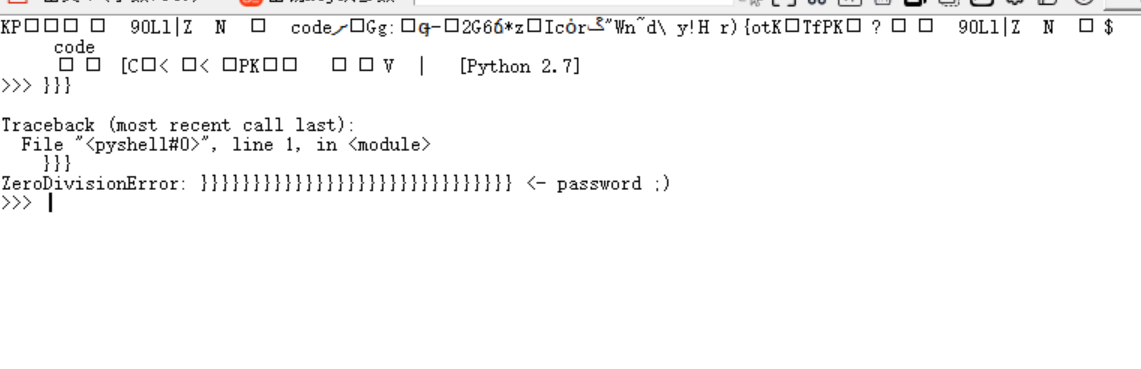

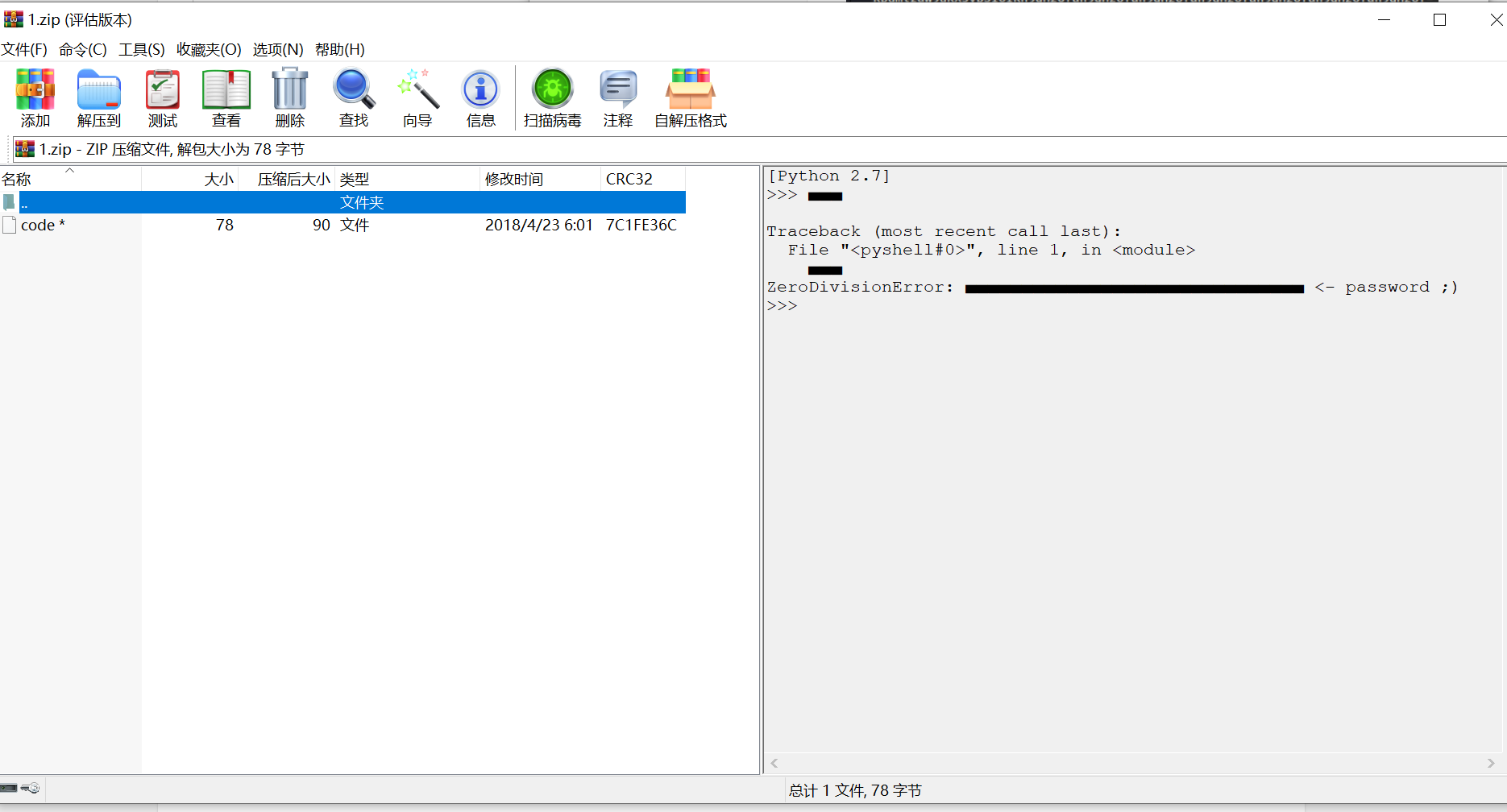

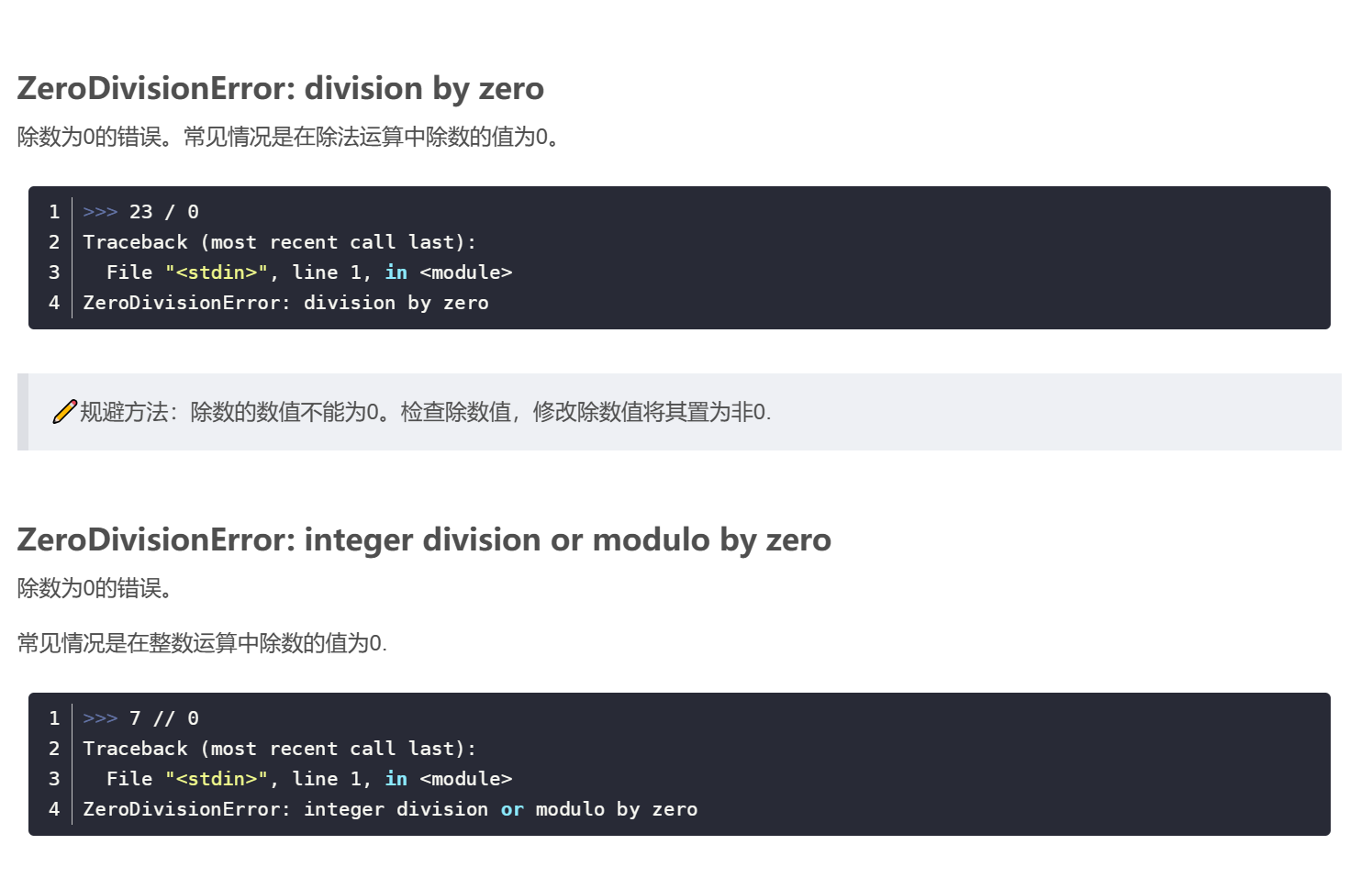

注释中<- password啊是提示 然后根据前面的报错提示可以得到密码: integer division or modulo by zero

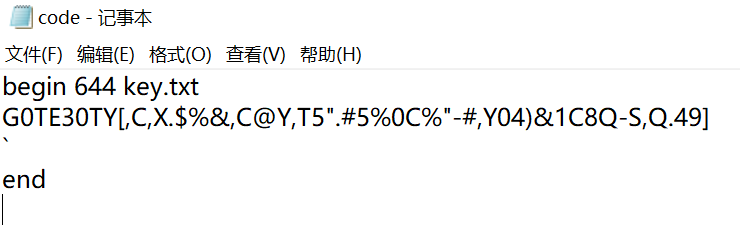

解压文件得到俩文件 一个假flag 另一个文件是编码

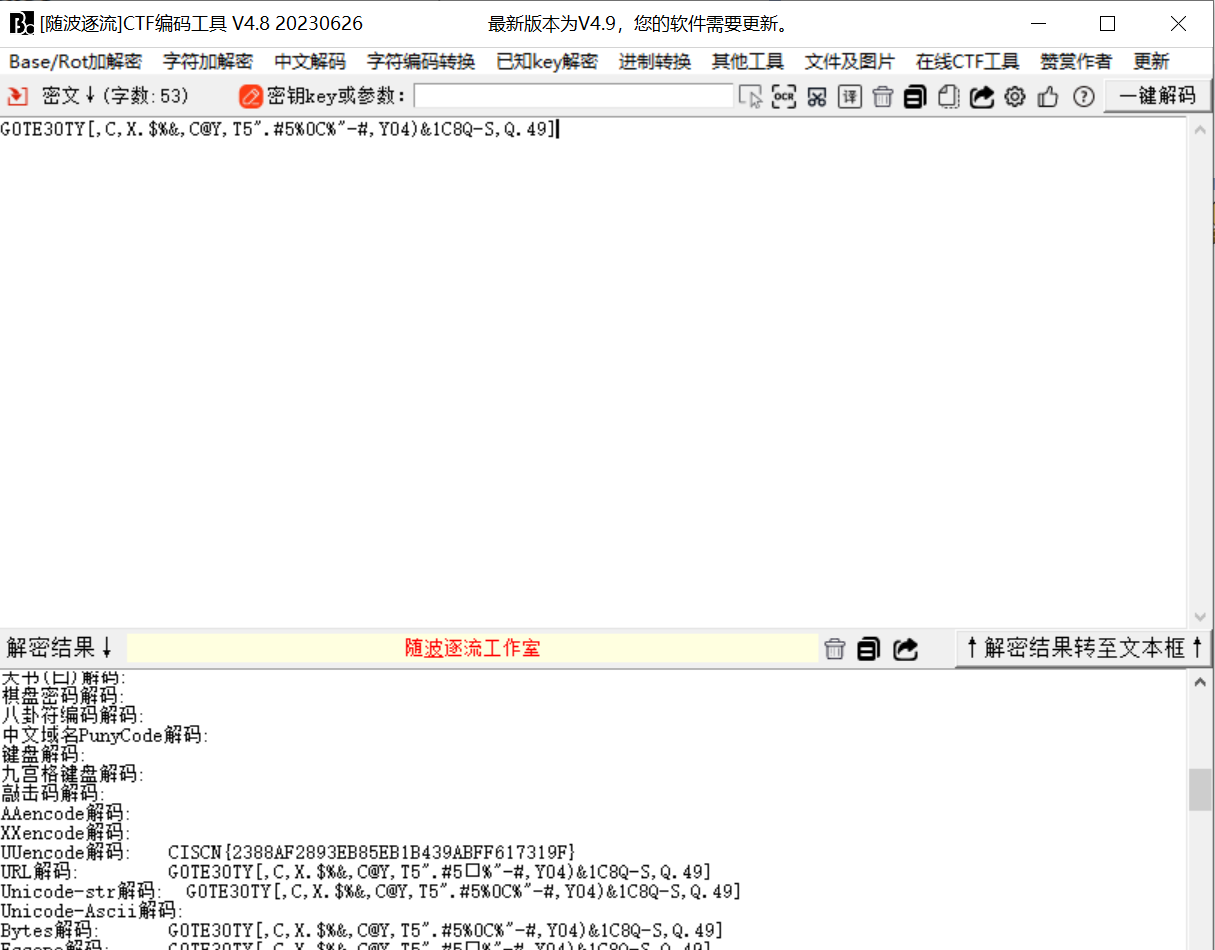

直接扔工具里面去跑了

是uuencode编码

[CISCN 2023 初赛]被加密的生产流量

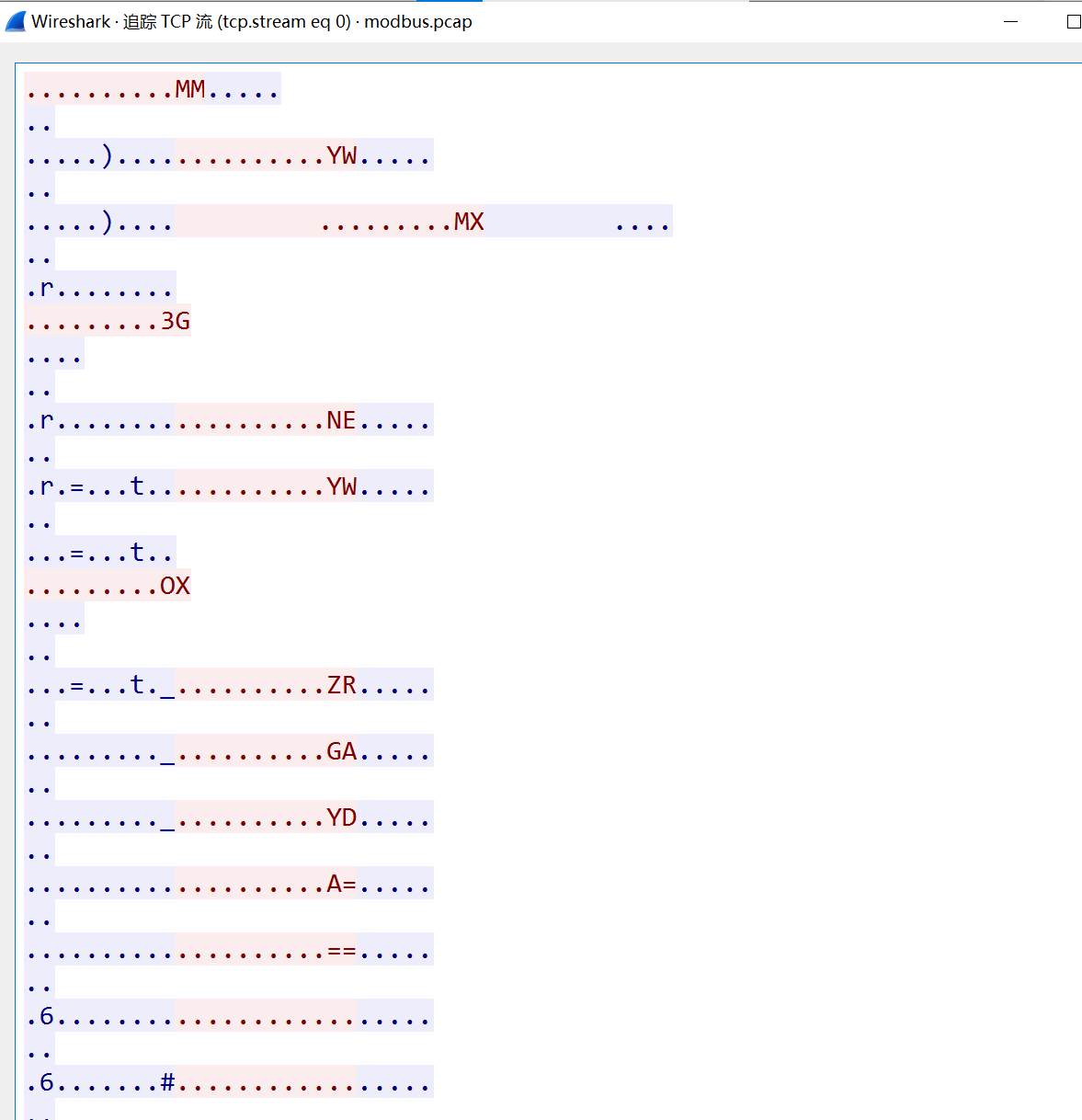

流量包的名字就是modbus 猜测与modbus有关 追踪tcp流 看隐写的内容

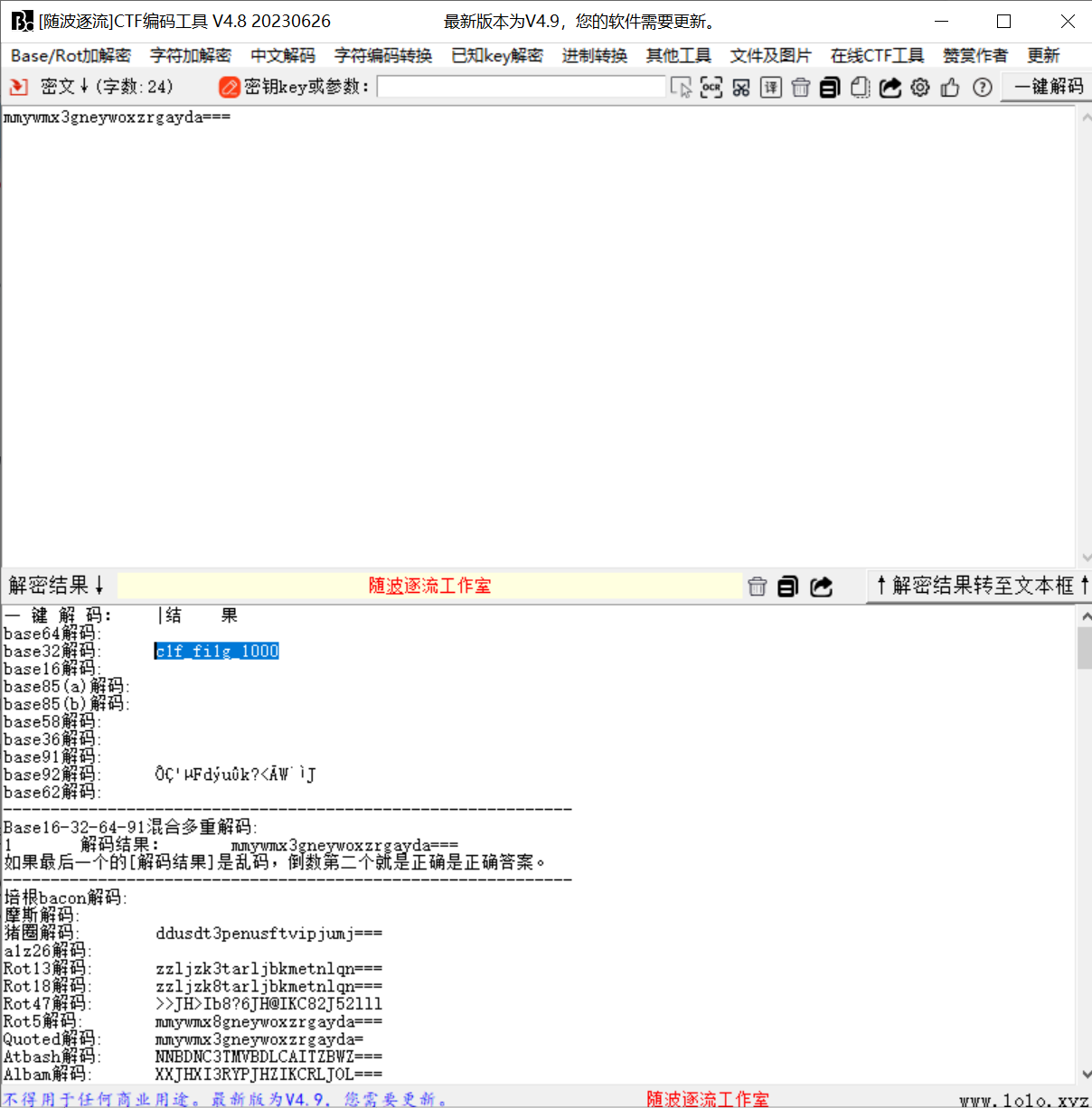

有等号是base编码 可以使用pyshark脚本跑切割,或者就是手动一个一个写下来这个

放进解码器跑就行了

[CISCN 2022 初赛]everlasting_night

一道lsb隐写题

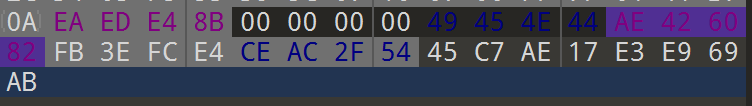

首先打开010editor 查看这张png图片的hex 文件头和文件尾是全的 文件尾之后还有一串十六进制

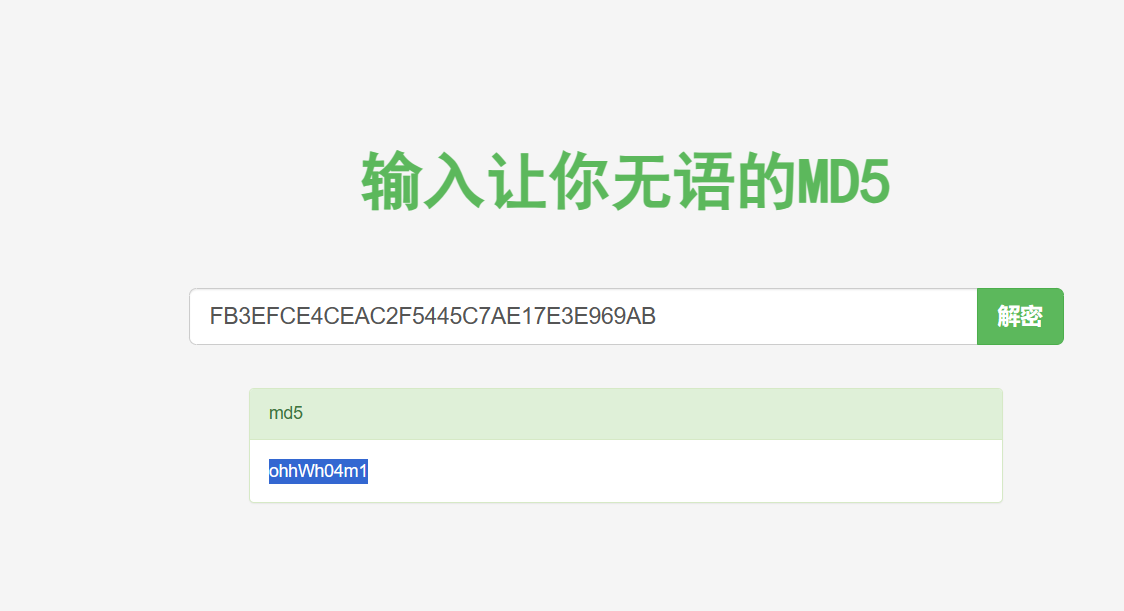

32位 ??? md5 解密

ohhWh04m1 不知道是什么东西 先留着再说

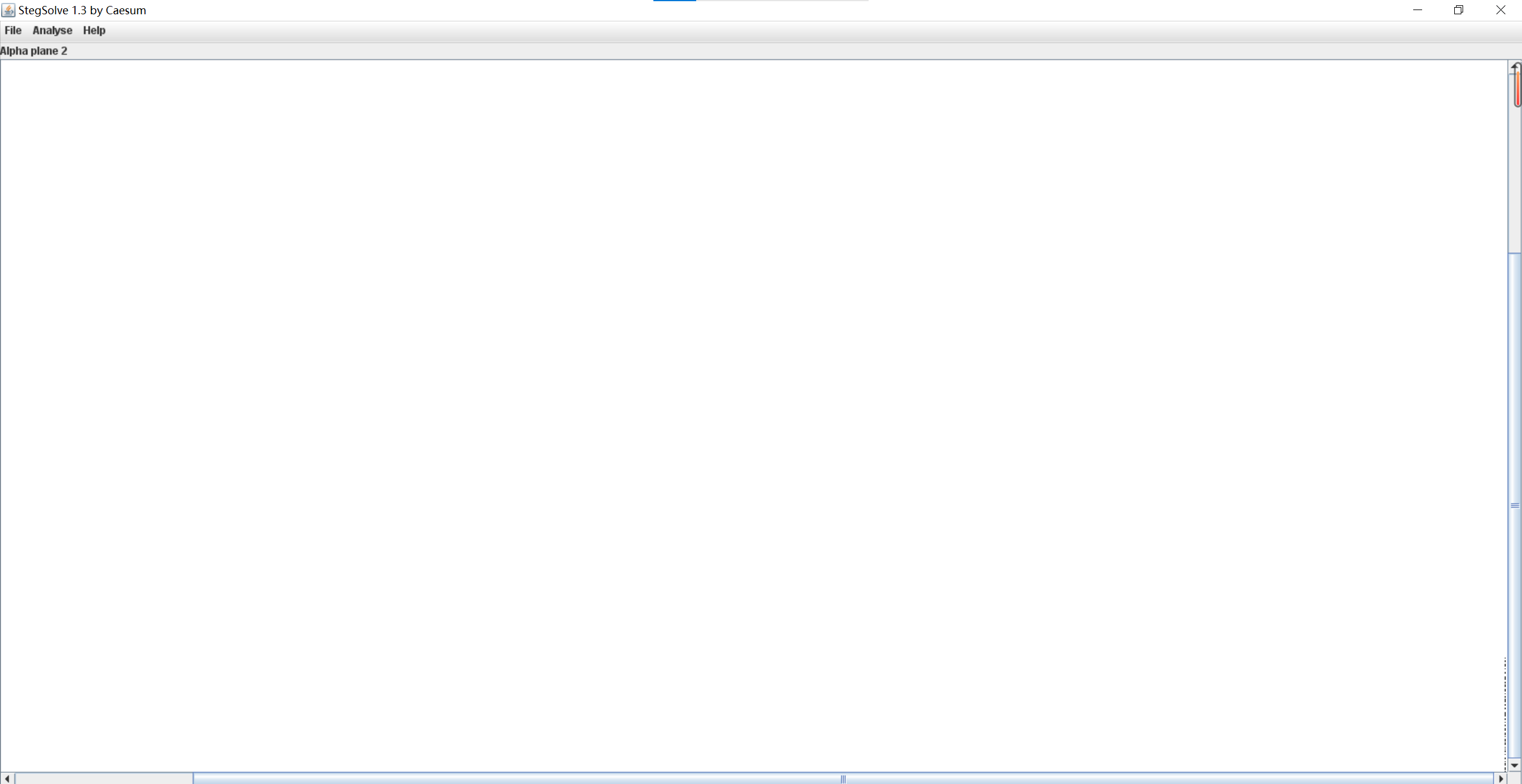

stegsolve 打开图片 发现在alpha 通道2里面发现一点不对

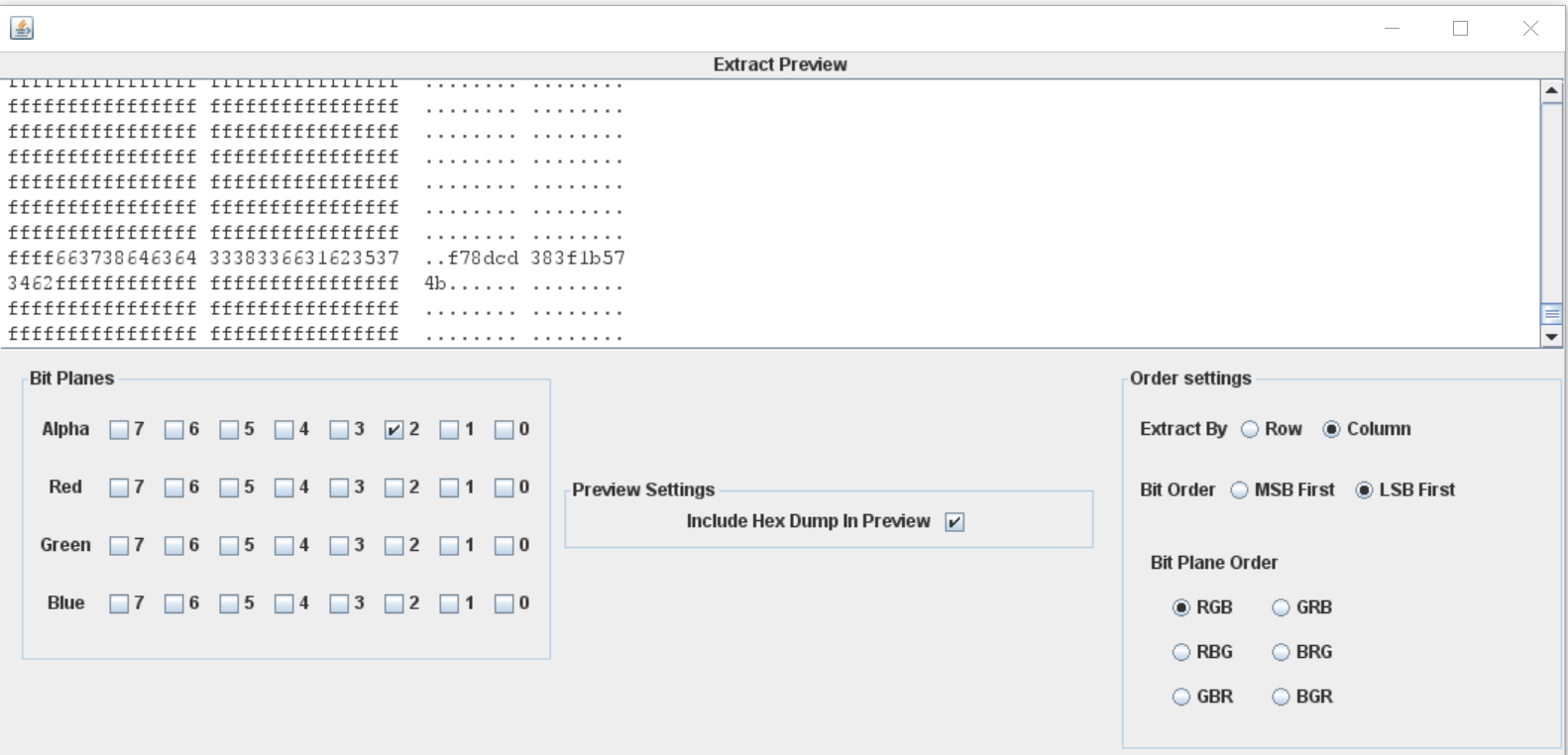

用data extract 打开alpha通道通道2 以列

是有一串字符串的 还是不知道要用来干什么

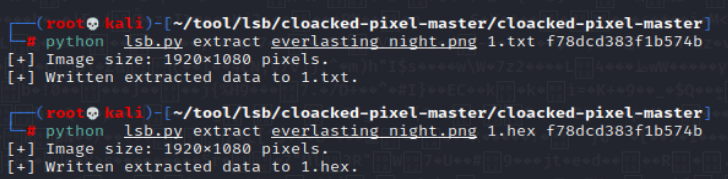

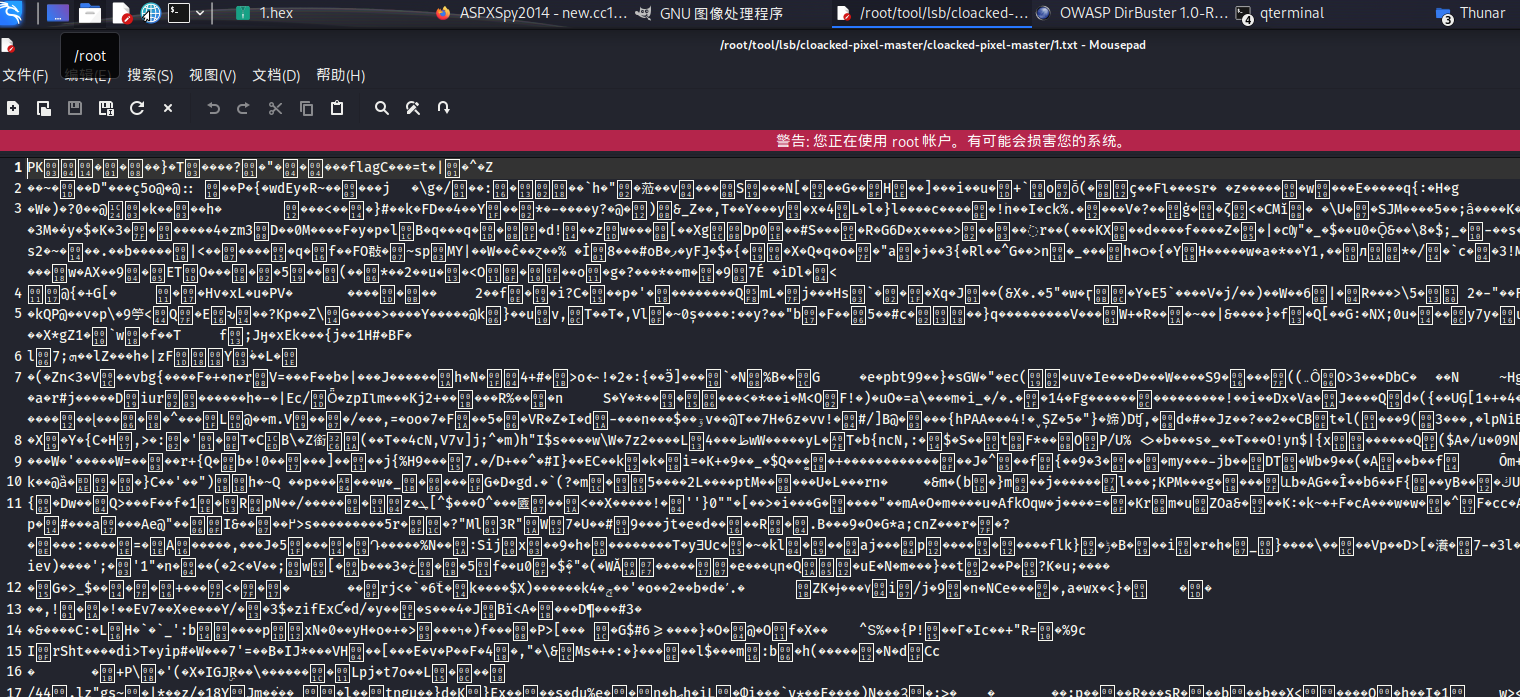

学lsb隐写 那就跑脚本了 上面的字符串是lsb隐写的密码

先导了一份文本文件,pk文件头 导一份zip出来

zip解压缩有密码,拿第一个密码解压 出了一个flag文件 看格式应该是png 但是文件损坏

看wp 需要用gimp打开 并且需要改一下后缀名为data

gimp flag.data

改一点宽度 就出来了

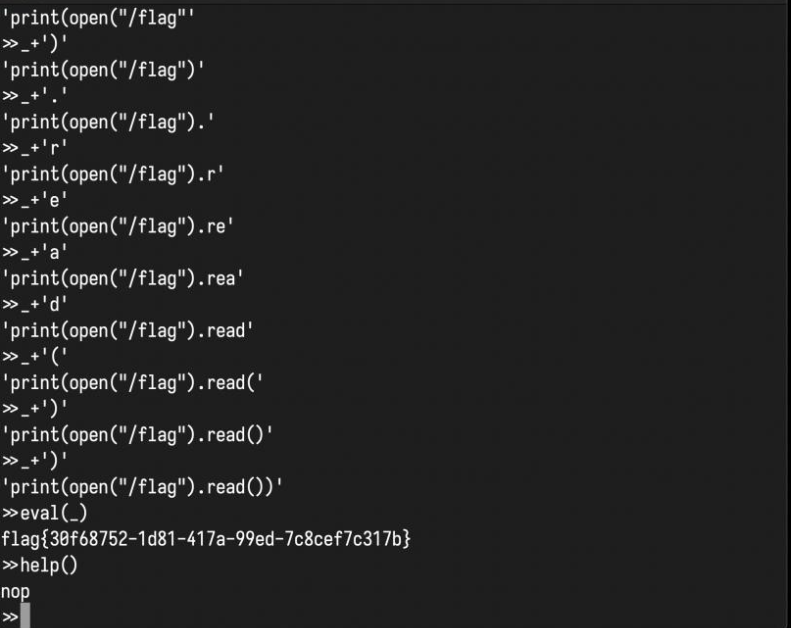

[CISCN 2023 初赛]pyshell

给了网址,node1.anna.nssctf.cn:28159,并且有端口,

nc直接连接 ,发现是python shell

这里使用 Python REPL 的特性,下划线表示上一次求值的结果,使用逐个字符拼接的方式将 eval 所需的字符串拼接出来

引入pwn python包, 我不记得脚本在哪了 但是因为好像反弹的shell进程连接时间很短 不够直接一个一个在shell里面打出来的,所以写个脚本sleep(1)一次性全发出去

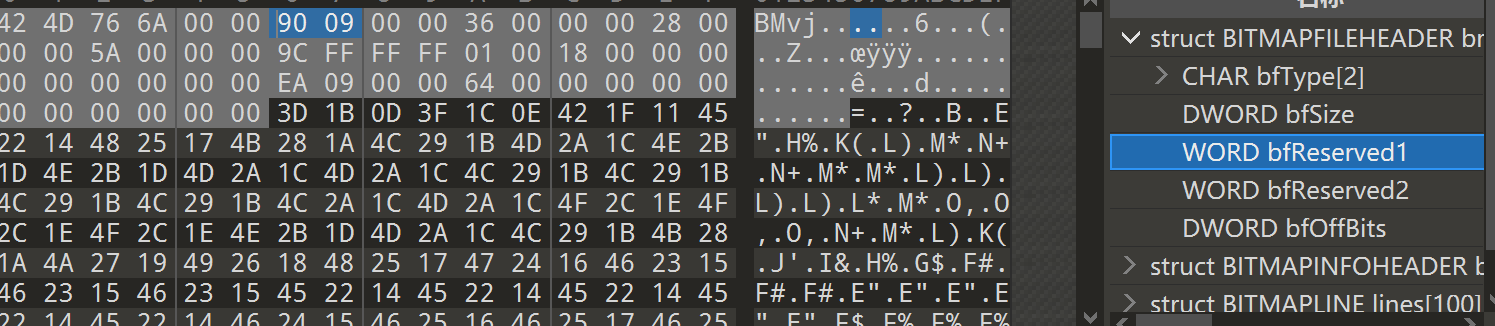

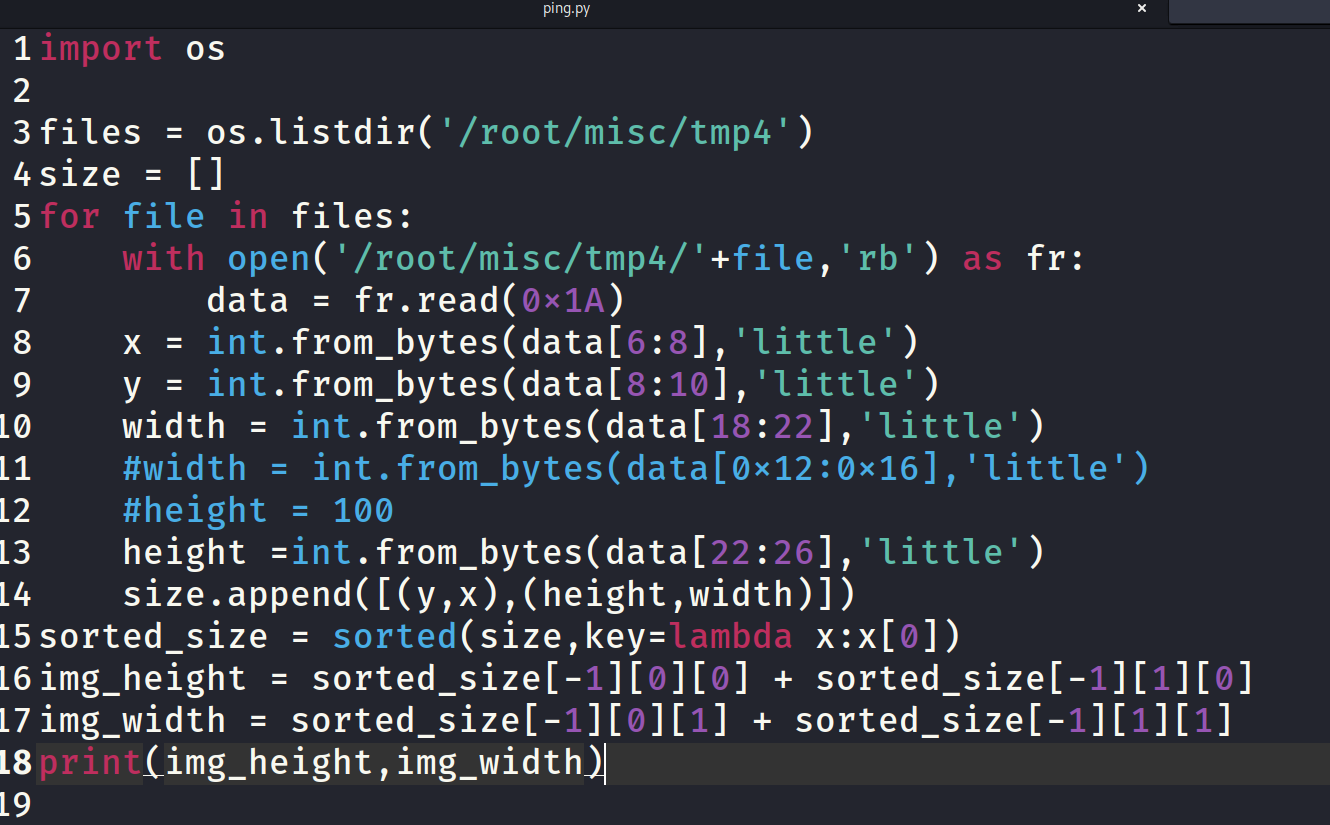

2023 ciscnpuzzle

一道bmp图片拼图题

就是把裁剪下来的bmp小图片拼成大图片,然后把小图片在原图片中的位置信息隐写在了bmp保留字段里

bfReserved1 和2 里

首先根据隐写的位置信息对列表size排序

计算图片的总高度,取最大的位置信息的纵坐标加上对应尺寸的高度。

计算图片的总宽度,取最大的位置信息的横坐标加上对应尺寸的宽度。

关于bmp文件头结构写在了文件结构刷题里了

脚本跑出文件高度和宽度 为下一步拼图做准备