渗透测试提权

提权篇

一切一切一切的前提是你拿到了基础权限,能rce时

内核漏洞提权

根据内核从网站上找对应的exp 在里面执行

当然,如果这个漏洞被修复过了,就再找一个,这类漏洞实战中比较少,属于高危漏洞

Suid提权

执行赋予4xxx的可执行文件

Echo $PATH把当前tmp(777)目录增加到环境变量

Export PATH=.:$PATH

设置了PATH执行cat的时候会优先从当前目录下查找程序。所以4xxx的可执行文件中的cat命令会被劫持,就会转到root用户

特定SUID参数利用,工具/手工探测后看参数是否被赋予SUID权限

Nmap,Vim,find,Bash,More,Less,Nano,cp等系统命令 在suid可执行文件中使用就会发生劫持

GNU C library动态链接区$ORIGIN溢出提权

https://blog.csdn.net/qq_45555226/article/details/125686751

/proc/N/fd 包含进程相关的所有的文件描述符

LDPRELOAD 在所有其他对象(附加的、用户指定、ELF 共享对象)之前加载,但实际上 LDPRELOAD 并非真的是首先加载,通过利用 LDAUDIT 环境变量可以实现优先于 LD_PRELOAD 加载。

劫持预加载动态链接库 LD_AUDIT:LD_AUDIT=”$ORIGIN” exec /proc/self/fd/3

大概懂了但应该不怎么懂,和suid提权有一点像

LINUX CRON JOBS提权

大概就是利用 /etc/crontab文件,可以设定系统定期执行的任务。

对于crontab的一些学习

首先 vi /etc/crontab添加定时执行任务(需要root权限)

设定细节看链接https://blog.csdn.net/qq_41969358/article/details/87892343

注意python文件的文件格式

如果用xftp传过去的话格式为doc 运行就会提示权限不够 所以需要修改fileformat=unix nnd找了好久

然后因为1.py是存在tmp(777)下的 达到提权

给dash加上

在普通用户下使用dash能做到在dash中提权

Dash提权一般用于Ubuntu,主要Windows的定时系统

Lpk提权

仅用于Windows2003 和xp系统

在window2003或windowxp存在开机自启应用时,例如WebMail

且该目录中存在exe和lpk.dll时,每当重启电脑,或者电脑开机时,exe执行,调用了假的lpk.dll时就会被劫持。

T00ls Lpk Sethc v4生成lpk dll文件的工具,利用这个工具就可以生成后门文件劫持exe(作用是替换sethc(粘滞键))实现提权

可以在该软件里自定义热键来唤醒,和密码来登录

远程链接 按 shirt 五次弹出 Sethc 窗口 同时按着 ctrl a 和 b 就会弹出后门输入密码 123456就能进去里

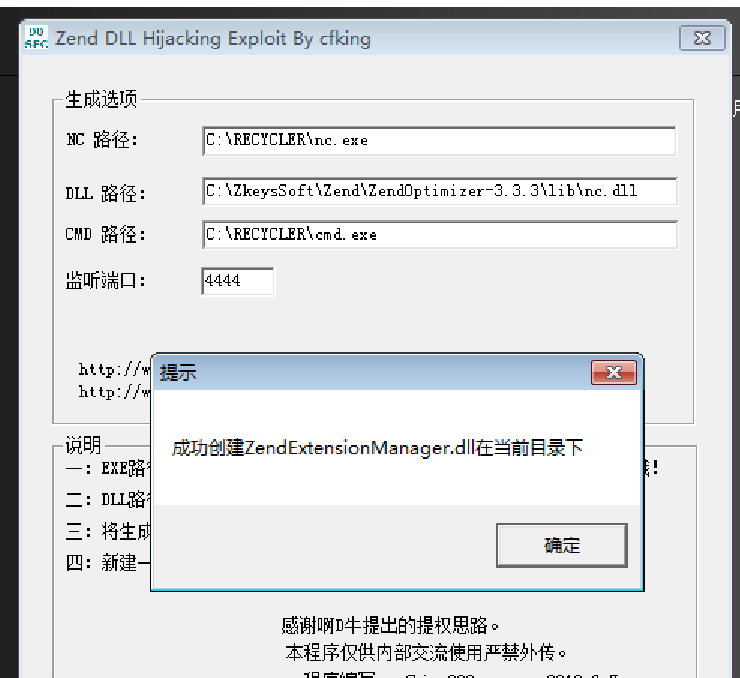

zend nc提权

首先zend是服务器所使用的一个插件,在服务器重启的时候被调用

iis6.0 在启动的时候 或 收回进程重启启动的时候有人访问网站的时候就会加载 dll 文件

提权方法:

首先利用Zend_DLL_Hijacking_for_nc.exe 生成相应dll文件,

然后替换掉lib下的原dll文件,然后重启服务器,然后访问网站php网页

此时就能telnet远程登录服务器了 teletnt 192.168.0.115 4444

一般都是开防火墙的,可能这个不太行,所以一般只是在反弹shell不能用的情况下碰碰运气用的

Zend 反弹shell提权

原理和前面的差不多

利用msf文件生成反弹程序(msf见kali msfconsole命令详解以及靶机攻破实战) 然后上传至目标主机服务器内 利用zend工具将dll文件进行生成 并将原dll文件替换 并在kali攻击机上设置监听 当目标服务器有人进行php网站访问时就会被捕获 从而提权

Filezilla提权

原理是利用lck端口转发工具 利用filezilla多端口远程登录 达到可以修改filezilla共享的文件夹内的文件 配合其他手段达到提权 下文就是利用cmd.exe替换sethe.exe来达到替换粘滞键提权

具体实施过程:

利用lck端口转发filezilla的14147端口至14148 然后在攻击机上用14148端口登录filezilla 从而修改登录用户或者修改所共享的目录 然后更改目录中C:\WINDOWS\system32 中的sethc.exe(粘滞)修改为cmd进行污染

看教程说是粘滞键的一般是sethc.exe,但是此次实验中有多个不一样的,遇到这种问题,那就开了粘滞键看进程是哪一个在执行,替换掉就行了

不懂