misc刷题(信息附加)

misc刷题(信息附加)

信息附加

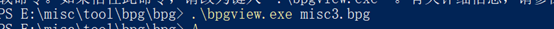

Misc3

Bpgview.exe 的使用 当文件后缀是bpg使用

misc5

图片隐写

misc6

同理

misc7

同理 不放照片了

misc8

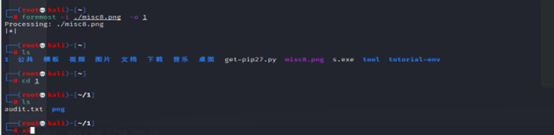

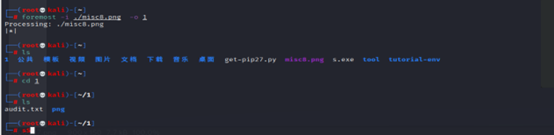

使用foremost分离图片

misc9

用winhex查找

misc10

图片文件的分离

根据提示搞 要将runas=root

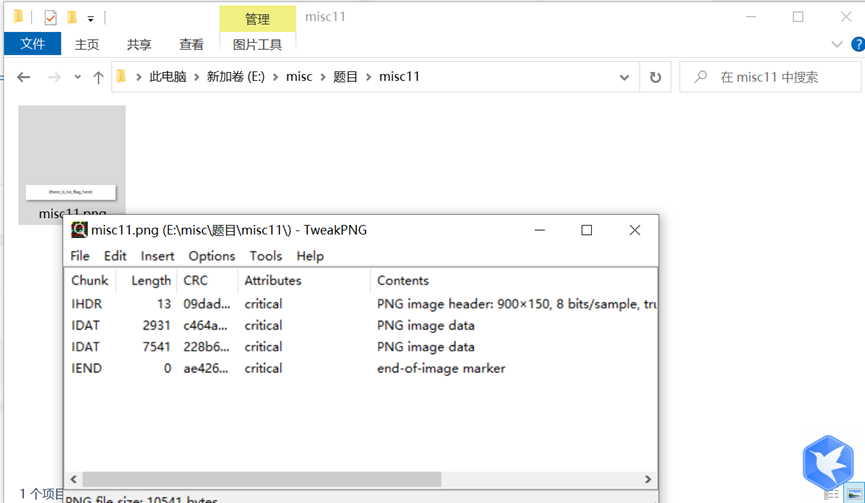

misc11

利用tweakpng 对png文件idat(数据)对图片内容改写

删除不同的数据块所获得的内容也不同

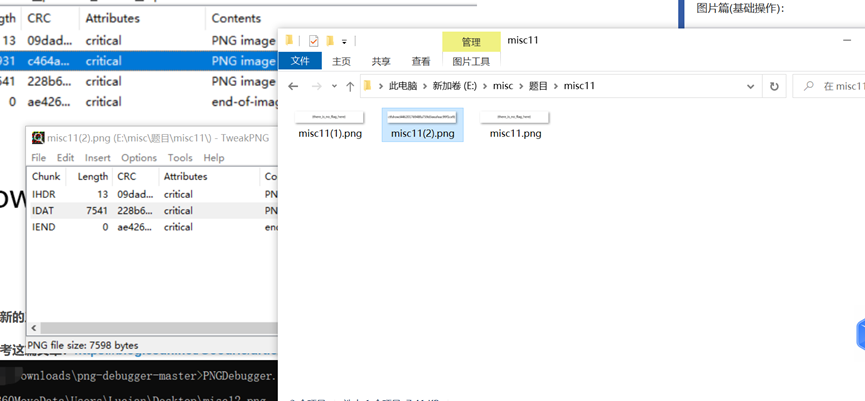

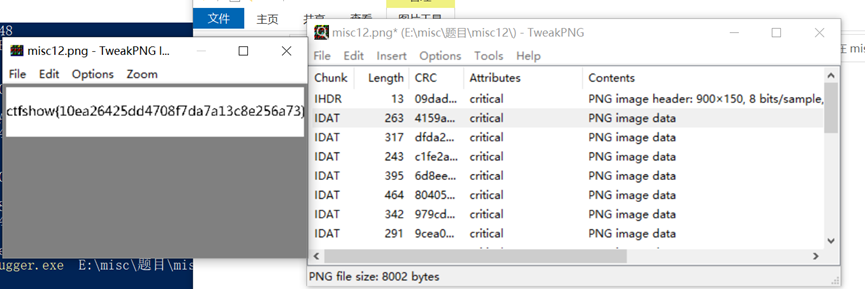

misc12

按f7预览

从头逐个删除idat直至出现

具体原因不清楚 idat的length应该是一样的 常规删除不一样的

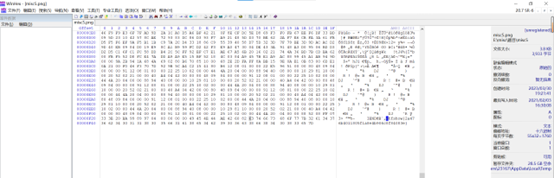

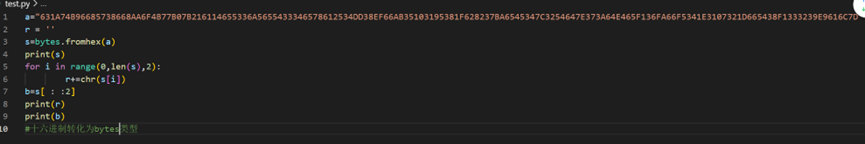

misc13

抽象的题目

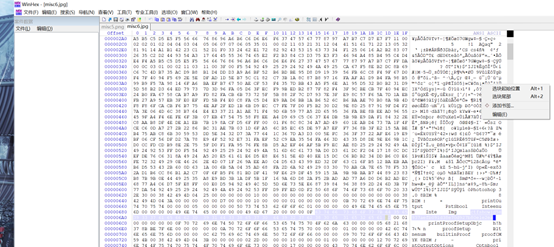

图片用winhex打开图片 发现有类似flag的东西?

然后分析一个间隔一个的出现

那么将十六进制转化为byte类型再用切片提取flag

misc14

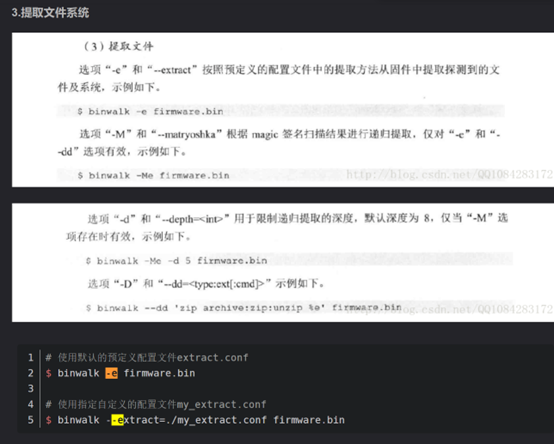

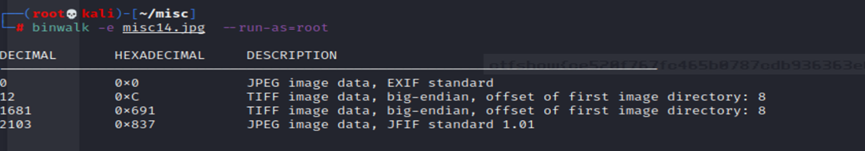

Binwalk查看整个文件的块内容

可以发现发现 有四个文件块

用dd命令进行分解 dd if=源文件 of=输出文件 skip=跳过的大小 count=提取文件的大小 bs=块大小 这边DECIMAL 是指的上一个文件的大小

应该先查看文件的类型然后 对对应的文件进行分离

misc15

用winhex查找

无图.jpg

misc16

用binwalk进行分离 得到文件夹下里面寻找

再次无图.jpg

misc17

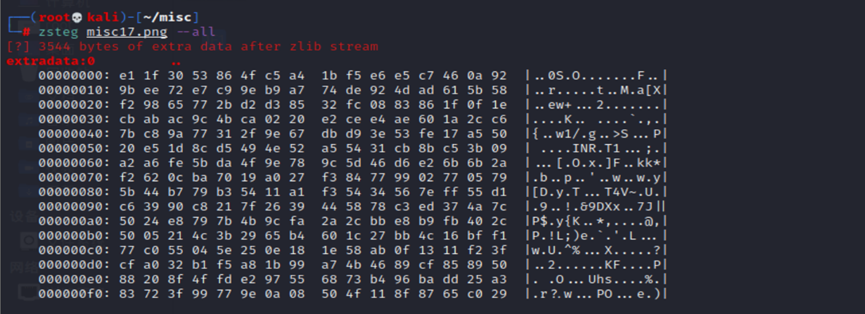

新工具的使用 zsteg 此工具可以对png 和bmp文件中隐写的数据进行分离

建议以后如果不会好好看

可以先使用zsteg <文件名> –all 查看所有组合

这边发现是只有extradata:0模式下有隐藏内容

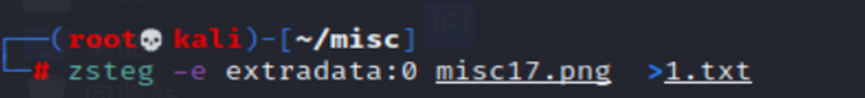

所以对此进行分离

然后打开发现是乱码 然后就查答案 发现可以binwalk再次进行分离

然后就分离出来了

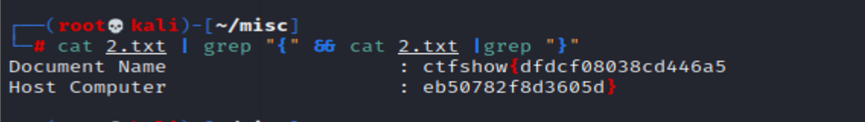

misc18

藏在详细信息里

就没啥好说的,多留意就行

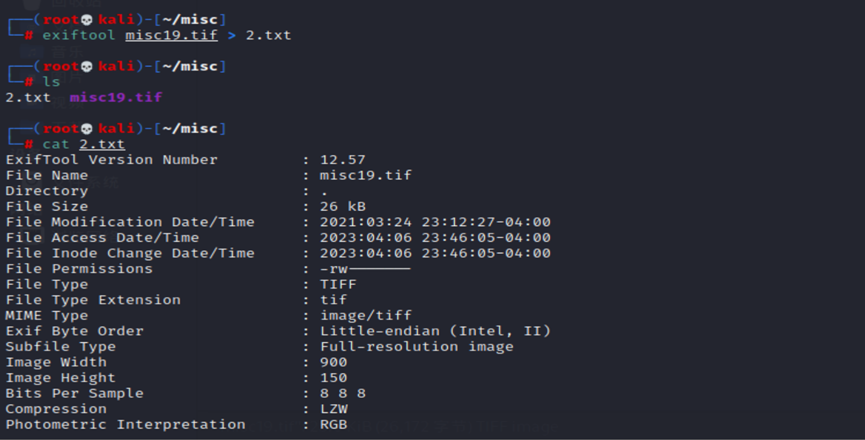

misc19

使用新工具exiftool查看图片的详细内容

使用exiftool能看到一些隐藏的参数,所以这道隐写题 将flag放于document name 和host nname中

那么同理 18题的也可以用这个工具查看

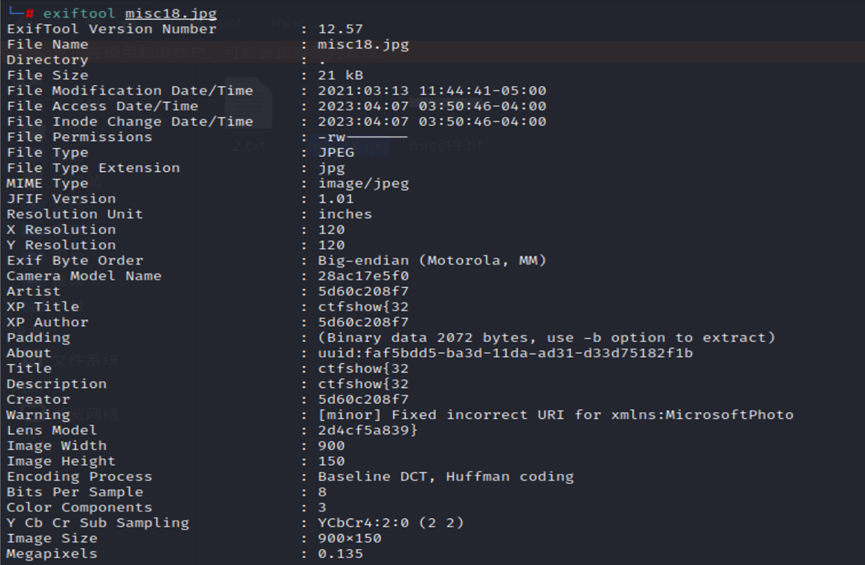

misc20

还是用exiftool查看文件信息

发现在comment里有文字隐写

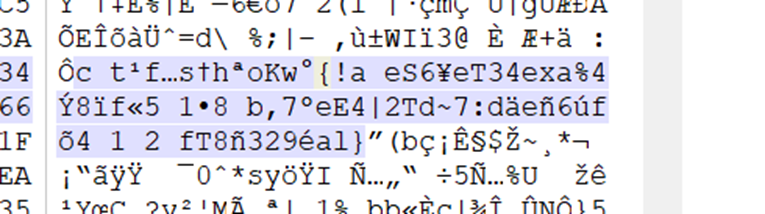

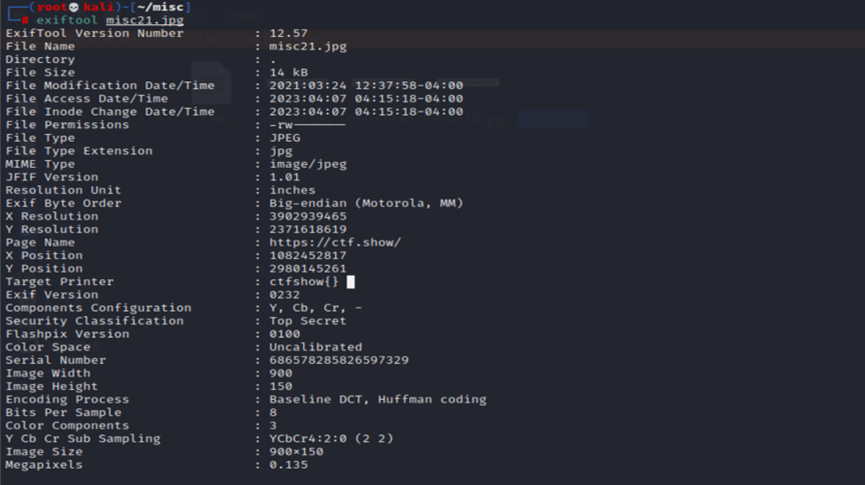

misc21

题目给出的提示是要在序号里找

但是唯一一个serial number很显然不符合flag格式

这时发现有四段xy信息是一串长度相同的数字

第一个想法就是连起来然后去拿十六进制,但是不对,后来尝试一段一段转化就得到了

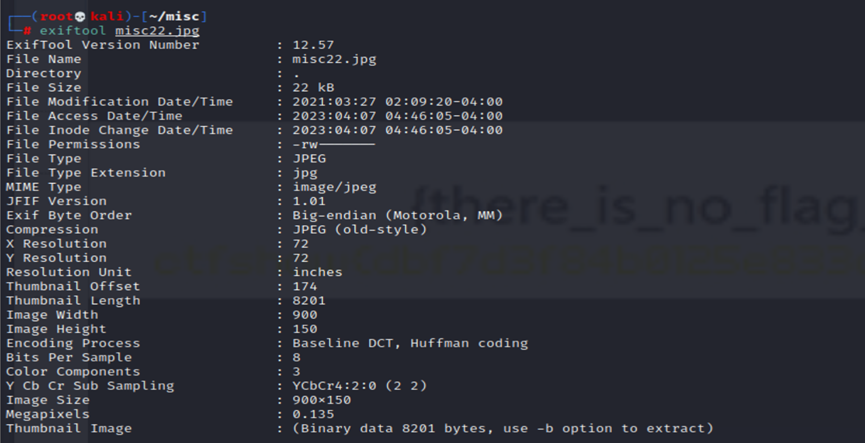

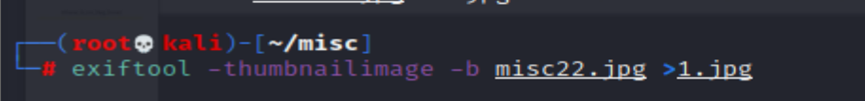

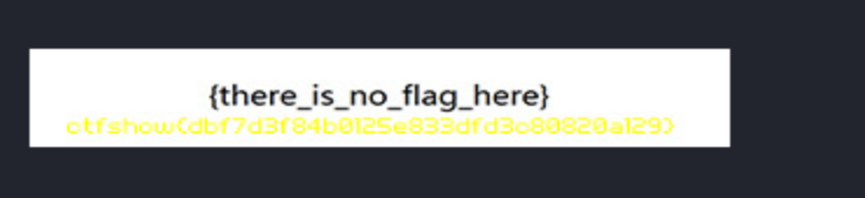

misc22

这道题是先用exiftool查看文件信息

发现最后一行有thumbnail image 代表这张图片是有缩略图的

使用命令进行分离缩略图

另一个方法

使用magicexif也能直接查看缩略图信息

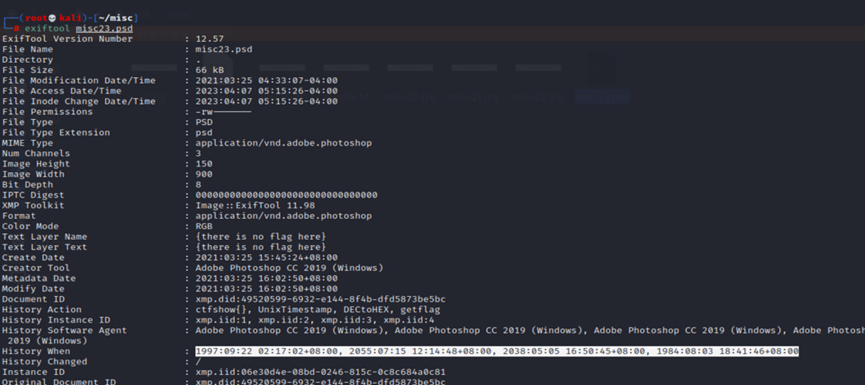

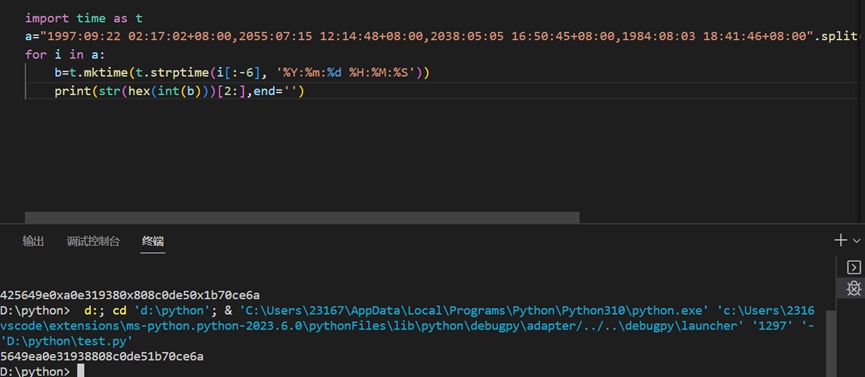

misc23

这道题涉及了时间戳隐写

首先exiftool查看文件的具体信息,发现多了四个时间信息,而且这个时间信息非常异常,不符合正常逻辑,所以得想到时间戳隐写

时间戳是1970年的一月一日到所在时间的总秒数所以求出四个时间戳然后hex得到其flag值

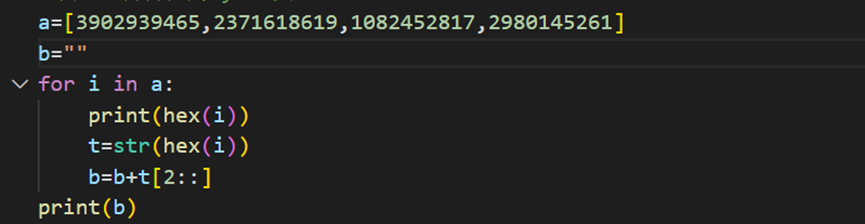

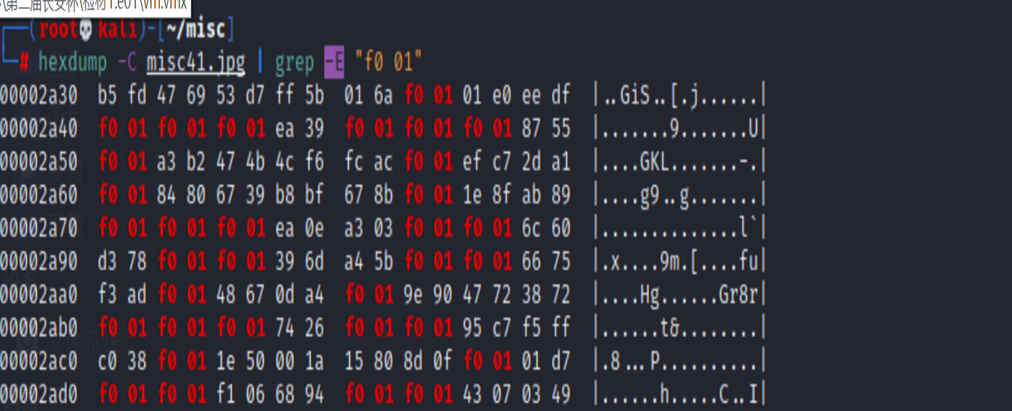

41

这道题就是十六进制结合了图像隐写,将flag值隐藏于f001 组合的图像中

属于长见识的一道题

信息附加的总结:

做这类题目时首先查看文件类型,通过一些特殊的文件打开器打开 例如bpg文件可以用bpgview.exe打开 如果能直接打开最好,一些就是直接放在图片里的,当然这种情况虽少但不是没有。补充,有的照片会藏在缩略图里了,在exiftool查看时会告诉,当然也可以用exif元图片查看器查看。

其次,查看文件的详细属性,这里可以Windows下直接在属性里看,当然也可用linux里的exiftool 直接查看,这边推荐直接用第二种方式 直接,方便。此步骤是看看详细内容中有没有一些信息,留意一些奇奇怪怪的属性,比如啥照片会有xy坐标信息的,啥照片会有奇奇怪怪的时间戳的,留意就行。

然后就是对文件内容进行查看了,常规就是拖入winhex或者010editor查看 当然也可以在linux用hexdump命令查看,有的是会放在ASCII码中,有的就会放在16进制编码中,比如就像愚人节那道题41,常规先ctrl +F搜索一遍,加上对一些文件头文件尾进行查询,如果有那么要进行分离,这边可以foremost文件分离,或者使用binwalk+dd命令进行分离。这里补充binwalk查看的是文件块,就是文件头到文件尾的那种,对于png图片文件,也可以用tweakpng,这类题目一般是对图片idat块增加删除,从而改变图片文件,开F7预览从上至下删除idat文件块就行。

对于文件隐写,直接用zsteg检测就完事了,会给出隐写内容